题目内容要求:(1) 给出散列函数的具体应用。(2) 结合生日攻击、以及2004、2005年王晓云教授有关MD5安全性和2017年google公司SHA-1的安全性,说明散列函数的安全性以及目前安全散列函数的发展。问题2的回答可以参考下面给出的第一个链接。(3)结合md5算法中的选择前缀碰撞以及第二个链接中的helloworld.exe和goodbyworld.exe两个可执行文件的md5消息摘要值和两个文件的执行结果说明md5算法在验证软件完整性时可能出现的问题。

链接1:https://www.win.tue.nl/hashclash/

链接2:http://www.win.tue.nl/hashclash/SoftIntCodeSign/

一、散列函数的具体应用

散列函数,也称哈希函数(HASH),就是把任意长度的输入(又叫做预映射, pre-image),通过散列算法,变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,所以不可能从散列值来确定唯一的输入值。简单的说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。

对于HASH函数的使用,有很多误区,在此特列举其使用场景以及常见的使用误区。但是不论如何,我们都该记得HASH函数的特点:固定长度的输出,单向不可逆,碰撞约束。

正确的应用场景:

1,数据校验

HASH函数有类似数据冗余校验类似的功能,但是它比简单的冗余校验碰撞的概率要小得多,顾而在现在密码学中总是用HASH来做关键数据的验证。

2,单向性的运用

利用HASH函数的这个特点,我们能够实现口令,密码等安全数据的安全存储。密码等很多关键数据我们需要在数据库中存储,但是在实际运用的过程中,只是作比较操作,顾而我们可以比较HASH结果。这一点相信在银行等系统中有所运用。

3,碰撞约束以及有限固定摘要长度

数字签名正是运用了这些特点来提高效率的。我们知道非对称加密算法速度较低,通过HASH处理我们可以使其仅仅作用于HASH摘要上,从而提高效率。

4,可以运用HASH到随机数的生成和密码,salt值等的衍生中

因为HASH算法能够最大限度的保证其唯一性,故而可以运用到关键数据的衍生中(从一个随机的种子数产生,并且不暴露种子本身秘密)。

二、散列函数的安全性以及目前安全散列函数的发展

单向散列函数或者安全散列函数之所以重要,不仅在于消息认证(消息摘要,数据指纹),还有数字签名(加强版的消息认证)和验证数据的完整性。常见的单向散列函数有MD5和SHA。散列函数的两个特点:1.输出固定长度的 2. 不可逆转

生日攻击:利用“两个集合相交”问题的原理生成散列函数碰撞,达到目的的攻击称为生日攻击,也称为平方根攻击。生日攻击方法没有利用Hash函数的结构和任何代数弱性质,它只依赖于消息摘要的长度,即Hash值的长度。

MD5:用于确保信息传输完整一致。是计算机广泛使用的杂凑算法之一,主流编程语言普遍已有MD5实现。将数据(如汉字)运算为另一固定长度值,是杂凑算法的基础原理,MD5的前身有MD2、MD3和MD4。

简单散列函数

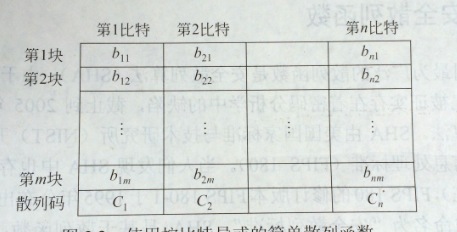

所有的散列函数都按照下面的基本操作,把输入(消息、文件等)看成n比特块的序列。对输入用迭代方法处理一块,生成n比特的散列函数。

Ci = bi1⊕ bi2⊕ … ⊕ bim

● 2002年,公布了SHA-2(SHA-256、SHA-384、SHA-512)

● 2008年,增加了SHA-224

- 推荐文章

- [hdu6316]Odd shops

- [Zijian47]梦中的项链

- [cf765F]Souvenirs

- [at4631]Jewels

- [loj6118]鬼牌

- [loj3528]位移寄存器

- [loj3524]钥匙

- [cf1528F]AmShZ Farm

- [loj3527]地牢游戏

- [loj3526]修改DNA

- [loj3523]分糖果

- [loj3256]火灾

- 2004刚学Fireworks做的东东

- 追忆我的2008-养成做笔记的习惯

- 追忆我的2008-爱上读书篇

- QT连接mysql(解决QT5.12无mysql驱动)

- listview应用

- 下拉列表 ComboBox

- ListView 列表控件

- 文本框 TextBox

- winform中的 listview的使用的讲解。

- 快乐的一天从AC开始 | 20210716 | P1345

- 快乐的一天从AC开始 | 20210715 | P4643

- 快乐的一天从AC开始 | 20210714 | P3594

- 快乐的一天从AC开始 | 20210713 | P3557

- 快乐的一天从AC开始 | 20210712 | P2251

- P7294-[USACO21JAN]Minimum Cost Paths P【单调栈】

- AT4353-[ARC101D]Robots and Exits【LIS】

- 2021牛客暑期多校训练营9C-Cells【LGV引理,范德蒙德行列式】

- Loj#2880-「JOISC 2014 Day3」稻草人【CDQ分治,单调栈,二分】