首先在安装nmap 稳定版 https://nmap.org/download.html

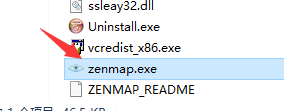

选择安装目录 通过cmd 去使用也可以在 安装目录中找到

进行可视化操作

以下是nmap 命令

| -sT | TCP扫描 这种方式会在目标主机的日志中记录大批连续链接请求和错误信息 |

| -sS | 半开扫描 少部分机会会将它记入系统日志,需要Root权限 |

| -sF -sN | 秘密FIN数据包扫描,Xmas Tree,Null 模式扫描 |

| -sP | ping 扫描 |

| -sU | UDP扫描 |

| -sA | 通常用来穿透防火墙的规则集 扫描 |

| -sV | 探测端口服务版本 |

| -P0 | 防止有些服务器禁止ping命令 可以使用此选项扫描 |

| -v | 显示扫描过程 |

| -h | 帮助文档 |

| -p | 指定扫描端口 1-65536 1,80,22 |

| -O | 启用远程操作系统检测 |

| -A | 全面系统检测,启用脚步检测 |

| -oN/oX/oG | 讲报告写入文件 写入的三种格式 常用,XML,grepable |

| -T4 | 针对TCP端口禁用动态扫描延迟超过10ms |

| -iL | 读取主机列表 -iL d:ipconfig.py |

案例 对指定的ip 开放的端口进行扫描

nmap -sS -p 1-65535 -v www.baidu.com/180.97.33.108

nmap 脚步使用

后缀位。nse 自带的脚步引擎

如何使用自带的脚步或者制作的 可以参考官网 http://nmap.org/nsedoc/

例子扫描敏感目录:nmap -p80 --script=http-enum.nse www.cnblogs.com

sql-injection.nse 可以在官网 主要扫描sql注入的

也可以在 --script 使用通配符用法和sql一样

--script "html-_*" 指大于1位 的html 开头的脚步

更多详细内容 http://nmap.org/book/nse-usage.html