具体分析

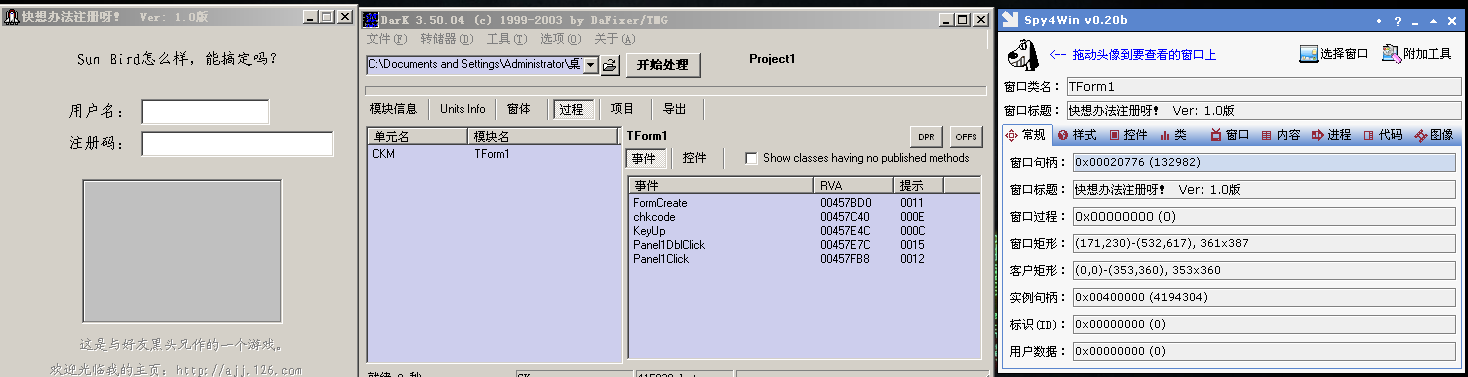

把样本放入exeinfo里面进行检测,发现是个delphi的程序,所以这里我们要用到delphi的反编译工具

现在我们打开spy窗口查看工具发现了窗口类名,并且在反编译窗口里面有几个函数调用

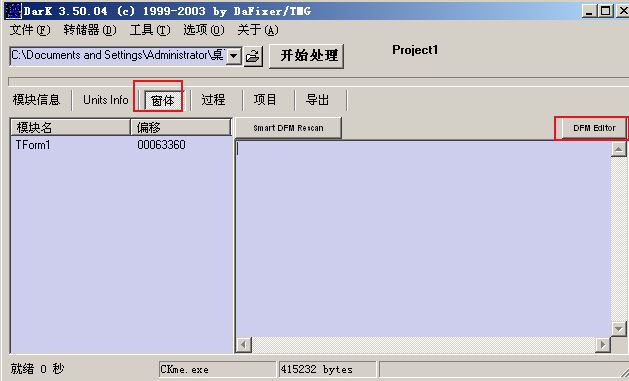

观察第一个chkcode函数但是不知道是哪个控件的我们可以打开窗体->DFM Editor

会得到一个这样的界面,发现是编辑框2键盘按键弹起会触发的函数

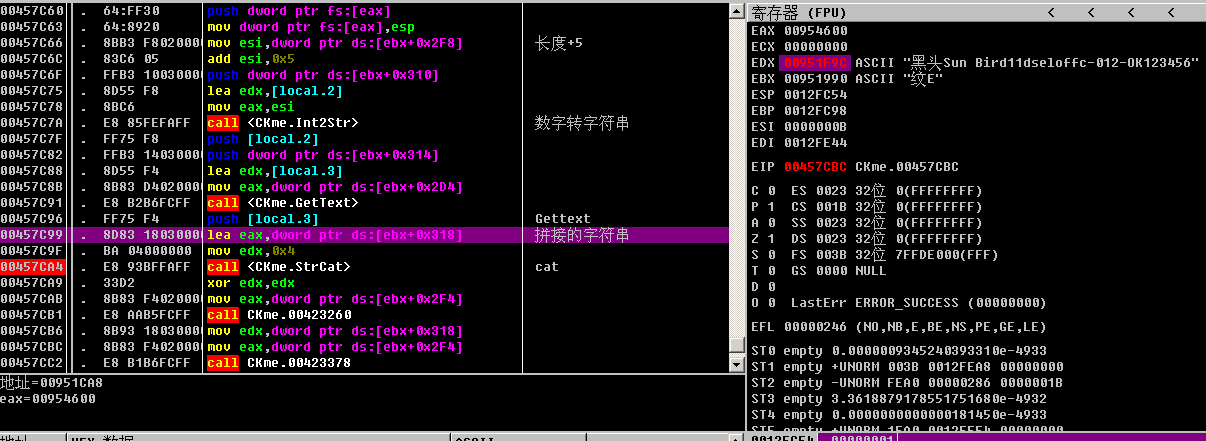

继续回到这个界面,双击函数

像这些东西就是给下面汇编的解释,注释出来了函数名,通过这些方法,很容易就能看出大体的算法

通过这个可以看出获取了我们的输入的编辑框1的数据,黑头Sun Bird11dseloffc-012-OK+编辑框1的内容

然后下面获取编辑框2内容,和以前拼接的字符串比较

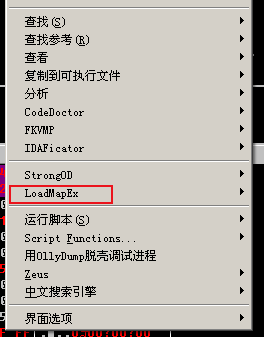

当然啦这些分析也可以是ida来分析

有的时候OD是没有符号的,但是可以用ida创建一个map文件然后OD载入进去就行

继续单击panel

发现之前获取的3E和85比较,如果不满足直接就退出函数了

双击panel

这里发现给赋值为0x85,赋值完后这个函数也没干其他的事直接退出了

所以显示图片出来的应该在单击panel那个跳过的分支里面,到这里这个程序也就分析完了