Nmap简介

Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

Nmap使用说明

Timing 模板

timing 参数可以指定 nmap 扫描的速度。其中各个选项如下:

l T0 => paranoid 慢速网络扫描,串行扫描,两次扫描间隔 5 分钟。扫描速度极慢。

l T1 => Sneky 慢速网络扫描,串行扫描,两次扫描间隔 15 秒,扫描速度较慢。

l T2 => Polite 中速网络扫描,串行扫描,两次扫描间隔 400 毫秒,扫描速度慢。

l T3 => Normal 中速网络扫描,并行扫描,两次扫描间隔 0 秒,扫描速度正常。

l T4 => Aggressive 快速网络扫描,并行扫描,两次扫描间隔 0 秒,扫描速度较快。

l T5 => Normal 快速网络扫描,并行扫描,两次扫描间隔 0 秒,扫描速度极快。

输出保存选项

l -oN => 保存为文本文件

l -oX => 保存为 XML 文件

l -oG => 保存为 GREPable 输出

l -oS => 脚本输出

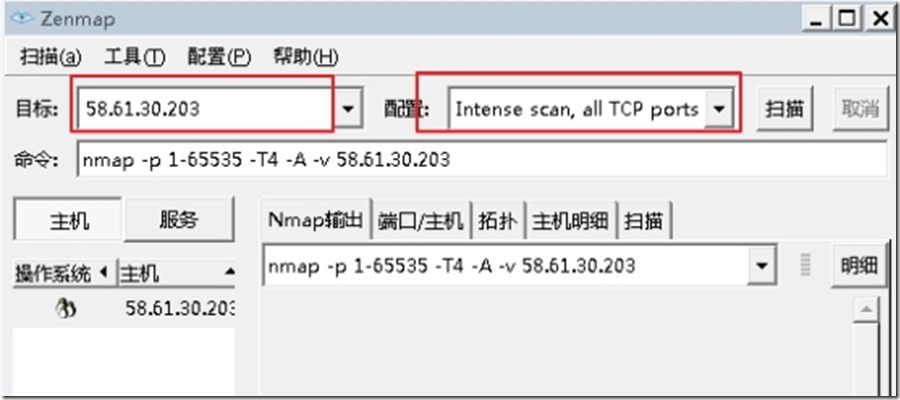

扫描tcp端口

下面表示扫描A机器(10.0.1.16)的1到65535所有在监听的tcp端口。

nmap 10.0.1.161 -p 1-65535 -oN metscan.txt

指定端口范围使用-p参数,如果不指定要扫描的端口,Nmap默认扫描从1到1024再加上nmap-services列出的端口,nmap-services是一个包含大约2200个著名的服务的数据库,Nmap通过查询该数据库可以报告那些端口可能对应于什么服务器,但不一定正确。所以正确扫描一个机器开放端口的方法是上面命令-p 1-65535。

虽然直接使用nmap 10.0.1.161也可以扫描出开放的端口,但是使用-p1-65535 能显示出最多的端口

区别在于不加-p时,显示的都是已知协议的端口,对于未知协议的端口没显示。

扫描结果输出:

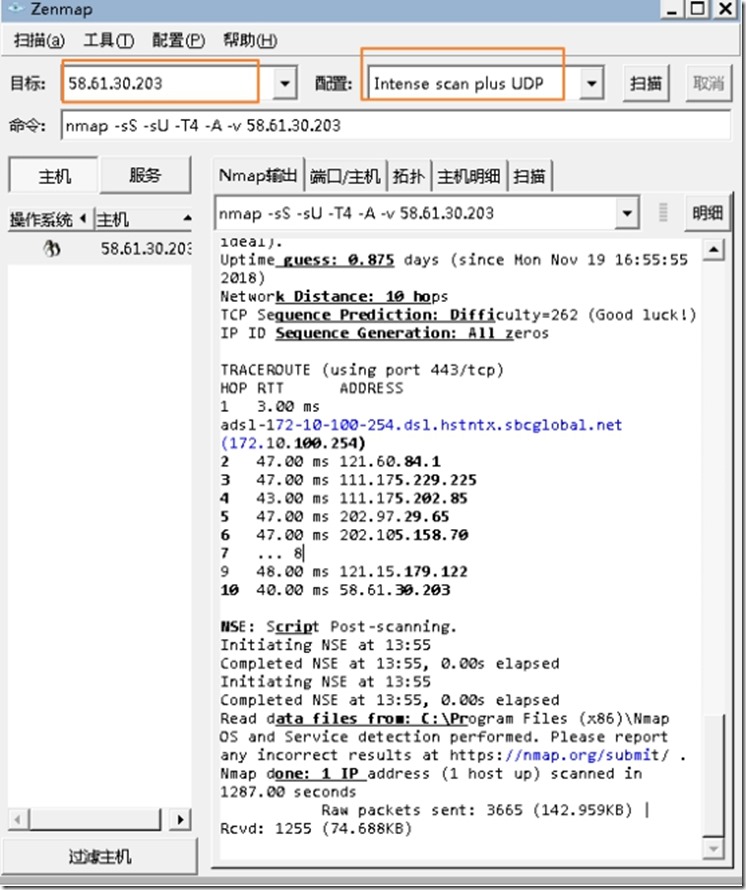

扫描udp端口

nmap -sU 10.0.1.161 -Pn

-sU:表示udp端口扫描

-sS TCP SYN扫描(也叫半开或隐蔽扫描,因为它不打开一个完全的TCP连接)

-Pn:不对目标进行ping探测,避免有时候防火墙会组织掉ping请求

-A 选项目前启用操作系统检测(-O)和版本扫描(-sV)

-v 选项启用细节模式,显示冗余(verbosity)信息,在扫描过程中显示扫描的细节,从而让用户了解当前的扫描状态

对于udp端口扫描比较慢,扫描完6万多个端口需要20分钟左右

扫描结果输出:

其他请参考Nmap中文手册和nmap使用指南(终极版)。