存储型和反射型的XSS差不多但是时间更持久,可以在后台存储起来,危害更大。

存储型XSS

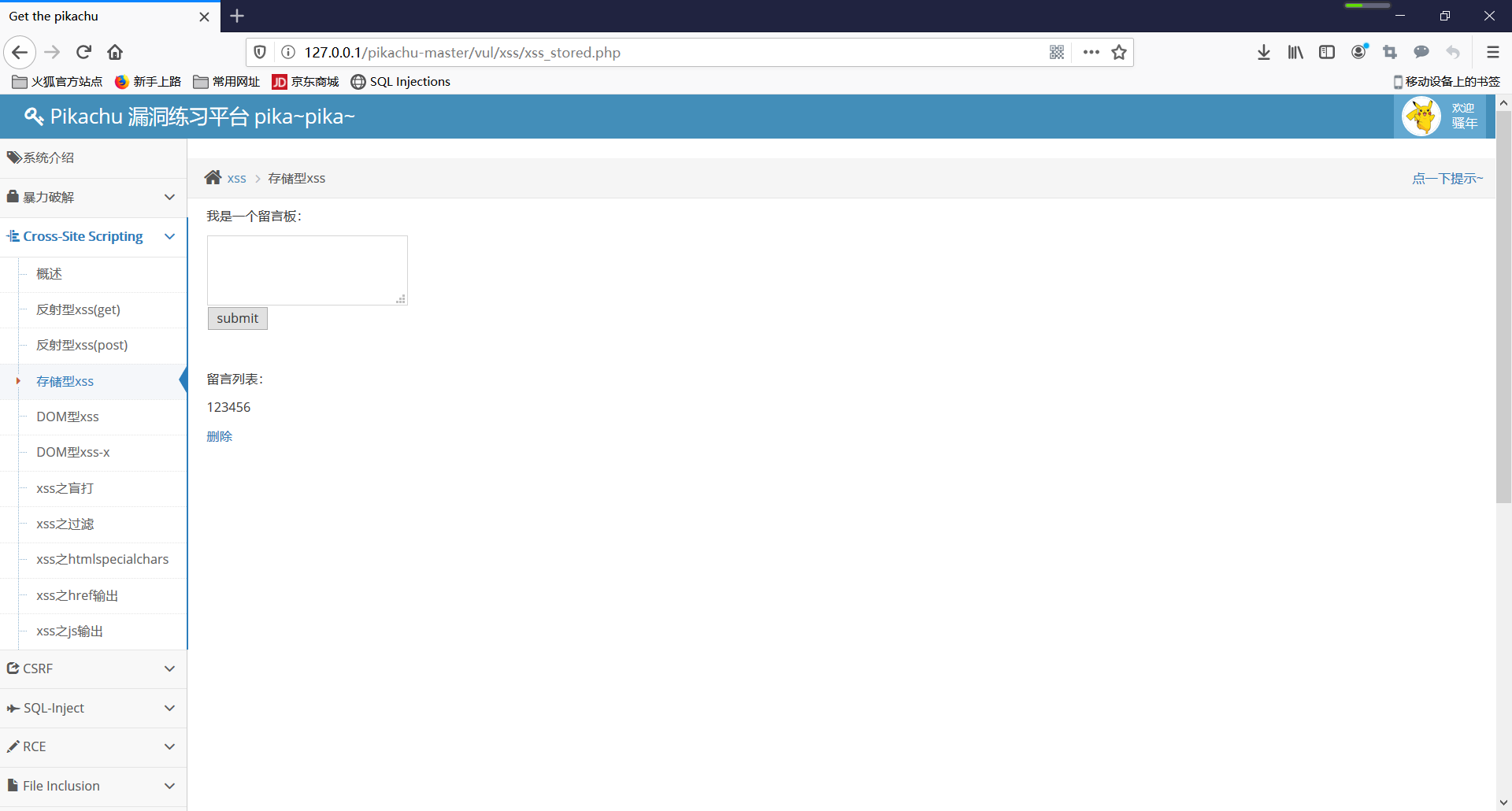

1.打开pikachu平台我们可以看到有一个留言板页面,我们试着留一个言看一下,发现会被存储起来。其实我们生活当中也有许多这样的事情,比如说有人的qq号被盗号之后在好友的空间里进行恶意留言,点进去就容易丢失某些信息。

2.根据测试流程首先实验一些特殊符号的输入。比如单引号双引号尖括号等。发现可以正常输出,说明后台并没有进行相关的过滤。

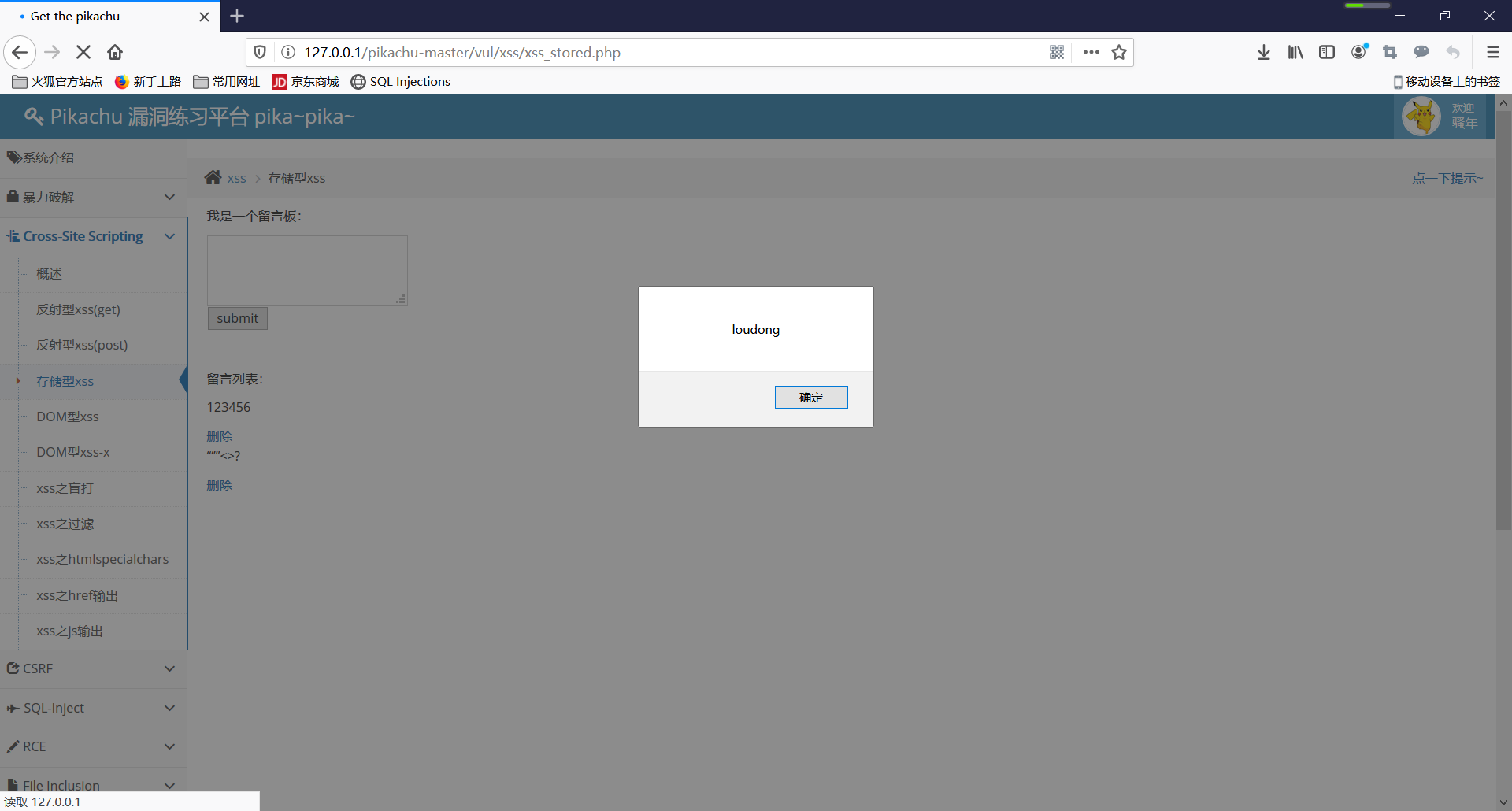

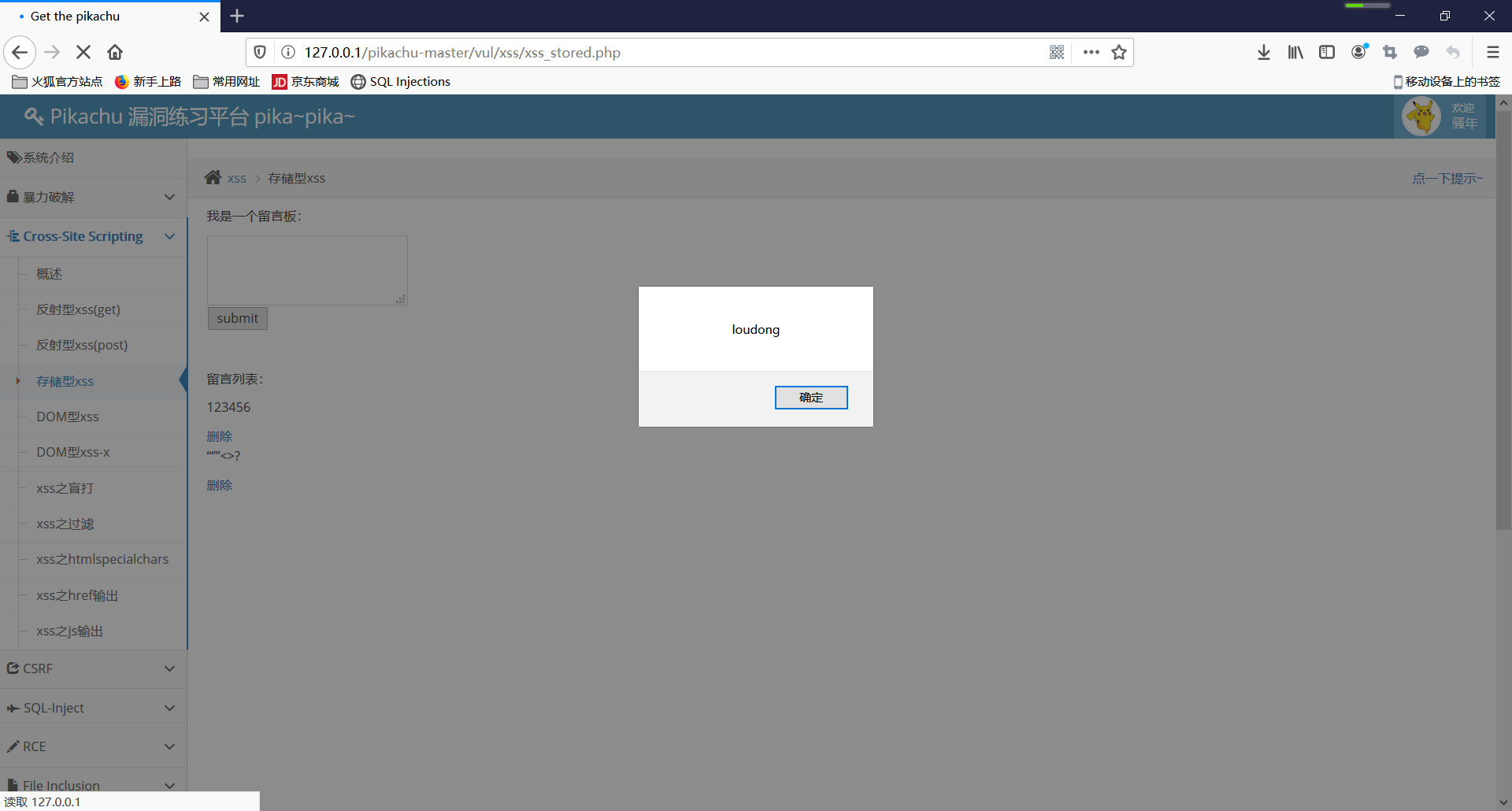

3.注入一个<script></script>的标签写一个警告框进去。点击提交之后出现相应的警告框。与反射型XSS不同的是,存储型XSS已经被存储进后台相应的代码当中了,所以当我们每次刷新页面的时候都会弹出我们之前写的那个警告框。

4.查看一下网页源码文件可以看到我们写的警告框已经被保存到了后台的网页源码中,每次都会被从数据库中加载出来从而触发脚本的运行。所以存储型的XSS危害更大,会长久危害用户。