HGAME早就在二月份结束了,一直没有时间去把所有的wp看了,现在就当做是写总结笔记吧

1.源码泄露:

一般访问/.git/index和/.git/config,如果都没有的时候,就应该认为没有存在git泄露

2.http头伪造

要求来源页面:Referer

本地访问,伪造客户端ip:X-Forward-For:127.0.0.1

指定浏览器:User-Agent

flag在指定时间以后更新: Last-Modified: Fri, 01 Jan 2077 00:00:00 GMT

构造 If-Unmodified-Since: Tue, 22 Oct 2077 09:54:38 GMT

3.页面重定向

题目要求访问302页面,但是总会跳转到405页面(而且405页面是假的)

修改请求方式,改为POST请求之后,在url里面传参

4.网页请求接口

网页上有个打方块的游戏,要获得指定分数才能拿到flag

从js/game.js里发现请求接口代码,把代码抄出来把防止在console调用的函数删除,放到页面console直接运行得flag

5.文件包含

1.php伪协议查看网页源码:?action=php://filter/convert.base64-encode/resource=login.php

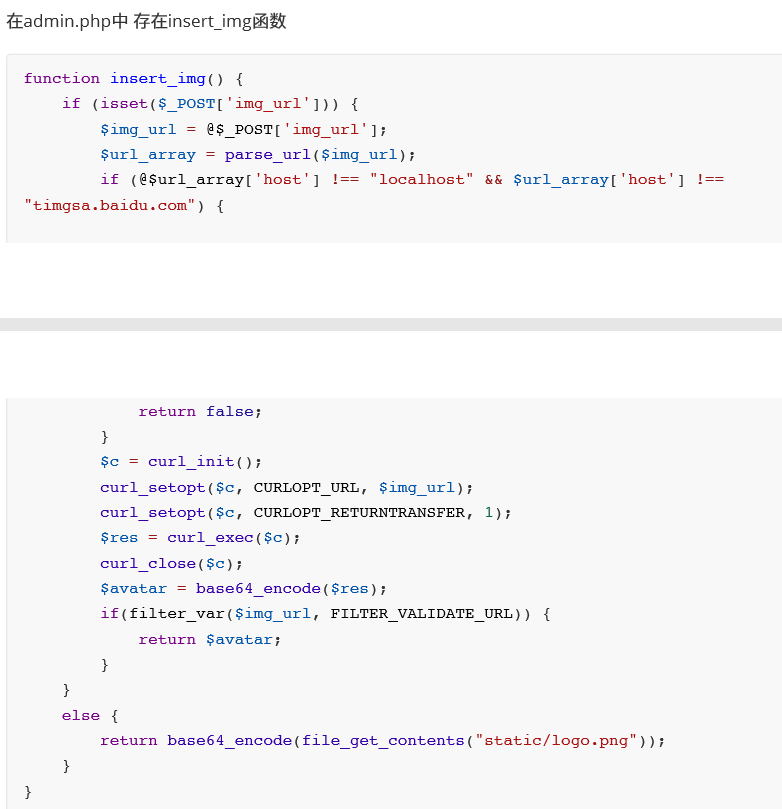

post参数username和password,使用md5碰撞绕过,然后看到admin.php代码

函数实现了从外部url插入图片的功能,限定只能从localhost或者timgsa.baidu.com获取外链图片,可以使用curl使用file协议的情况

构造payload:

file://localhost/flag