第一章 简述

Burpsuite是基于Java的用于web安全的工具,能够进行爬虫、代理、编码、密码爆破等任务,并支持对XSS漏洞、文件包含等漏洞的主动扫描或被动扫描。burpsuite2.0具体分为以下11个模块:

- Dashboard(仪表盘)——显示任务、实践日志等。

- Target(目标)——显示目标目录结构的的一个功能。

- Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

- Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

- Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

- Sequencer(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

- Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

- Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

- Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

- Options(设置)——包括Project options和User options,是对Burp Suite的一些设置。

第二章 下载与安装

2.1下载

自行选择对应版本下载!2.0版本下载,提取码:3eym!

2.2破解安装

2.2.1 前提

Burdsuite启动需要依赖jdk,且有版本要求,如本地已安装的jdk无法运行,可自行下载并安装对应jdk版本。

2.2.2 破解安装

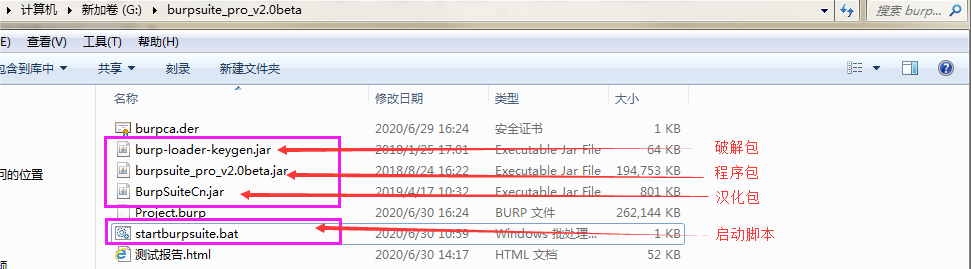

解压下载的Burpsuite,解压后对应目录下有以下文件:

执行以下步骤进行破解安装:

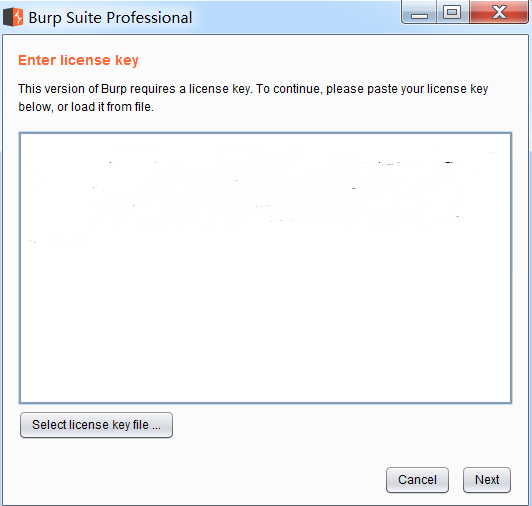

①直接打开startBurpSuite.bat,第一次使用要进行BurpSuite的激活,此时不做任何操作!

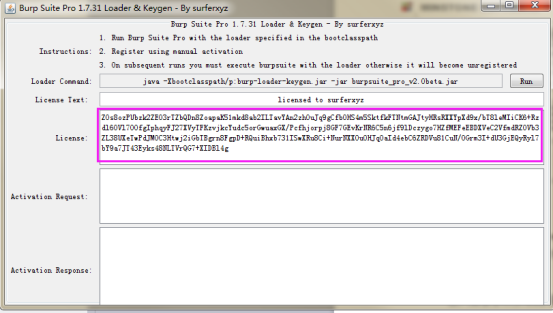

②Burpsuite目录下双击burp-loader-keygen.jar看到以下窗口:

把该license的内容复制到步骤①中的Enter license key,点击下一个

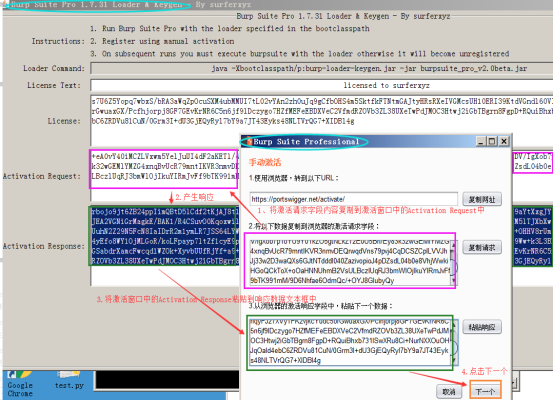

③点击手动激活

④返回激活窗口,将激活请求字段内容复制到到激活窗口中的Activation Request中,此时Activation Response中会产生对应的响应内容;再将Activation Response中的内容复制到响应字段中,点击“下一个”-“进入Burp”完成破解汉化安装。

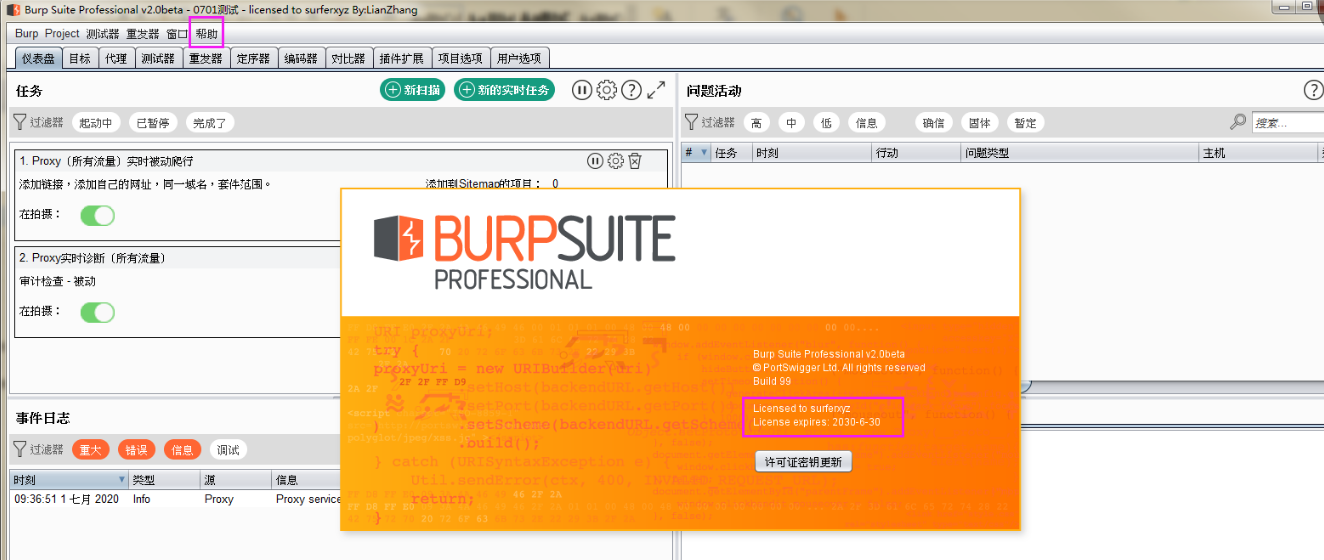

软件打开的页面如下图,点击“帮助”-“许可证”可查看是否破解成功。

(备注:软件汉化的前提是要有对应的汉化包,且与程序包放在同一目录下,并在启动命令中添加以下命令:-Dfile.encoding=utf-8 -javaagent:BurpSuiteCn.jar)

第三章 自动扫描

(1) 安装好软件,就可以开始进行安全扫描测试。

(注意:安全扫描过程对系统有攻击性,且会产生大量脏数据,请谨慎在生产环境进行安全扫描)

(2) 本章仅介绍如何使用Burpsuite进行自动扫描,主要涉及Dashboard(仪表盘)、Target(目标)、Proxy(代理)这三个模块的功能,其他内容不做讲解。

3.1启动软件

双击startBurpSuite.bat启动软件。

3.2自动扫描步骤

3.2.1设置代理

设置Burpsuite、浏览器)代理,代理端口需保持一致!

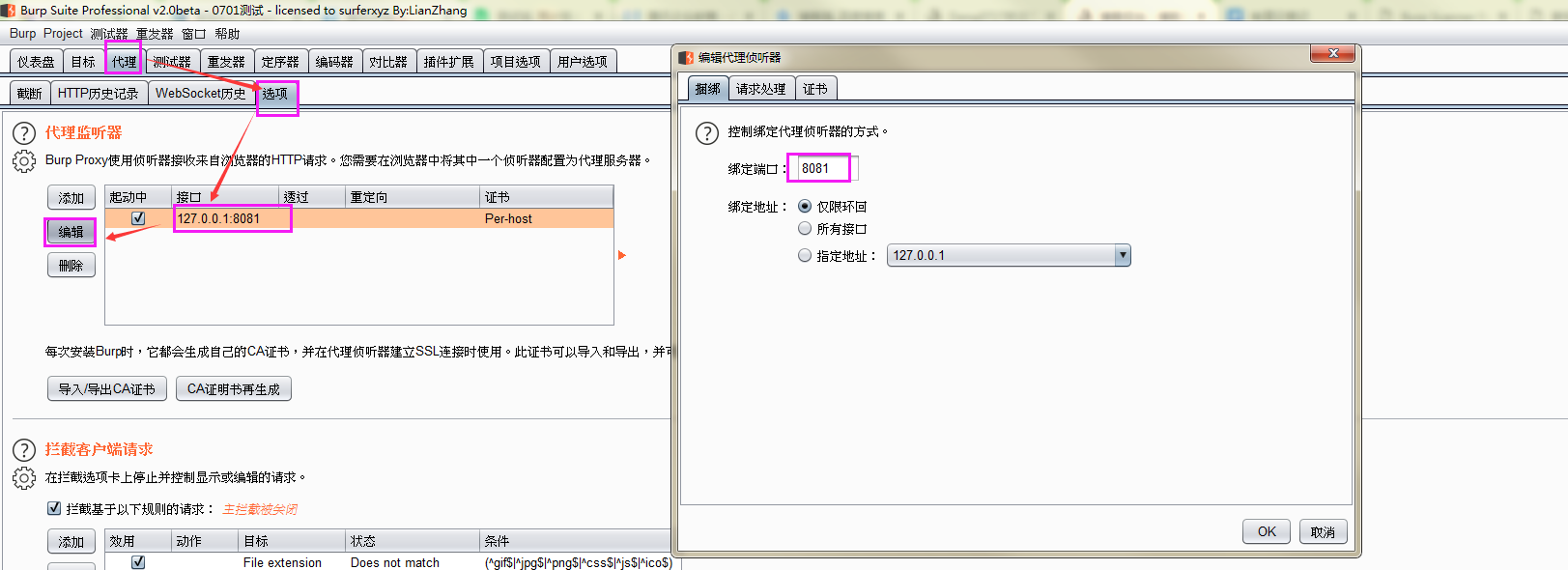

①设置Burpsuite代理。选中并编辑,在编辑页设置代理端口,点击“ok”完成设置。

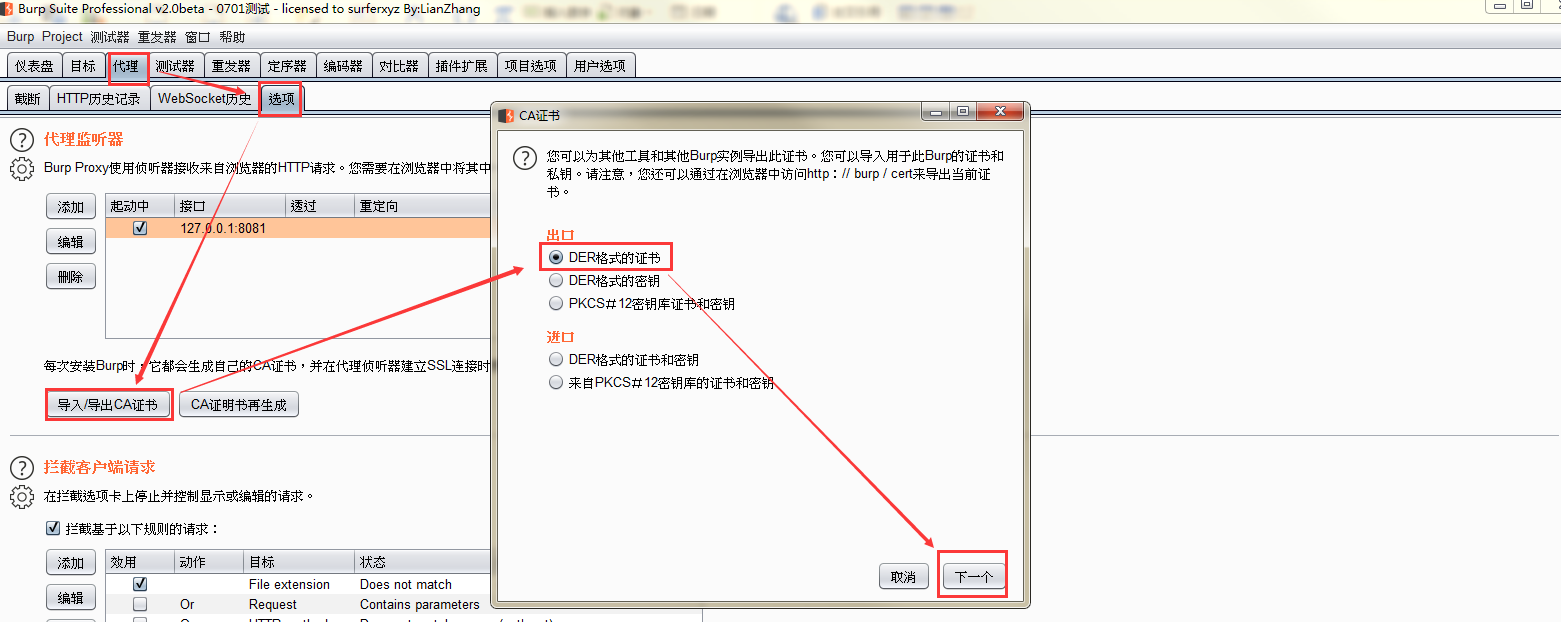

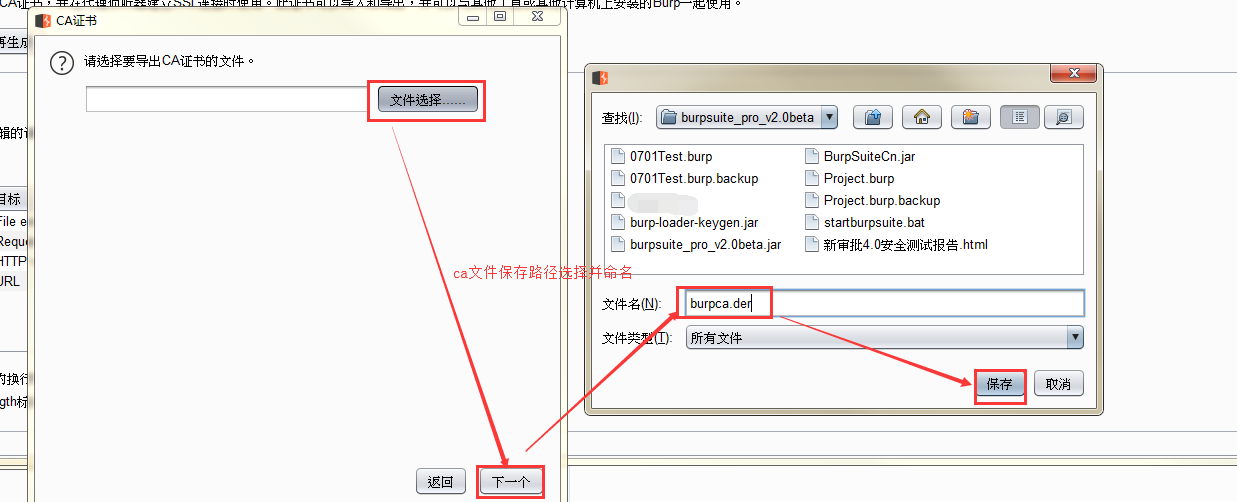

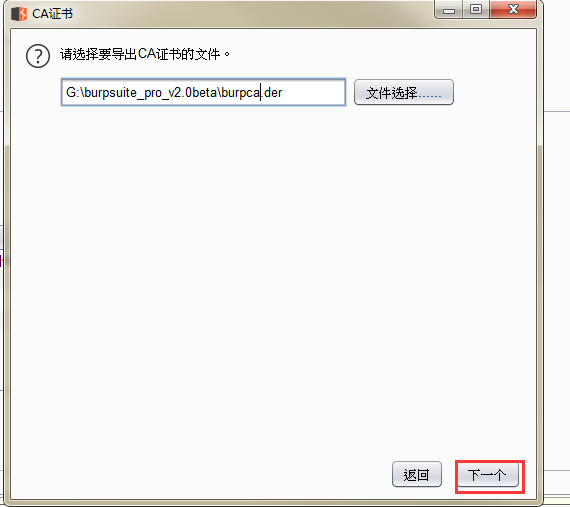

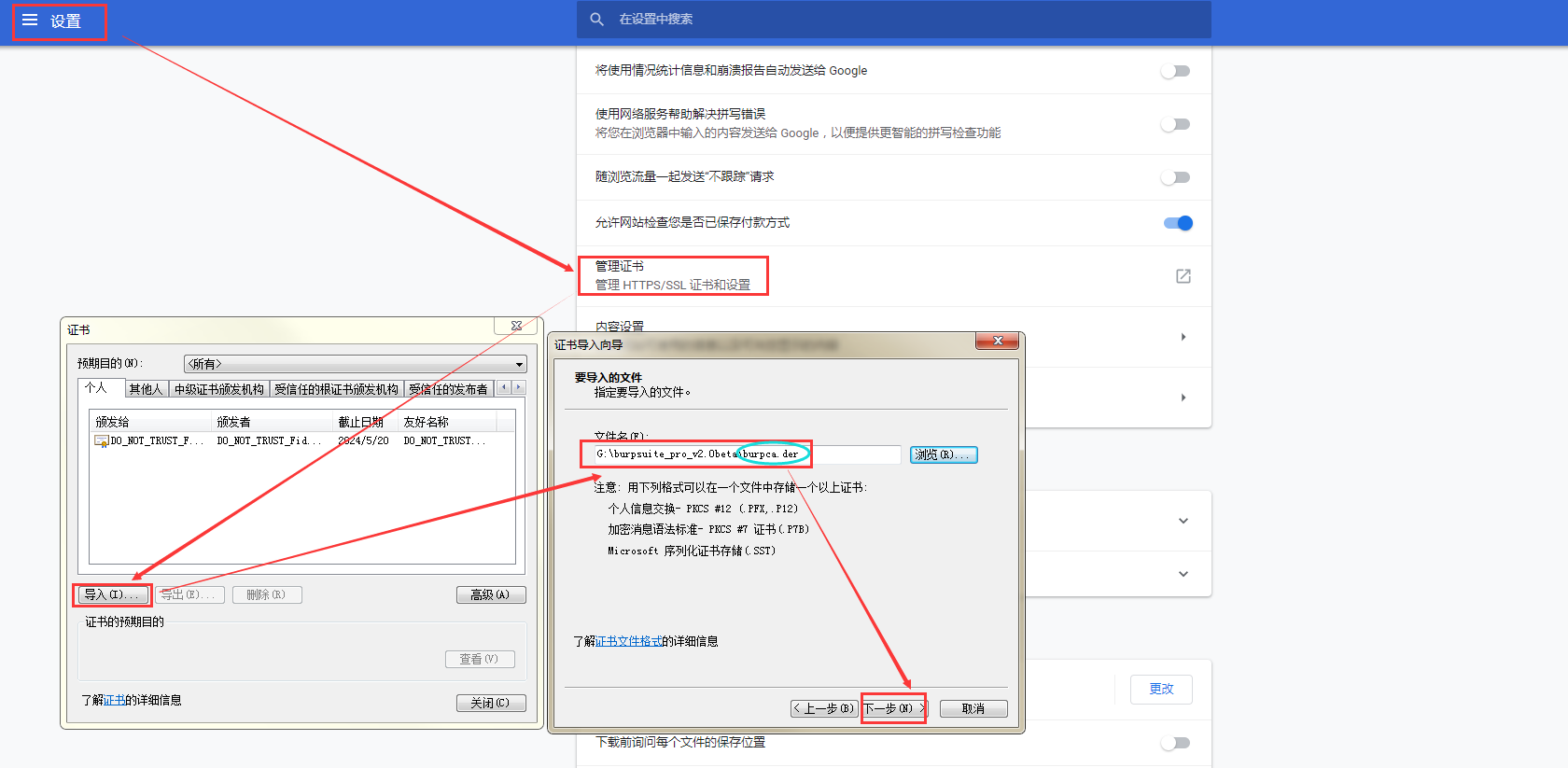

②导出/导入Ca证书(对应浏览器只需执行一次即可)

在Burpsuite中导出Ca证书到对应目录下

在对应浏览器中导入Ca证书

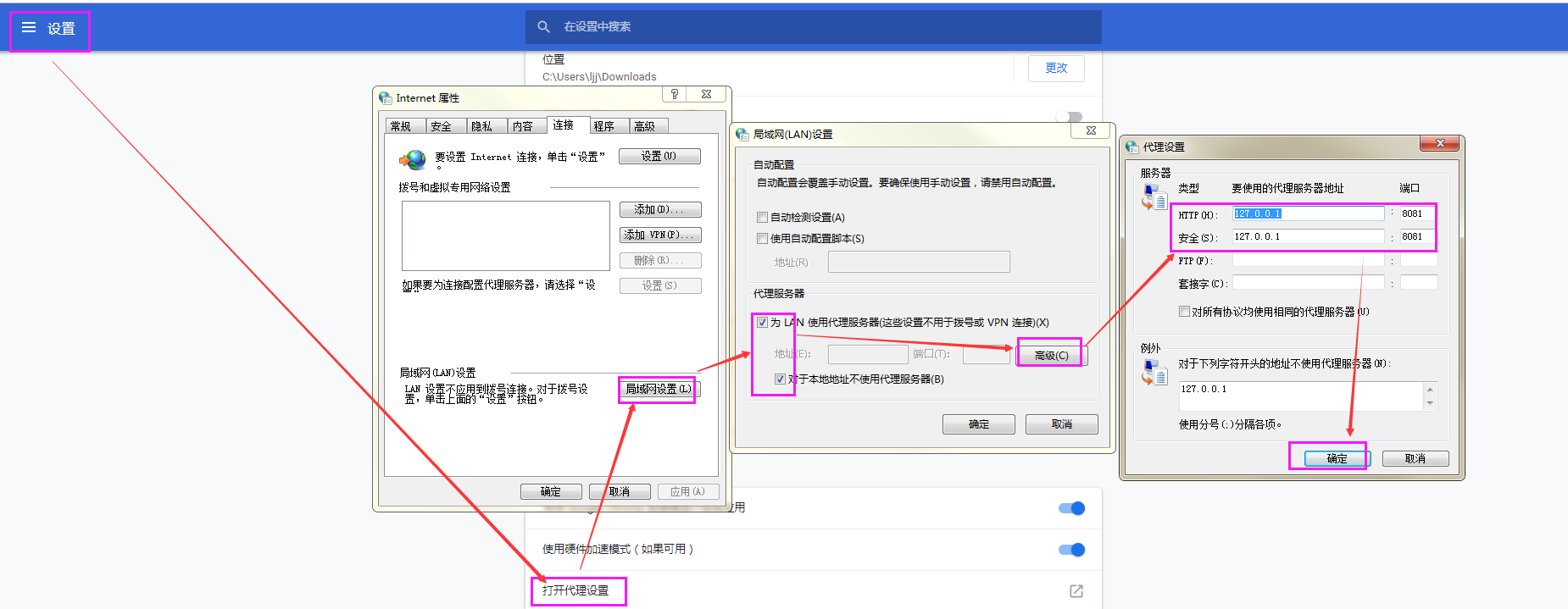

③设置浏览器代理。

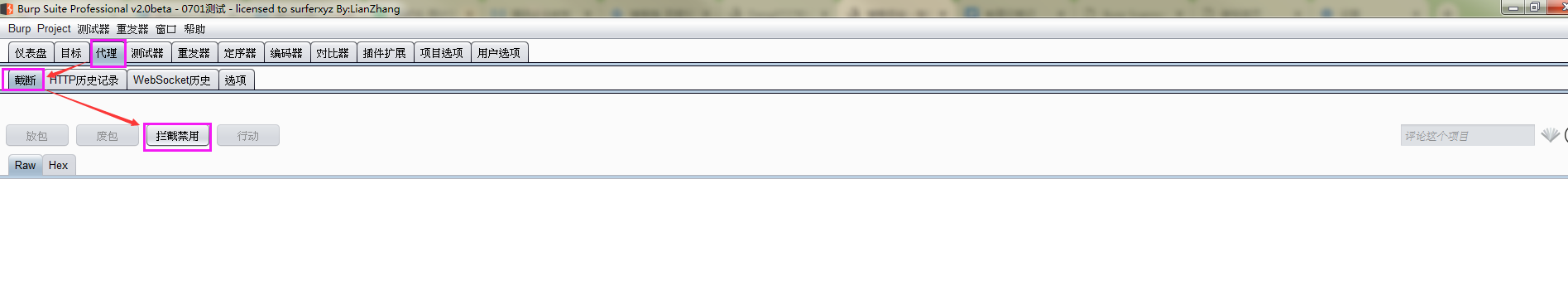

3.2.2关闭拦截

在【代理-截断】中点击“拦截请求”将拦截功能关闭,按钮变为“拦截禁用”。

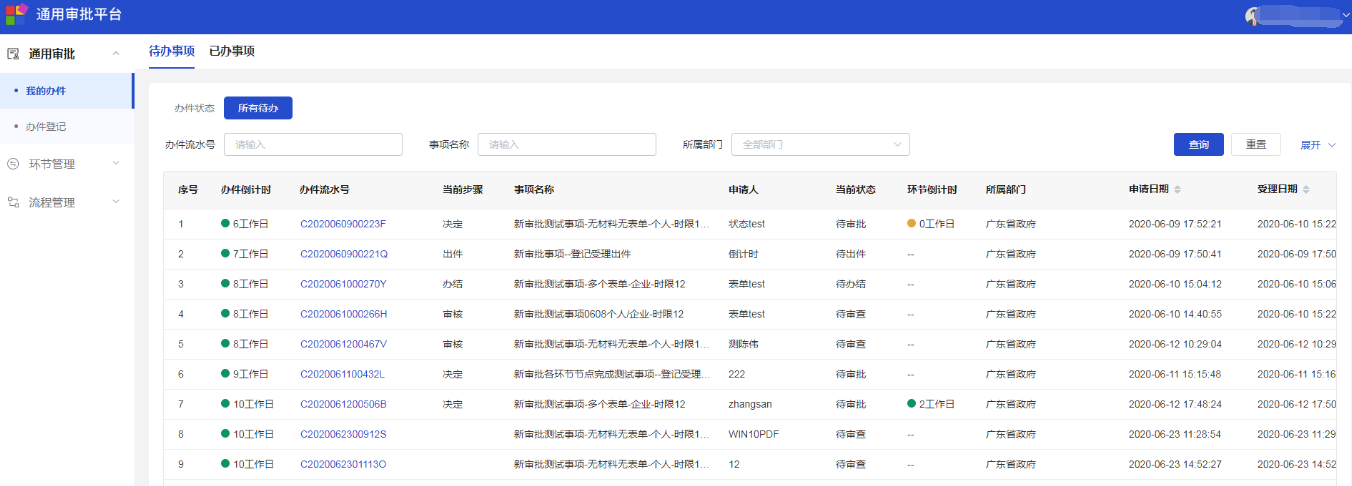

3.2.3浏览器中访问系统

在对应浏览器中开始访问被扫描系统的各个页面

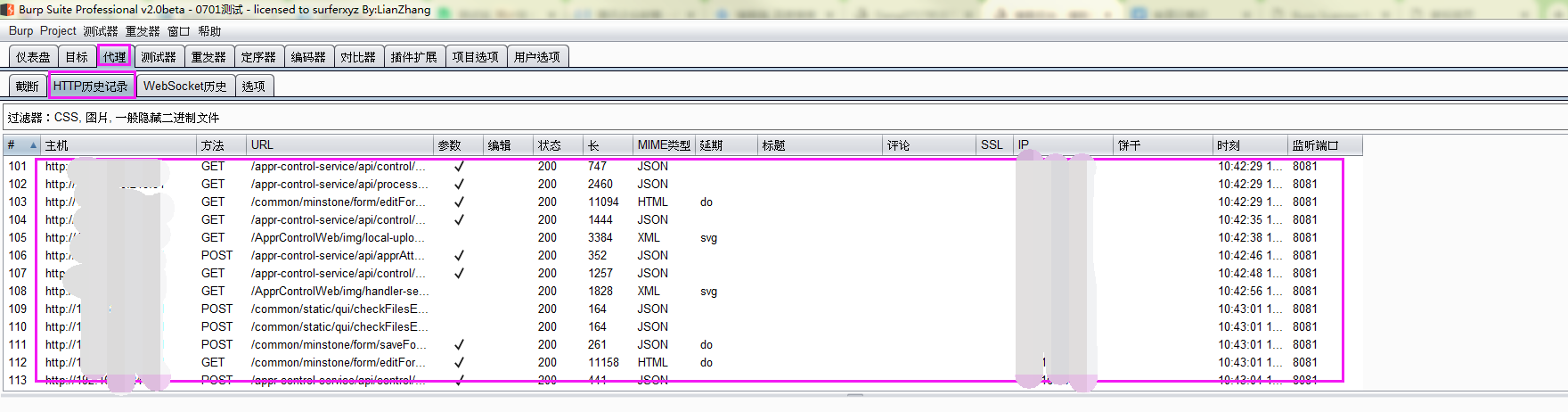

完成后,具体的访问URL会显示Burpsuite的【HTTP历史记录】模块中

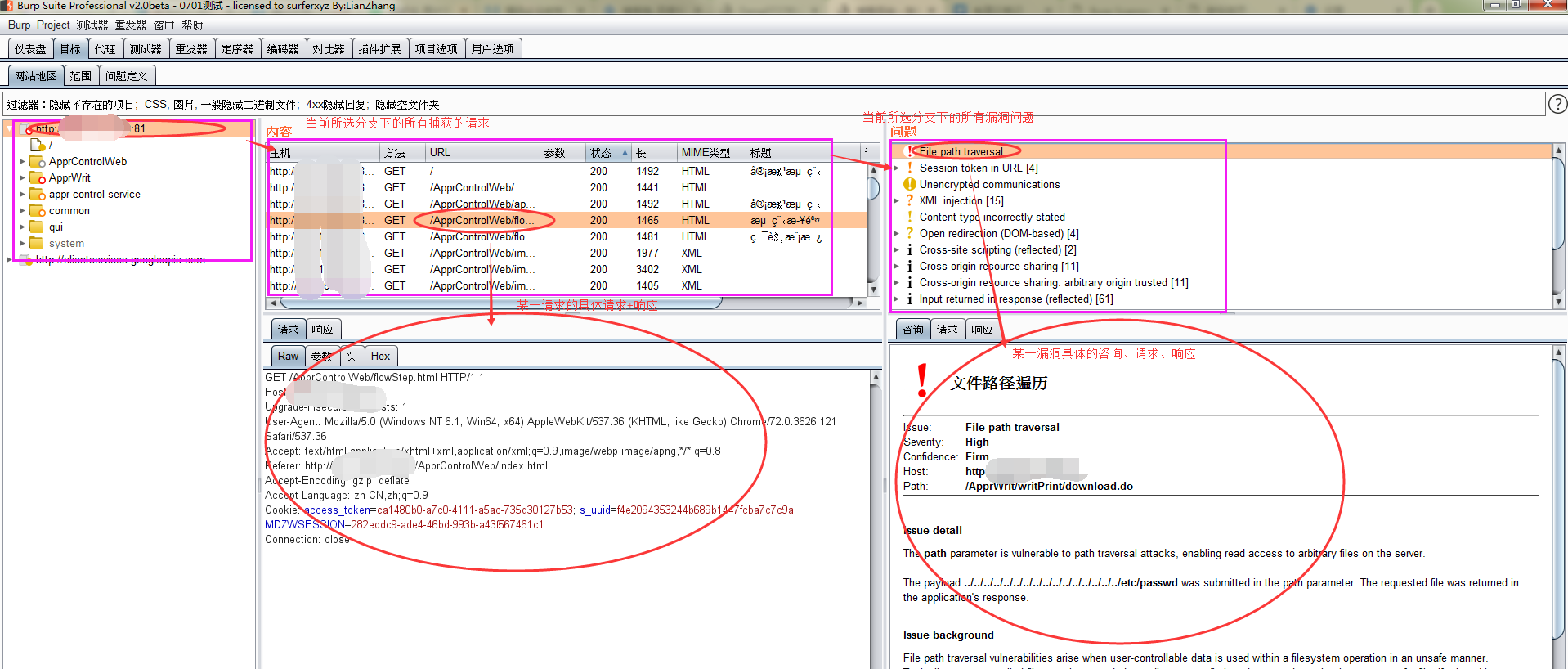

代理捕获到的所有请求,也会显示在【目标-网站地图】中,以树形结构进行分类展示扫描到的各个程序包以及程序包下的请求;

3.2.4扫描

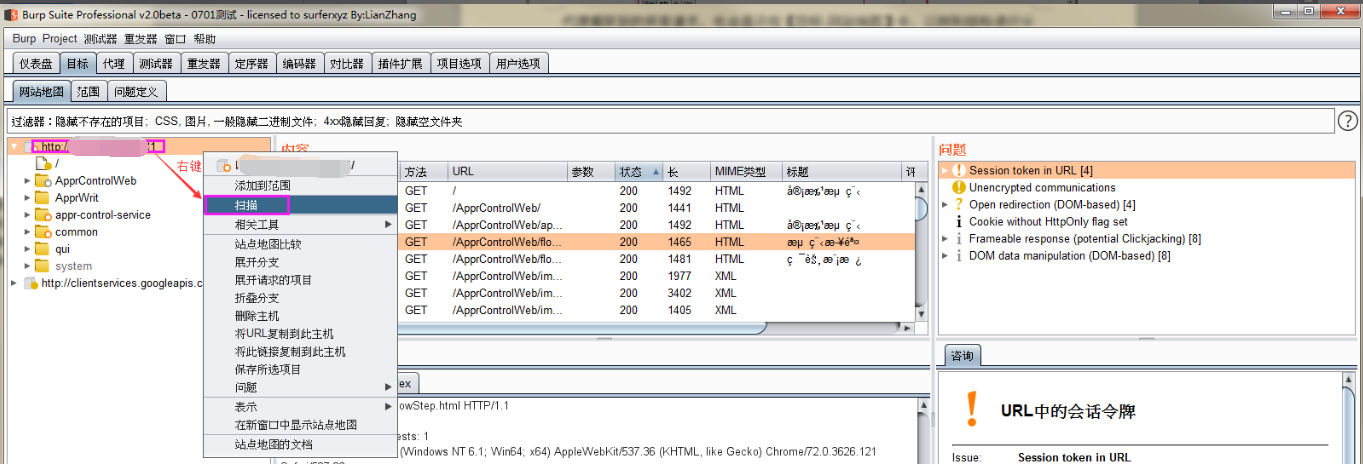

选择根节点分支,右键在弹窗中选择“扫描”

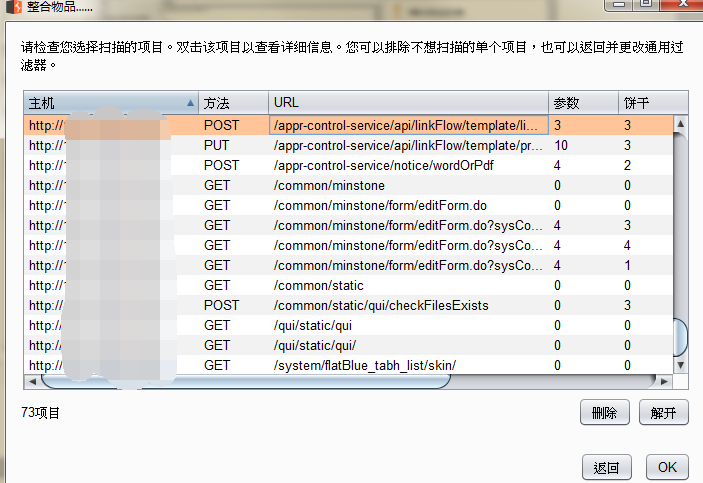

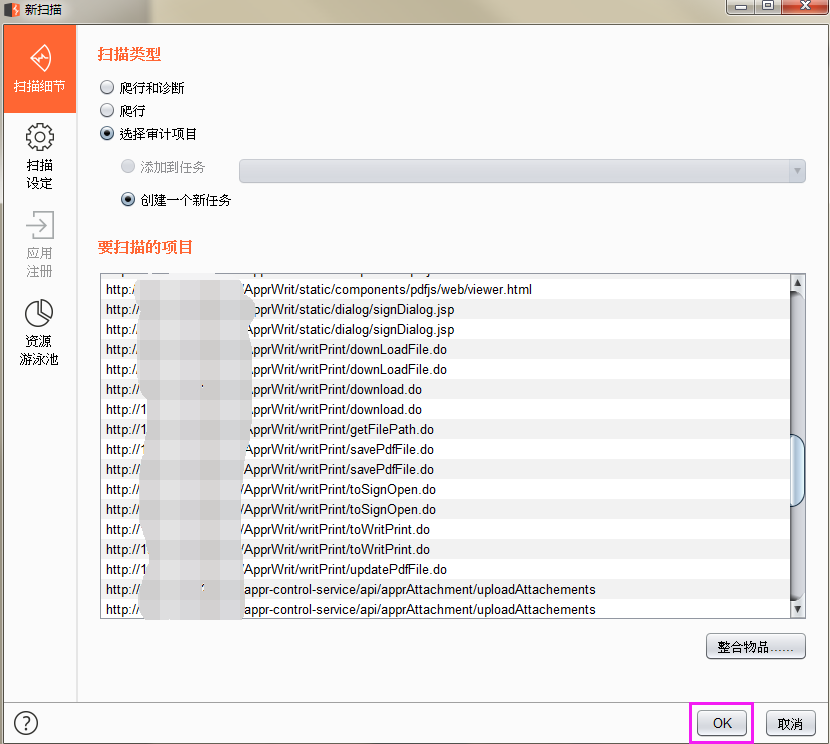

在【新扫描】弹窗的扫描类型选择“选择审计项目”,默认选中“创建一个新任务”,“要扫描的项目”中自动添加所选分支下的所有请求,可点击【整合物品】进行过滤排除对应项目,从而进行有效、针对性的扫描;

点击“下一个”进行最后一步的检查,点击“OK”完成检查。

完成扫描的配置后,【新扫描】窗口中点击“OK”完成任务创建并开始扫描。

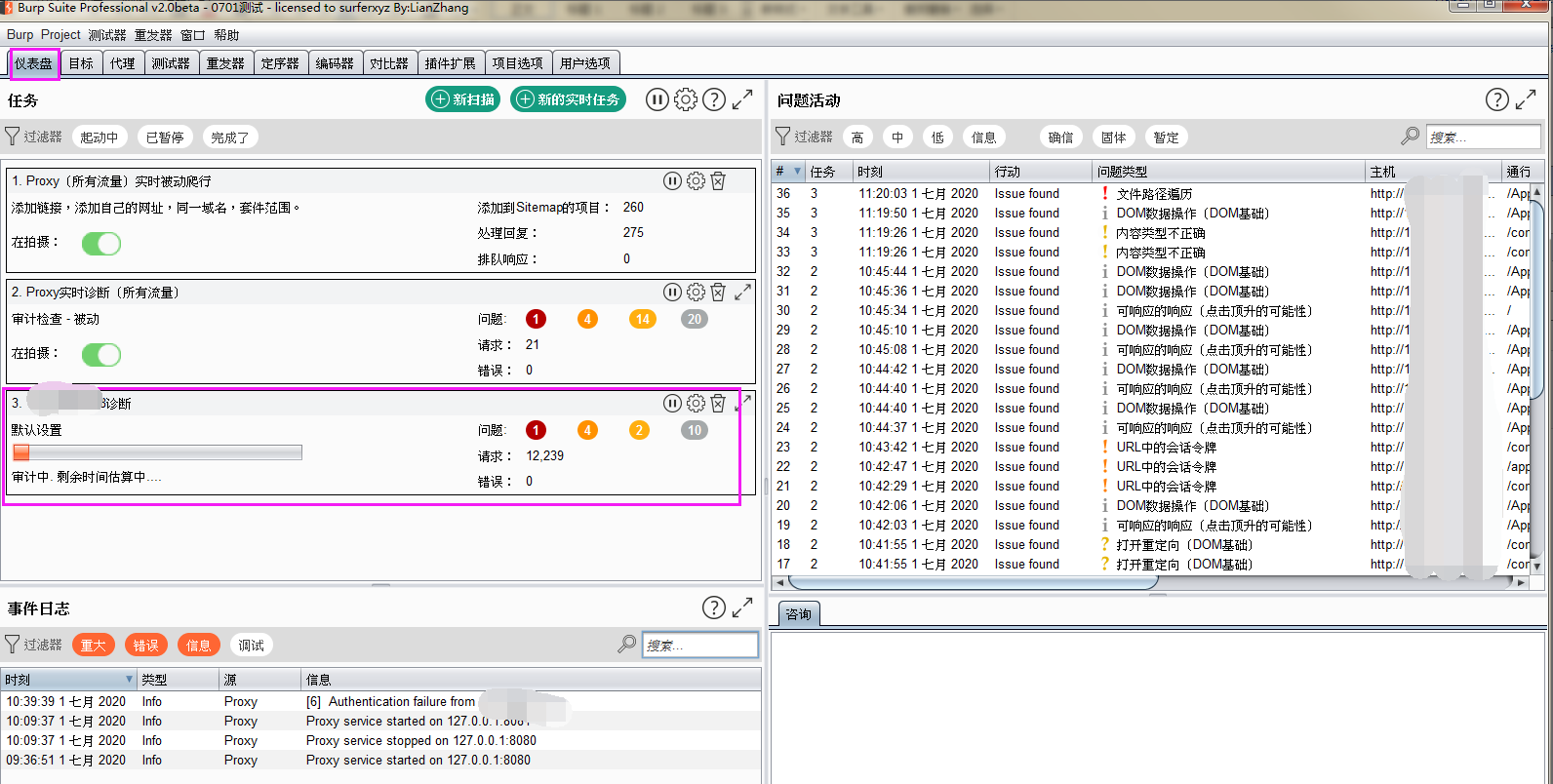

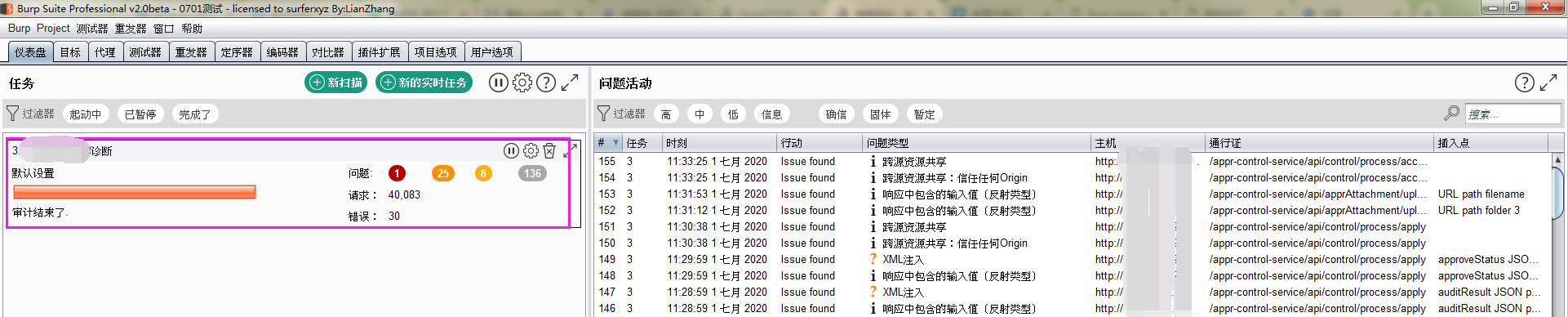

3.2.5查看扫描任务

新建的扫描任务显示在【仪表盘】的任务列表中。可以查看扫描进度、问题列表、请求数、错误数。(PS:任务列表中的前两个任务为打开软件默认带出,可自行删掉)

任务完成时的界面如下:

第四章 测试报告

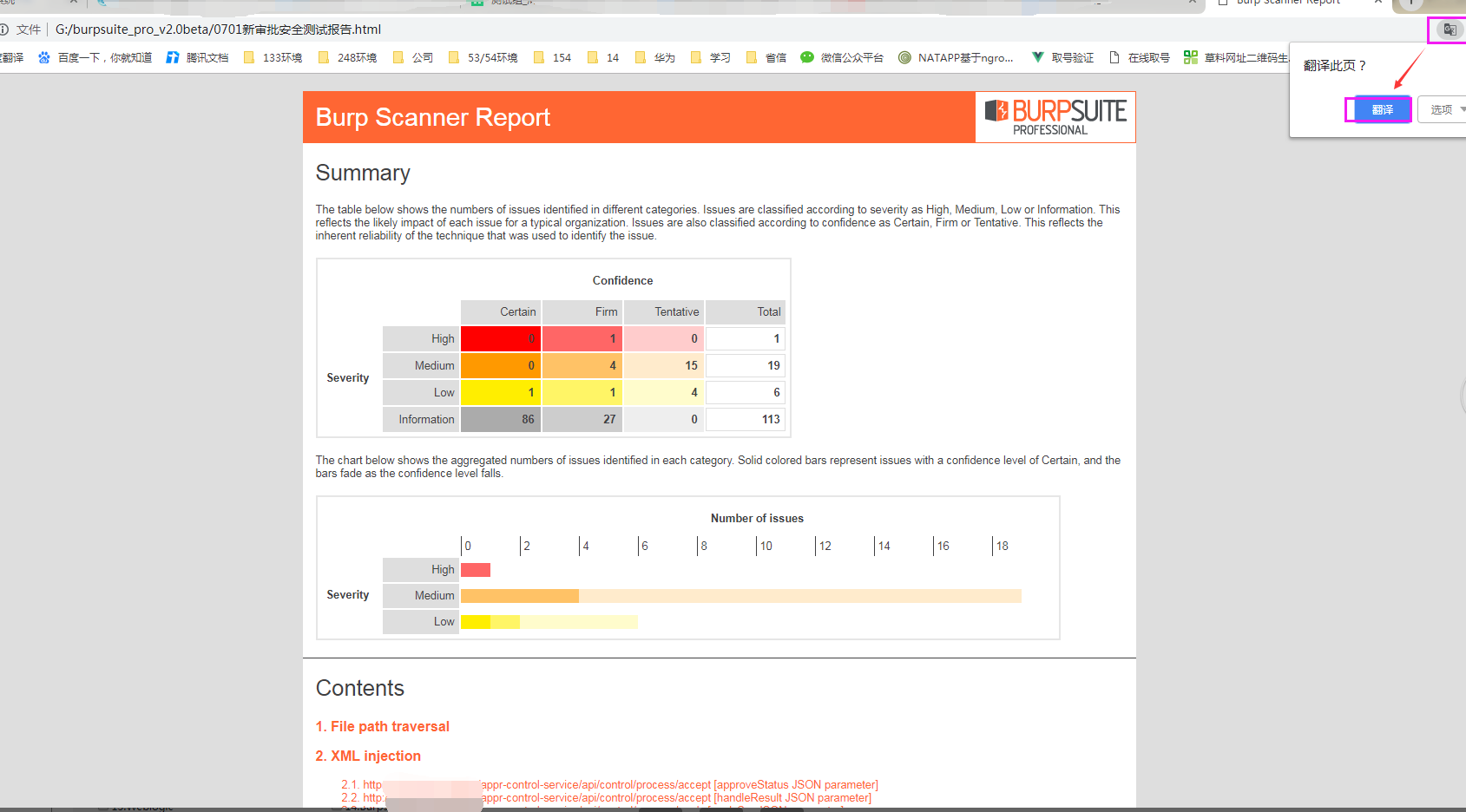

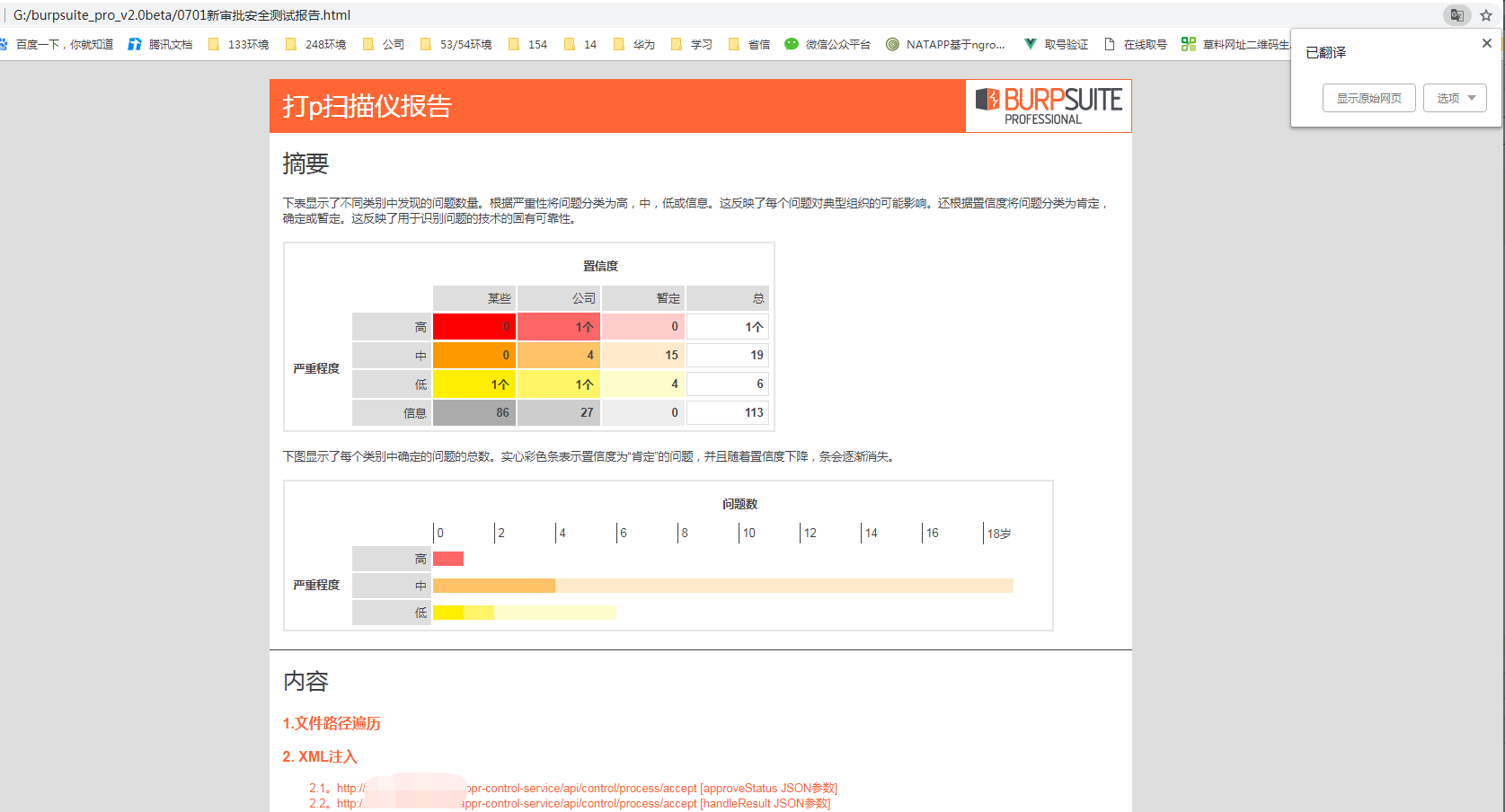

扫描完成之后,需要出具报告,作为修复安全漏洞参考依据。

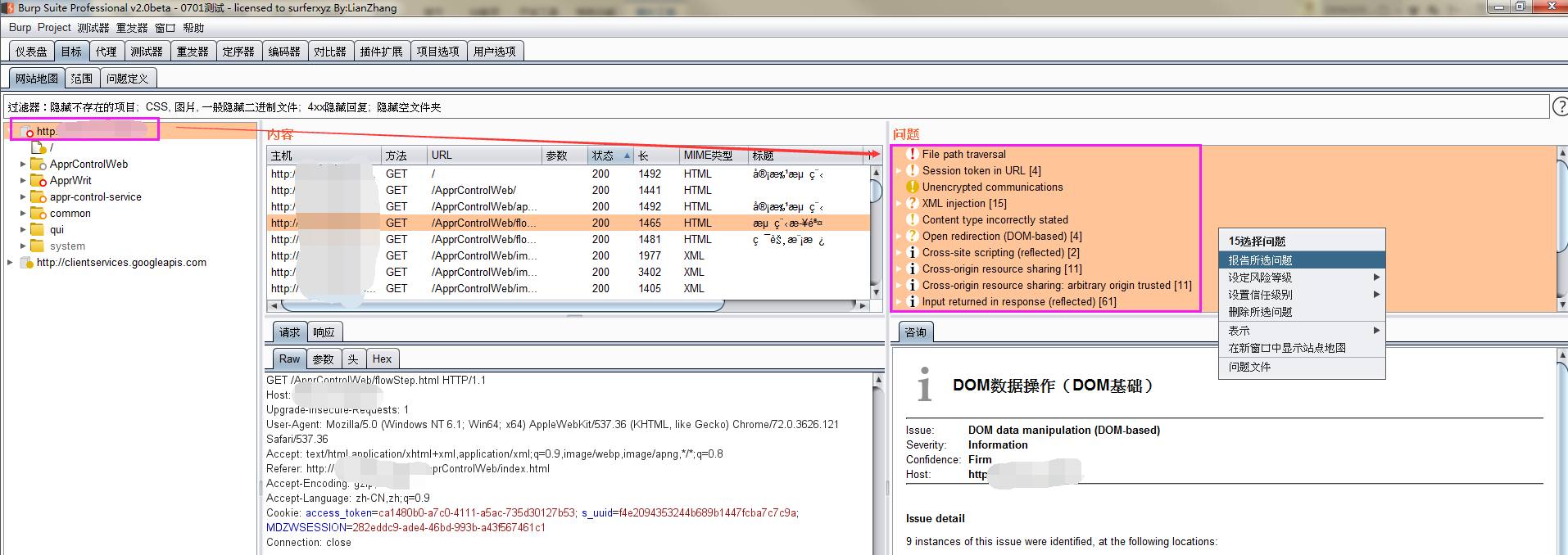

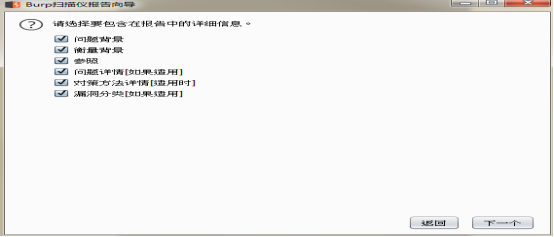

可在【目标-网站地图】中选择被扫描的分支,则【问题】页签中显示该分支下扫描出的所有漏洞问题,Ctrl+A全选所有问题,空白处右键弹窗中选择“报告所选问题”;弹出的报告向导窗口中可以选择报告格式:HTML或XML,一般选择默认,可根据需要自行选择;点击“下一个”;

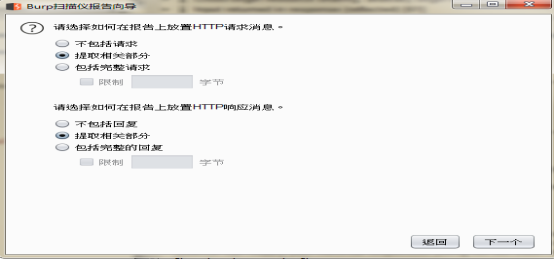

一般默认,继续点击“下一个”;

一般默认,继续点击“下一个”;

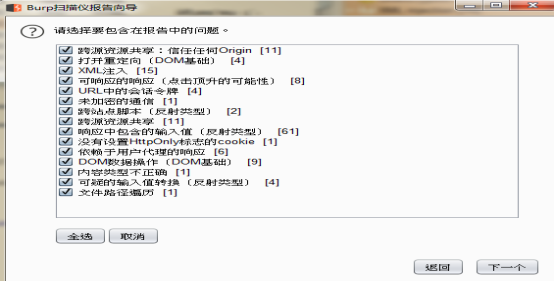

默认带入所有的问题,可根据实际需要选择包含在报告中的问题,点击下一个

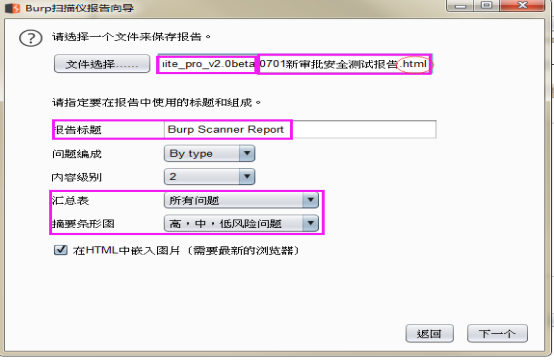

选择报告保存路径并命名,可更改报告标题、汇总表/摘要条形图的设置,点击“下一个”,完成报告的导出;

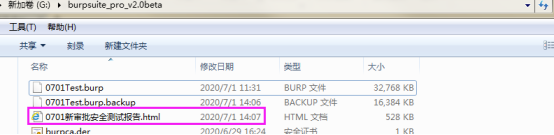

可在对应目录下找到导出的测试报告并在对应浏览器中进行查看。报告导出为英文版本,可在对应浏览器中进行翻译查看。