可以参考:

https://blog.51cto.com/13620954/2105074

John the Ripper是一款弱口令检测工具,或是口令爆破工具。

弱口令由于其简单性,容易被恶意猜测得到用户的口令,造成经济损失。这款工具能帮助我们检测到弱口令,提前做好防护措施。

此工具在kali linux中自带。

今天的实验环境是rhel6.5(Red Hat Enterprise Linux 6.5) ,rhel中没有集成此款工具需要我们自己去下载安装,今天我们来演示一下整个过程:

一、下载此工具到opt目录下

/opt目录通常是用来存放各种应用软件。

二、解压John the Ripper

tar xvzf john-1.8.0.tar.gz

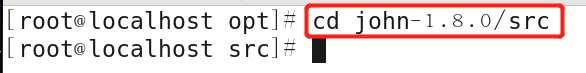

三、切换进入到src目录下

cd john-1.8.0/src

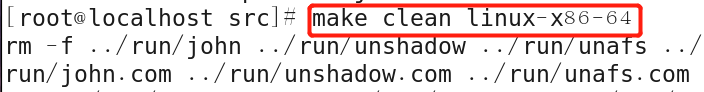

四、安装John the Ripper

make clean linux-x86-64

五、查看默认的密码字典文件

-

cd ../run #跳转到run目录下

-

more password.lst

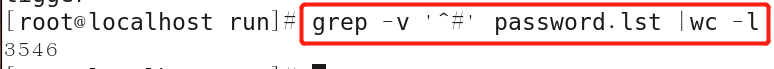

我们可以查看该工具中包含的弱口令的数目:

我们可以查看该工具中包含的弱口令的数目:

该工具自带有3546个弱口令,足以检测生活中常用的弱口令了。

用户也可以用自己定义的弱口令字典:--worllist=/root/password.txt(用法后面说)

六、复制系统账户的口令文件

cp /etc/shadow /root/shadow.txt注意不要对shadow文件进行直接操作。

/root/shadow.txt #复制的Linux系统的账户密码文件

七、进行弱口令扫描

./john /root/shadow.txt --wordlist=/root/password.txt(指定的弱口令字典)

从结果来看,弱口令已经被检测出来了。弱口令检测的成功与否取决于口令字典是否强大。

再次也提醒大家,口令尽量设置的复杂一些,谨防被他人恶意破解。