所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到sql注入攻击。

验证绕过漏洞就是'or'='or'后台绕过漏洞,利用的就是AND和OR的运算规则,从而造成后台脚本逻辑性错误。

先举个例子,你要登录一个网站,上面让你输入用户名字和密码。那么,假如你输入的用户名是 admin ,但是你不知道密码,你就输入了一个 1' OR '1' = '1 ,那么,你就提交了两个参数给服务器。假如,服务器拿这两个参数拼SQL语句:SELECT T.* FROM XXX_TABLE TWHERE T.USER_ID = '/*param1*/'AND T.PASSWORD = '/*param2*/'那么,你提交的两个参数就使SQL文变成了:SELECT T.* FROM XXX_TABLE TWHERE T.USER_ID = 'admin'AND T.PASSWORD = '1' OR '1' = '1'那么,这个SQL原来的校验功能就被你绕过去了,你的这种行为就称之为SQL注入。

public boolean login(String cardid,String password) { boolean rtn=false; try { Class.forName("oracle.jdbc.driver.OracleDriver"); Connection conn= DriverManager.getConnection("jdbc:oracle:thin:@localhost:1521:orcl", "test2016", "8656553"); Statement st=conn.createStatement(); //这种方式会造成SQL注入 //String sql="select * from bankcard where card_id='"+cardid+"'and password='"+password+"'and state='1'"; //注入登录 String sq="select * from bankcard where card_id='admin'and password='1'or'1'='1'"; ResultSet rs=st.executeQuery(sq); rtn=rs.next(); rs.close(); st.close(); conn.close(); } catch (ClassNotFoundException | SQLException e) { // TODO 自动生成的 catch 块 e.printStackTrace(); } return rtn; }

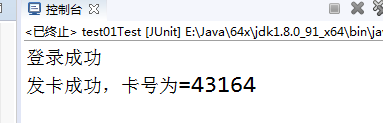

public void testLogin() { test01 t=new test01(); if(t.login("286", "56")) { System.out.println("登录成功"); } else { System.out.println("卡号错误"); } }