对于6-10的web第二课-SQL注入漏洞-今日心得

前面的都是一个小时多都是介绍关于OWASP Top 10漏洞

没有实操后面听着有点无趣

到后面就是操作了

刚开始还看的懂的,突然来了个sqlmap.py的牛批操作,刚开始还能更上,

后面有点头皮发麻,挺秃然的。

只好去看PDF理解了,大致知道搞了啥了

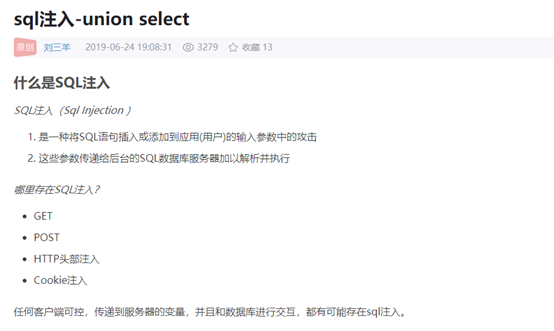

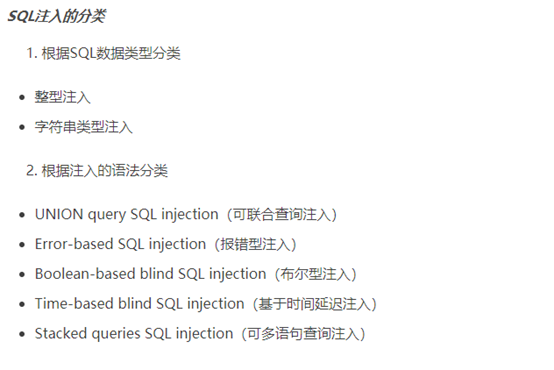

主要就教了点SQL注入基础

确实挺基础的,就是来了个sqlmap.py搞的我有点突然的

课后我也去查了下SQL注入漏洞的详解配合PDF一起理解了,这大晚上的

回放还没生成。有点无奈了。

大佬文章关于SQL注入:https://blog.csdn.net/qq_37133717/article/details/93498444

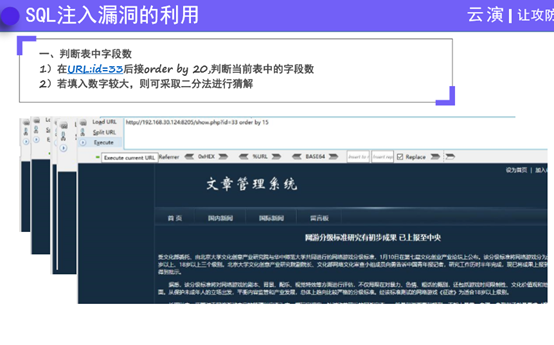

看实操:

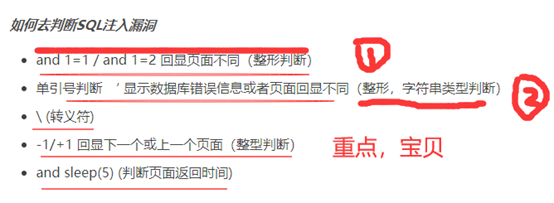

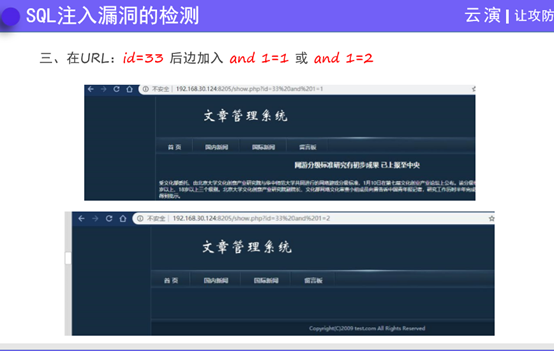

这个就用上了单引号判断

在缩小下范围,用了整形判断

Order by 20 (20是个数字) 用来判断当前表中的字段数

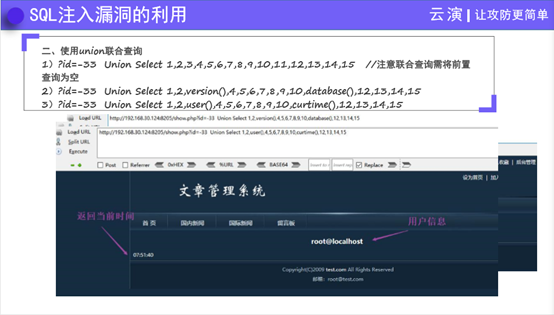

开始用联合查询 联合查询要将前置查询为空 所以id=-33,因为id从0开始,负数的话不会进行查询操作(个人理解吧)

下面老师就开始搞起sqlmap.py了,确实让我引起了兴趣,感觉有意思

安装操作图片截图一波

开始探测了

探测到个漏洞GET parameter 'id' is vulnerable(红线)

然后这就获取数据库数据了,代码确实简单

这PDF里还有老师没讲的呀,我明天要好好再看看

再把靶场第一关好好理清一下