1、原理

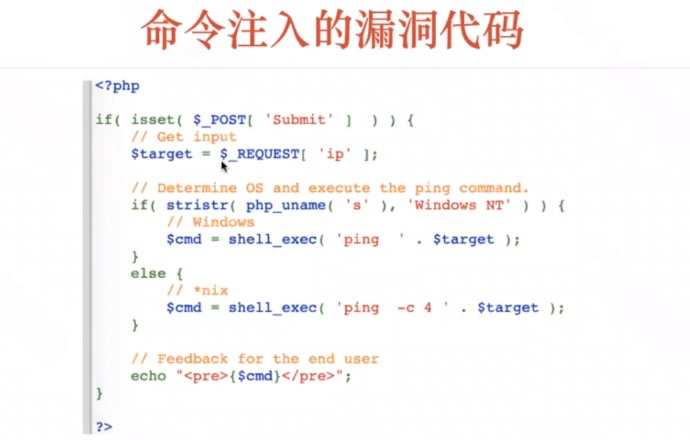

命令注入是一种攻击,其目标是通过易受攻击的应用程序在主机操作系统上执行任意命令。当应用程序将用户提供的不安全数据(表格、cookie、HTTP标头等)传递到shell时,可能会发生命令注入攻击。在这种攻击中,通常由易受攻击的应用程序以特权执行由攻击者提供的操作系统命令。由于没有足够的输入验证,因此可能会发生命令注入攻击。

2、实例

练习地址:https://dvwa.ceshiren.com/login.php

DVWA默认的用户有5个,用户名密码如下(一个足以):

admin/password

gordonb/abc123

1337/charley

pablo/letmein

smithy/password

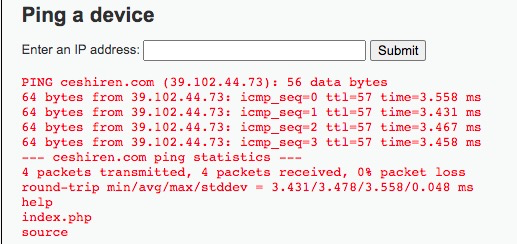

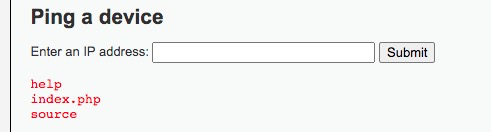

这个api主要是执行一段shell 命令 ping target(用户输入的内容),用户可以在target中输入ip,拼接其他shell指令,比如ls等。

3、常见利用漏洞payload

多语句分号:;

条件执行:&& ||

管道符号: |

输入:ceshiren.com | ls

输入:ceshiren.com ;ls