0X00.工具简介:

>sqlmap是一款由python语言编写的开源渗透测试工具,它主要用来检测SQL注入漏洞,是一款功能强大的SQL注入漏洞检测和利用工具。

>可以检测的数据库有:Access、Mysql、Sqlserver、Oracle、Postgresql、Db2等。

>可以注入方式有:sql盲注、union查询、显错注入、延迟注入、post注入、cookie注入等。

0X01.工具下载:

sqlmap下载地址:http://www.sqlmap.org下载sqlmap压缩包即可

下载python2.7(链接:https://pan.baidu.com/s/17QgS2E_MrpgiQnhZClTl8g 提取码:yozt)

注:sqlmap这款工具使用python2才可以正常执行,python3不行。

0X02.工具安装:

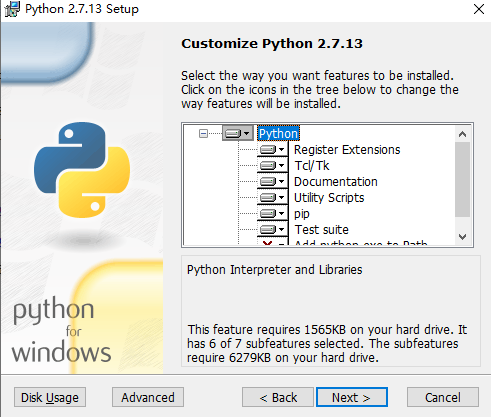

安装我python2.7(默认安装即可)。

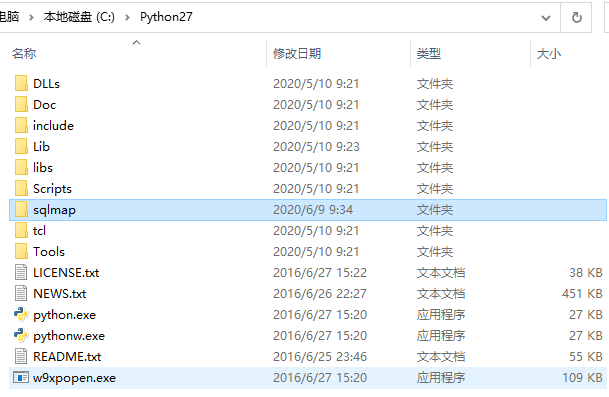

解压sqlmap到任何目录即可(我这里为了方便使用,把sqlmap解压到python2.7安装目录下)。

配置python环境变量,把python2.7安装目录添加到path(右击此电脑——属性——高级系统设置——环境变量——path)。

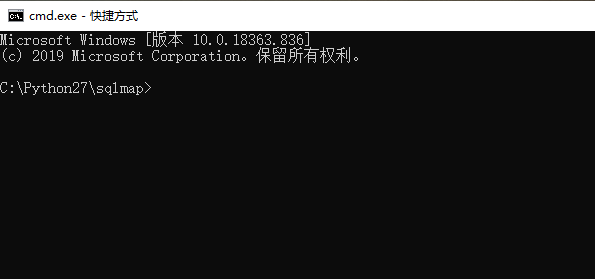

这样我们就可以使用sqlmap了,我们打开CMD进入到sqlmap目录下。

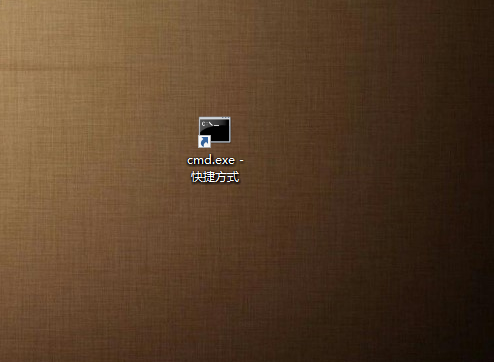

为了我们方便时把sqlmap直接放到桌面(进入C盘——windows——system32搜索CMD然后右键发送到桌面快捷方式)。

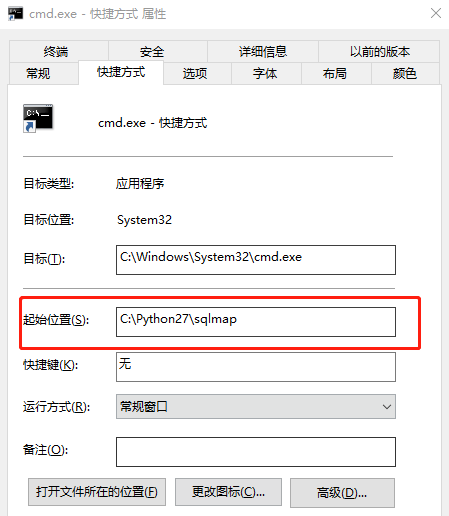

然后右击CMD.exe-快捷方式——属性,起始位置修改成我们sqlmap目录然后确定。

这样我们直接打开这个cmd快捷方式就是我们的sqlmap。

0X03.使用参数:

-u 指定目标URL (可以是http协议也可以是https协议)。 -d 连接数据库。 --dbs 列出所有的数据库。 --current-db 列出当前数据库。 --tables 列出数据库所有表。 --columns 列出表的所有的列。 -D 制定数据库数据库。 -T 指定表。 -C 指定列。 --dump 获取字段中的数据。 --batch 自动选择。 yes --smart 启发式快速判断。 --forms 尝试使用post注入 。 -r 加载文件中的HTTP请求(本地保存的请求包txt文件)。 -l 加载文件中的HTTP请求(本地保存的请求包日志文件)。 -g 自动获取Google搜索的前一百个结果,对有GET参数的URL测试。 -o 开启所有默认性能优化。 --tamper 调用脚本进行注入。 -v 指定sqlmap的回显等级。 --delay 设置多久访问一次。 --os-shell 获取主机shell。 -m 批量操作。 -c 指定配置文。 -data data指定的数据会当做post数据提交。 -timeout 设定超时时间。 -level 设置注入探测等级。 --risk 风险等级。 --identify-waf 检测防火墙类型。 --param-del="分割符" 设置参数的分割符。 --skip-urlencode 不进行url编码。 --keep-alive 设置持久连接,加快探测速度。 --null-connection 检索没有body响应的内容,多用于盲注。 --thread 最大为10 设置多线程。