一杯敬明天,一杯敬过往。

算法分析

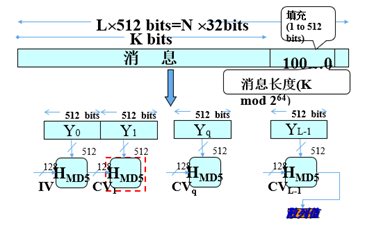

1.MD5算法是输入长度小于2^64比特的消息,输出为128比特的消息摘要。

2.输入消息以512比特的分组为单位处理。

3.具体过程如下:

- 附加填充位:保证消息长度

L=448(mod512)然后将原始消息长度以64比特附在填充结果后面。从而使消息长度恰好为512比特的整数倍。 - 初始化链接变量:使用4个32位的寄存器A,B,C,D,最开始存放4个固定的32位的整数参数,即初始链接变量,这些参数用于第一轮的迭代。

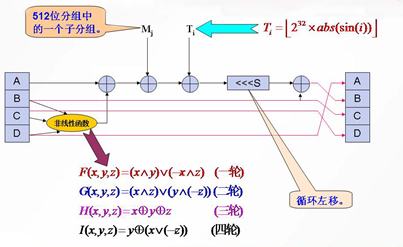

- 分组处理(迭代压缩): 由4轮组成,512比特按32比特分为16组,参与每轮16步函数运算。每步的输入是4个32比特的链接变量和一个32比特的消息子分组。净果轮共64步后,得到4个寄存器的值分别与输入链接变量进行模加,即的此次分组处理的输出链接变量。

- 步函数的具体过程为:

算法实现

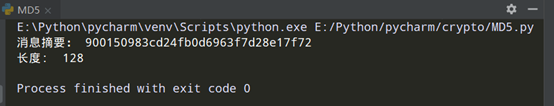

# 直接使用Python中的hashlib模块,并将加密结果以16进制形式显示

import hashlib

# 生成md5数字指纹。

s = b'abc' # 定义字节型字符串

md = hashlib.md5() # 导入md5算法

md.update(s) # 把值传给md5算法

print('消息摘要:', md.hexdigest())

print('长度: ', len(md.hexdigest())*4)

生成消息摘要

当消息s = “abc” 时,生成的消息摘要为:

安全性分析

1.MD5算法中,输出的每一位都是输入的每一位的函数,逻辑函数F、G、H、I的复杂迭代使得输出对输入的依赖非常小。

2.对单轮的MD5算法,利用差分分析,可以在合理时间内找出碰撞的两条消息。到2004年,便只需1小时就可找出MD5的碰撞。

3.MD5算法抗密码分析的能力较弱,生日攻击所需代价是试验2^64个消息。