DNS域传送漏洞:

dns:ip与域名进行相互映射的分布式数据库

主机名到IP地址的映射:静态映射、动态映射

图床:存储图片的服务器

对文件里面的内容进行排序:

sort 文件 ( | uniq 排序并且去重在linux下)(-c是记录数字的重复次数)

在kali中,apt命令可以设置改安装包的安装源为国内的

vim etc/apt/source.list 添加两条关于阿里等的命令

快捷复制用滚轮滑动在kali中

deb 软件的位置

deb -src 软件源代码的位置

apt update 获取最新的软件列表

apt upgrade 升级(如果软件之间存在相依性问题,不会升级)在升级之前先update下,获取最新安装包,保证版本的最新化

apt -dist-upgrade 如果有相依性问题,会移除掉旧版本,直接安装新的版本(风险性的升级)

init 0 是关机

更新的代码

apt-get update 只是更新列表

apt-get upgrade

apt-get dist-upgrade

什么是shell?

俗称外壳(用开区别内核),类似win下的dos,能接受用户的命令并翻译给操作系统执行,是用户与操作系统之间的桥梁

桥接模式:会生成本网段的ip地址

忘记命令的多少,可以用tab键来查看相似命令

web容器:

可以发出请求让浏览器提供文档的程序,比较被动,只有其他计算机发出请求容器才会响应,功能:存储、传递、处理网页给用户,客户端和服务器之间进行通信通过HTTP进行

服务器的搭建:

jsp(tomcat)

php(phpstudy)

jsp、php(jspstudy)

当出现端口445/3306/22/1433/6379/ 可以通过爆破,然后不断撞库进行破解

设置kali的地址:

ifconfig eth0 ip/网关 临时配置ip

route add default gw ip 配置默认的路由

vim etc/network/interfaces 永久改网ip

重启网络的命令

/etc/init.d/networking restart

systemctl restart networking

更改ssh的值

vim etc/sshsshd-config 更改两个yes并把前面的#去掉

开机自动启动ssh命令:

systemctl enable ssh

update-rc.d ssh enable

在kali下,rz是上传,sz是下载,指的是对电脑的,但是需要先更新源 apt install lrzsz

域名记录:

1记录正向解析

将主机名和一个ip地址关联起来

2PTR记录反向解析

将一个IP地址对应到主机名(全程域名FQDN)。这些记录保存在in-addr,arpa域中

3CNAME记录

别名记录,也称规范名字,允许将多个名字映射到同一计算机。

4mx记录

是邮件交易记录,他指向一个邮件服务器,用于电子邮件系统发右键时根据收件人的地址后缀来定位邮件服务器

当有多个mx记录(有多个邮件服务器)时,则需要设置数值来确定其优先性。通过设置优先级数字来指明首选服务器,数字越小代表优先级越高

5 NS记录

是域名服务器记录,也称为授权服务器,用来指定该域名是由哪个DNS服务器来进行解析的

DNS缓存服务器:不负责解析域,只是缓存域名解析结果

DNS查询方式:递归查询和迭代查询

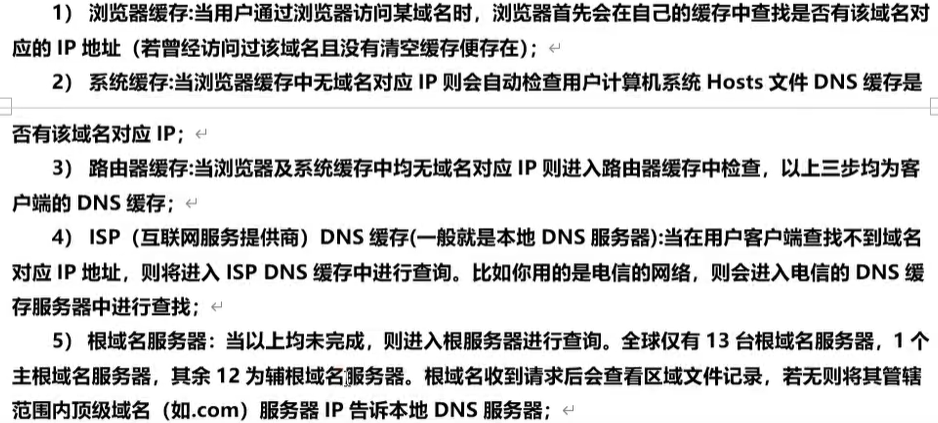

一个DNS查询过程,通常8个步骤的解析过程就使得客户端可以顺利的访问一个域名实际过程中,这个过程非常迅速

ctrl+ -或者+ 来进行终端字体的缩放与放大

CTRL + U 剪切光标前的内容

CTRL + K 剪切光标至行末的内容

CTRL + Y 粘贴

CTRL + E 移动光标到行末

CTRL + A 移动光标到行首

ALT + F 跳向下一个空格

ALT + B 跳回上一个空格

ALT + Backspace 删除前一个单词

CTRL + W 剪切光标后一个单词

Shift + Insert 向终端内粘贴文本

更改国内源

root下

vim /etc/apt/sources.list

中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

浙大

deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

deb-src http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

东软大学

deb http://mirrors.neusoft.edu.cn/kali kali-rolling/main non-free contrib

deb-src http://mirrors.neusoft.edu.cn/kali kali-rolling/main non-free contrib

官方源

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

只需添加就行

然后apt-get update 进行更新列表安装

信息收集

nslookup

ping的-c可以指定发送数据包

ping ip -c 次数

还是用win下的吧。。。

第一行:dns服务器

第二行:dns服务器地址

最后一行:解析到的ip

dig

dig 选项 要查询的域名

安装

apt-get install dnsutils

选项里可以有

@<dns服务器地址>:指定进行域名解析的域名服务器

any(放在末尾,显示所有类型的域名记录。默认只显示A记录)

例如:dig @114.114.114.114 ip any 正向信息收集

反向的就是通过IP来反查域名

dig -x 114.114.114.114

查询dns服务器的bind版本信息来使用漏洞的方式利用

dig txt chaos VERSION.BIND @域名

查询备案信息

域名信息

阿里云域名查询

whois 域名 查询

站长之家

备案信息

beianbeian.com

天眼查

使用Maltego收集子域名信息

子域名是指顶级域名的下一级,自己域名又叫多级域名

常见的顶级域名只要有两种:

111

通用的有6种:

科研.ac

工商金融企业.com

教育机构.edu

政府部门 .gov

互联网信息中心和运行中心 .net

非盈利机构.org

222

国家及地区及级域名

子域名:凡顶级域名前加前缀的都是该顶级域名的子域名,而子域名根据技术的多少可以分为二级子域名,三级子域名以及多极子域名

挖掘子域名的重要性

子域名是某个主域名的二级或者多级域名,在防御措施严密的情况下无法拿下主域名们可以采用拿下子域名,然后靠近主域,从而旁注

子域名挖掘工具

搜索引擎挖掘 site:qq.com

关于mal无法用的情况一会再解决

maltego自定义机器脚本-教育-高清完整正版视频在线观看-优酷 (youku.com)

查看linux的版本命令:getconf LONG_BIT

shodan信息收集

1.通过摄像头查看

webcam搜索

也可以使用 city:城市 webcam

也可以通过搜索IP地址 net:IP地址 可以查看版本信息 mysql信息,漏洞信息,端口等相关信息

通过端口号来搜索 port:端口

端口9200,3000一般都可以通过暴力破解来进行查看

搜索网络摄像头可以加组合端口和city,例如 port:80 city:beijing

主动信息的收集

主动扫描信息收集的特点:

1.直接与目标系统交互通信

2.无法避免留下的痕迹

3.使用受控的第三方电脑进行探测,使用代理或已经被控制的机器,做好被封杀的准备

4.扫描发送不同的探测,跟根据返回结果判断目标状态‘

发现目标主机的过程

1.识别存货主机,发现潜在的被攻击目标

2.输入IP地址列表比如IP地址段IP地址范围

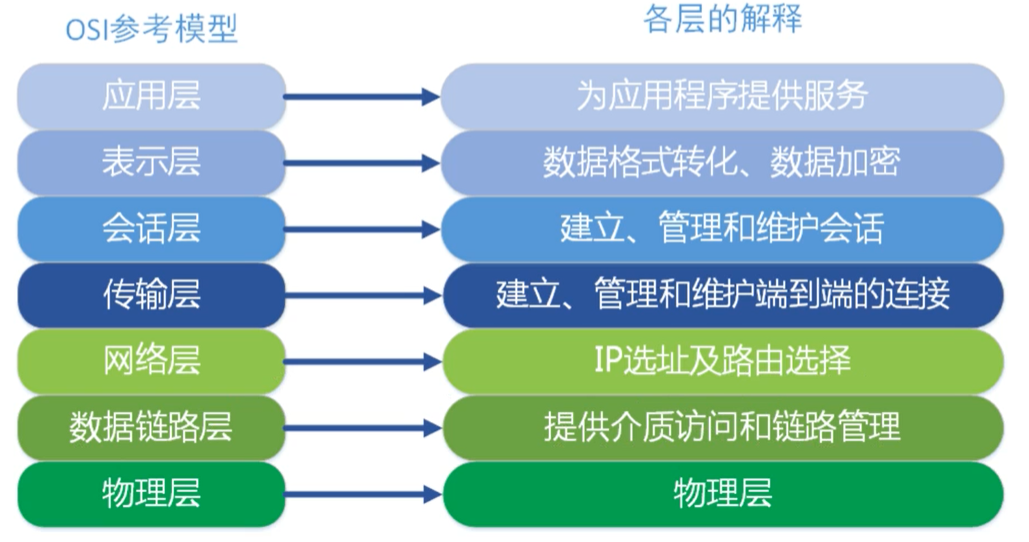

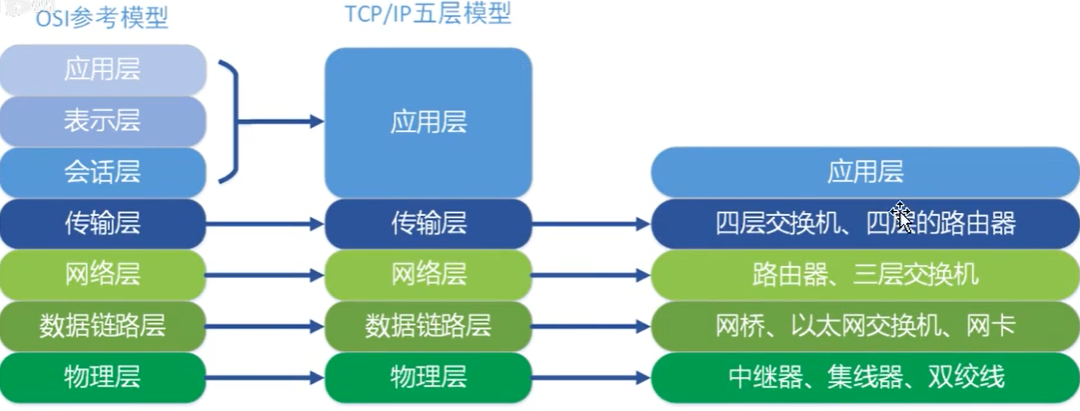

3.使用二、三、四层进行探测发现

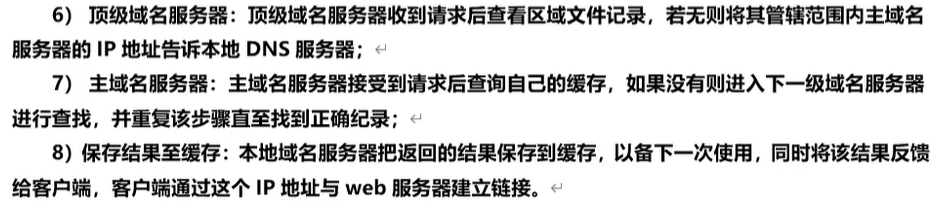

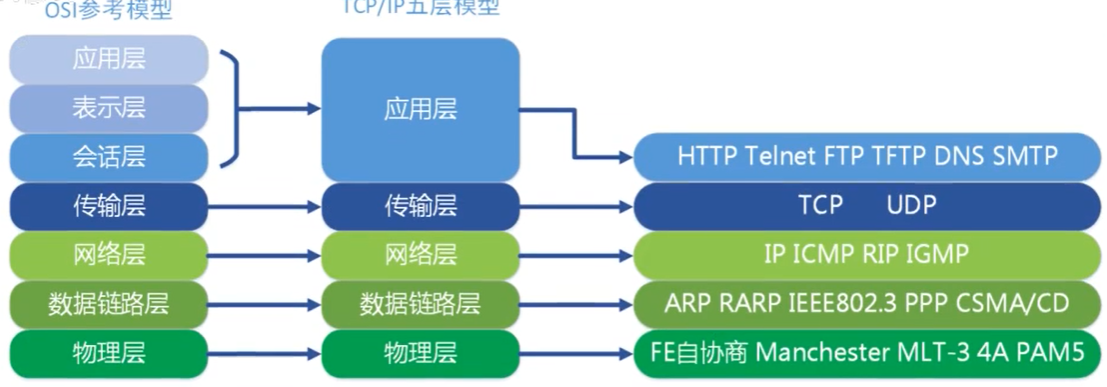

osi模型

对应的网络设备关系

对应协议关系

基于osi模型扫描的缺点:

1.二层扫描的优缺点

优:扫描速度块、可靠

缺:不可路由

2.三层扫描的优缺点

优点:可路由,速度快

缺点:速度比二层慢,经常被边界防火墙过滤

使用ip、icmp协议

3.四层扫描的优缺点

优点:可路由且结果可靠

不太可能被防火墙过

可以发现所有端口都被过滤的主机

缺点:基于状态过滤的防火墙可能过滤扫描

全端口扫描速度慢

基于ping命令的探测

ping是判断主机之间网络是否通畅、同样也是能判断我们的目标主机是否存活。

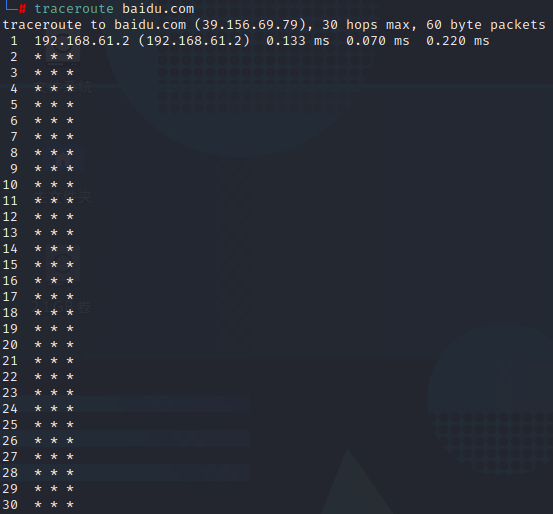

用traceroute,刚开始的kali好像没有,我的是没有,下载

apt-get install traceroute

可以看出中间经过了30个网络设备

ARPING

ARP协议概述:是地址解析协议

的缩写,计算机通过arp协议将IP地址转换成mac地址

arp工作的原理

使用arping命令查看局域网中的IP是否有冲突

arping IP地址

可以用-c 次数来进行

也可以通过脚本来进行批量扫描

ifconfig 网卡信息 IP地址 (进行更改暂时的网卡信息)

如果同时扫描出两个一样的ip,就证明有冲突

可以使用Netdiscover进行被动方式探测局域种存活的机器

Netdiscover是一个主动/被动的ARP侦查工具。使用 Netdiscover工具可以在网络上扫描IP地址,检查在线主机或搜索为它们发送的ARP请求。

主动模式:

主动模式顾名思义就是主动的探测发现网络内主机,但是这种方式往往会引起网络管理员的注意

netdiscover -i eth0 192.168.1.0/24

可以获取mac地址

有点设计知识盲区...先空着,等技术好了再干

这空着,接着学这个,单干

netdiscover -p(不发出任何的数据包,仅仅是嗅探)

hping3

Hping3是一个命令行下使用的 TCP/IP数据包组装/分析工具,通常web服务会用来做压力測试使,也可以进行DOS攻击的实验。同样 Hping只能每次扫描一个目标。

例子

hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-soure IP地址

-c是发送多少数据包

-d每个数据包的大小

-S:只发送包,不管能不能收到

-w:指定流量大小数据包

-p:指定端口

--flood:洪水试攻击

--rand-source 随意伪造IP(除了路由器,还是自己的ip)

可以通过wireshark进行分析