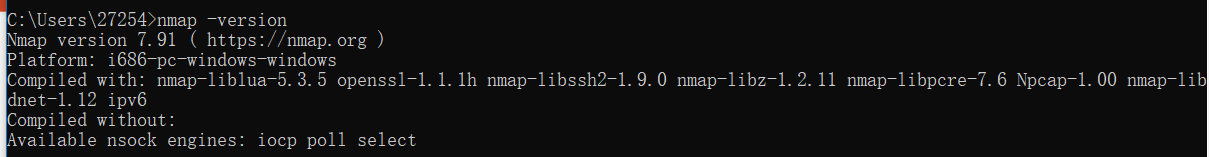

nmap安装成功的标志

nmap介绍

nmap是一款开源、免费的网络探测、安全审计功能

扫描原理

都说像雷达扫描,我感觉不一定。雷达是一反一回,过程是自动的。但是nmap的发送后的返回是类似握手,对方得再次接受数据请求后,对方来返回。对方可以返回也可以不返回数据。

网络扫描分解动作

第一:统一的沟通语言

第二:发出刺激

第三:收到刺激的反馈

第四:通过对比刺激和反馈完成扫描

nmap的输入和输出

找到设备地址:dns解析(直接获取或者暴力获取。。。)

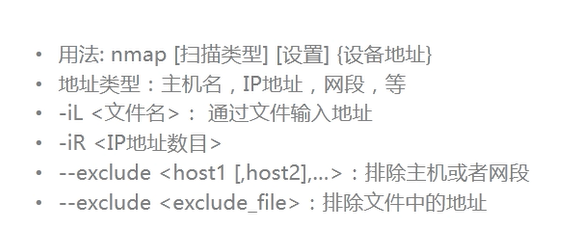

如何将网址地址告知nmap

对于上面的图片:方括号括起来的是可选,尖括号括起来的是必须输入的。

设备地址可以输入域名,网段,ip...

-iR中的R是random,是随机意思,随机生成地址,按照公网地址来的.后面跟设备的数目,随机生成。要是数目为0,就是不断地扫,直到扫完。

--exclude 的命令,是不扫描该命令下的,也可以用-iL来在文件中写输入地址。

-oN通常的模式

标准数据 都是以o开头的

-v控制输出详细程度,v的多少决定输出的详细程度的多少.....也有上线。

-packet-trace把抓的和发的打出来。

其他输出设置项

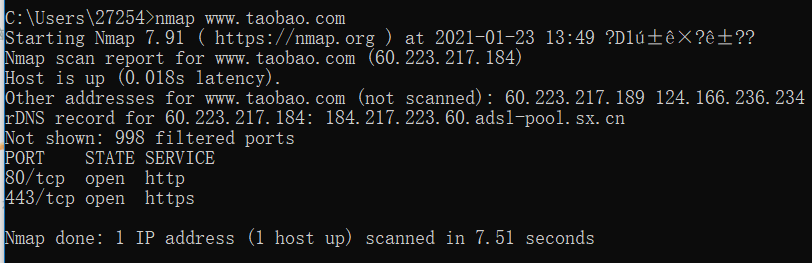

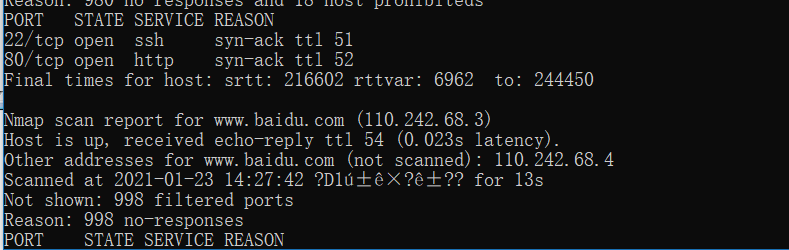

实践:

简单扫描ip定位

追溯到ip具体位置(当然那啥美国宪法保护的一定在美果。。。)

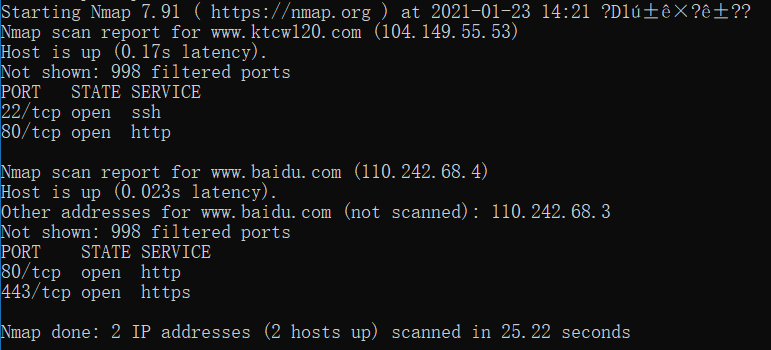

批量扫描

建立xml的文件,例如我文件为01.xml

nmap -iL 01.xml

发包数据分析

-d必须在前,有顺序,不然报错。

nmap -d -iL 01.xml

通过数据可以知道我们可以发哪些包。

--packet-trace命令我们可以知道发了哪些包,收回哪些数据

我感觉类似ping...

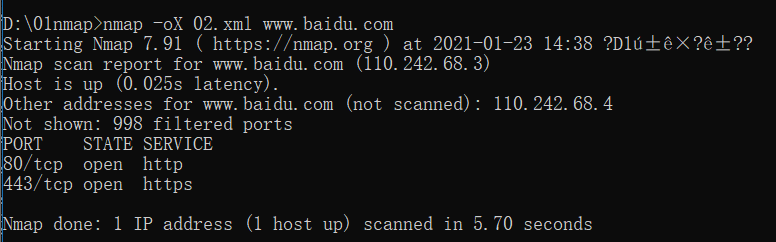

对扫描地址输出文件

nmap -oX 02.xml www.baidu.com

只是后已经有一个文件在指定路径中。

用noptepad++打开,得到扫描日志

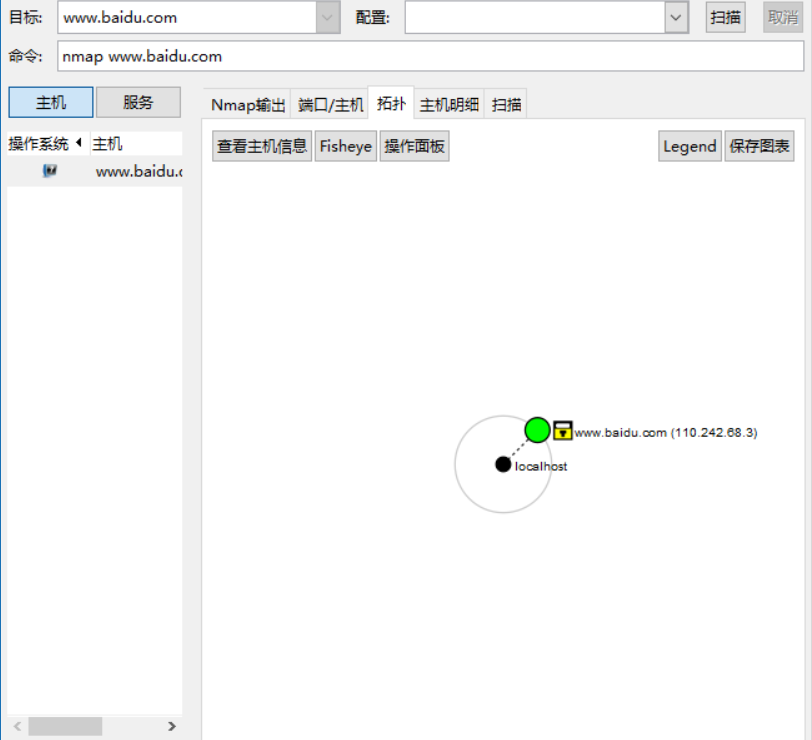

xml数据类型也用于带gui界面的nmap,zenmap中。

我们把02.xml放入其中

还有端口、协议、状态等

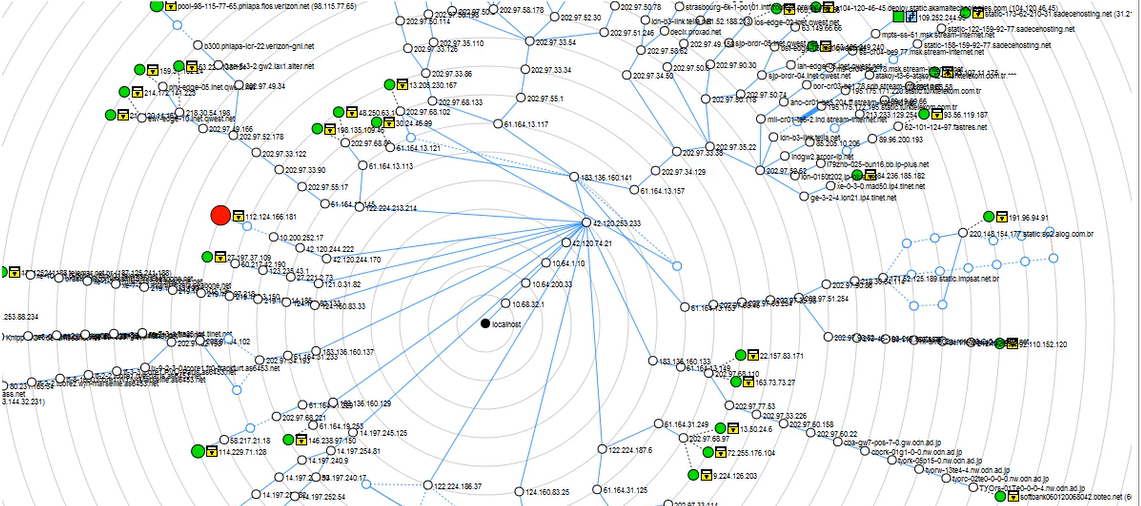

还有扫的时间长的

确定网络设备

习惯上把判断网络是否在线称为ping

命令行参数

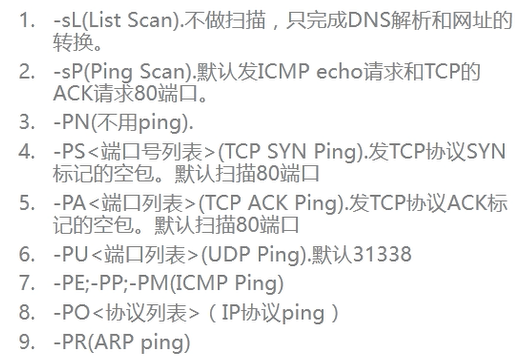

ping的类型

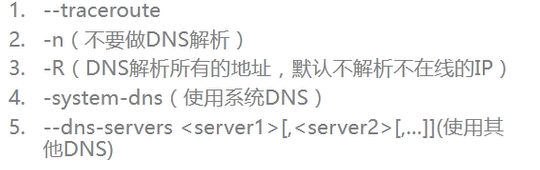

其他设置项

--traceroute用来查看从本地到服务器有多少路由器中转