表单

表单的出现让用户和后台主机有了直接的交互,网站开始变的‘动态起来’,在HTML的各个标记符中,与PHP关系最为紧密的要属表单标记符了,常见的表单标记符有<form>、<input>、<button>、<select>、<option>、<textarea>等,其中<form>标记符是表单中最基础最重要的标记符了。所有提交给后台的数据必须包含在<form></form>之间。其用法如下:

<form name="value" action="value" method="value"> </form>

其中 name 用来设置表单的命名,通过该命名,后台程序可以方便的访问表单数据。action属性用来设置表单处理程序的地址,一般为服务器端脚本文件(如PHP程序)或CGI程序的地址。method 属性用来定义数据从客户端浏览器传到服务器的传送方式,有两种:GET和POST。GET 传递方式是将表单数据添加到URL地址后面进行传递,不适合大数据的传递,因为有的浏览器会对信息的长度进行限制,太长的信息会被浏览器截断,从而导致信息的丢失。POST传递方式是将表单数据包含在表单主体中,一起传递给服务器,适合大量数据传输,而且不会在浏览器地址栏显示出表单数据,先对GET方来说比较安全,在不指定method属性,浏览器会默认使用GET方式传输表单数据。

get方法的实例:

<form action="<?=$_SERVER['PHP_SELF'] ?>" method="GET"> 用户名<input type="text" name="username"><br> 密码<input type="password" name="passwd"><br> <input type="submit" name="submit" value="提交"> </form> <?php if (isset($_GET['submit'])) { echo "<br>"; echo '用户名:'.$_GET['username']."<br>"; echo "密码:".$_GET['passwd'].'<br>'; } ?>

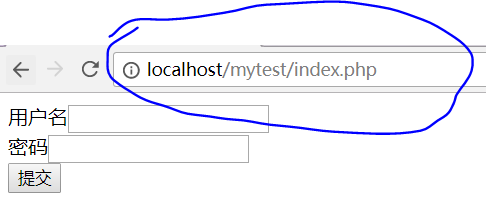

在没点击“”提交“”之前的页面

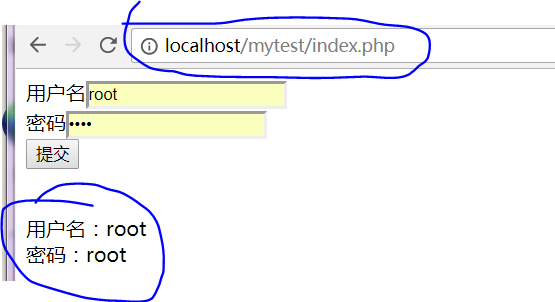

主要看网址;在点击提交之后

网址改变了,并打印出了用户名和密码。

post方法的实例:

<form action="<?=$_SERVER['PHP_SELF'] ?>" method="POST"> 用户名<input type="text" name="username"><br> 密码<input type="password" name="passwd"><br> <input type="submit" name="submit" value="提交"> </form> <?php if (isset($_POST['submit'])) { echo "<br>"; echo '用户名:'.$_POST['username']."<br>"; echo "密码:".$_POST['passwd'].'<br>'; } ?>

当没有点击“提交”之前

和get没有区别

当点击“提交”之后

从上面的比较可以看出POST和GET的区别,两个在提交之后的网址上看出来POST要比GET方法安全些。

注意:

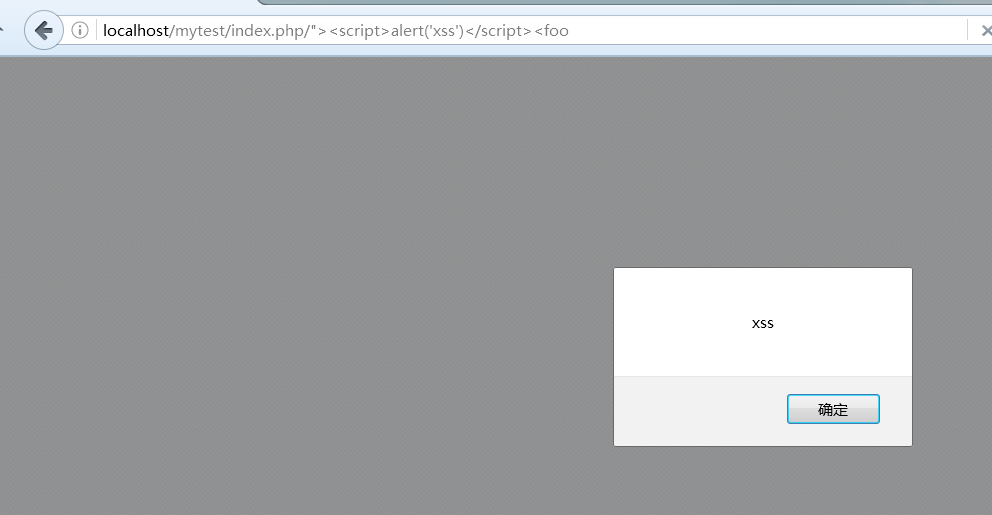

此处使用的action="<?=$_SERVER['PHP_SELF'] ?>"存在xss攻击,

当打开localhost/mytest/index.php时构造一个script函数就可以进行攻击

不如这个,当请求http://localhost/mytest/index.php/%22%3E%3Cscript%3Ealert('xss')%3C/script%3E%3Cfoo时

页面会出现这种情况:

查看源代码会发现

action的值变为我们请求的地址了,这个是在写超全局变量时说过的,$_SERVER['PHP_SELF'] 这个函数会会原封不动的反映网址本身,由于html是一个标签类的语言,直接通过构造javascrip函数就可以进行xss攻击了。

解码之后的构造函数时:/"><script>alert('xss')</script><foo,

解决方法时1.用htmlentities($_SERVER[’PHP_SELF’])来替代简单的$_SERVER[’PHP_SELF’]

2.用$_SERVER[’REQUEST_URI’]来替代$_SERVER[’PHP_SELF’]

所以,form的action还是不要留空的好。第二点,除了PHP_SELF之外,其他的$_SERVER变量也许也会有类似的漏洞,比如SCRIPT_URI, SCRIPT_URL, QUERY_STRING, PATH_INFO, PATH_TRANSLATED等等,在使用他们之前一定要先作htmlentities之类的