一、ACL介绍

ACL是由一系列规则组成的集合。设备可以通过这些规则对数据包进行分类,并对不同类型的报文进行不同的处理。

根据不同的划分规则,ACL可以有不同的分类。最常见的三种分类是基本ACL、高级ACL和二层ACL。

- 基本ACL可以使用报文的源IP地址、分片标记和时间段信息来匹配报文,其编号取值范围是2000-2999。

- 高级ACL可以使用报文的源/目的IP地址、源/目的端口号以及协议类型等信息来匹配报文。高级ACL可以定义比基本ACL更准确、更丰富、更灵活的规则,其编号取值范围是3000-3999。

- 二层ACL可以使用源/目的MAC地址以及二层协议类型等二层信息来匹配报文,其编号取值范围是4000-4999。

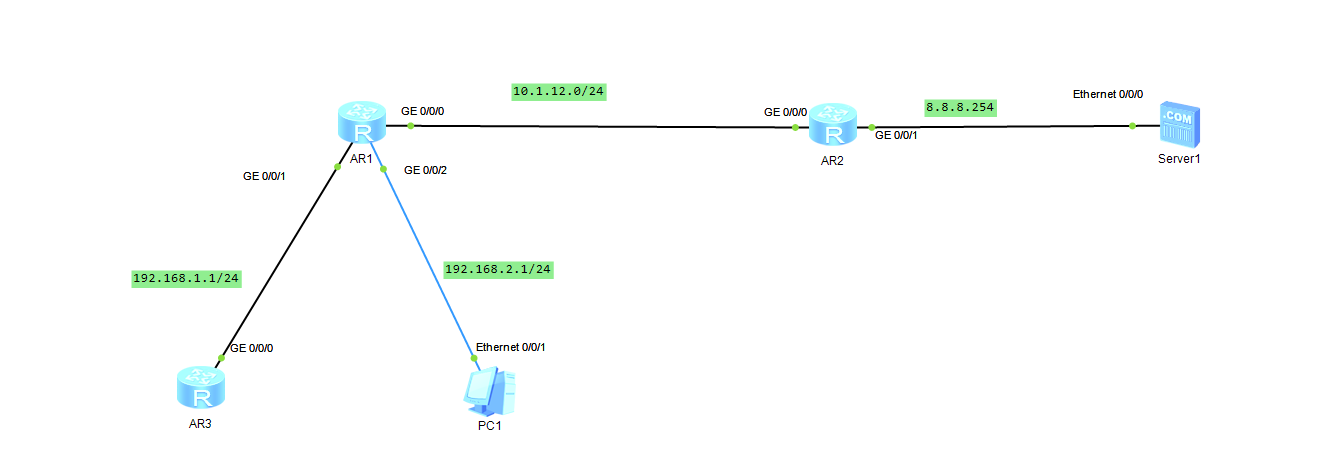

二、拓扑图

三、链路配置

首先先给各个接口配置如图标注的ip address

然后先使用ospf连通各个路由器、PC和服务器

验证确保设备之间都能通信

四、基本ACL配置

acl [ number ] 命令用来创建一个ACL,并进入ACL视图。

rule [ rule-id ] { deny | permit } source { source-address source-wildcard | any } 命令用来增加或修改ACL的规则。deny用来指定拒绝符合条件的数据包,permit用来指定允许符合条件的数据包,source用来指定ACL规则匹配报文的源地址信息,any表示任意源地址。

traffic-filter { inbound | outbound }acl{ acl-number }命令用来在接口上配置基于ACL对报文进行过滤。

AR1:

1 acl number 200 2 rul 5 deny source 10.1.12.0 0.0.0.255 3 int g0/0/0 4 traffic-filter inbound acl 2000

配置之后可以过滤 AR1 从 GE 0/0/0 口进入的报文,再使用 AR2 ping AR3 即会显示 Request time out,但是 AR3 依然可以 ping 通 AR2。

五、高级ACL配置

基本ACL可以依据源IP地址进行报文过滤,而高级ACL能够依据源/目的IP地址、源/目的端口号、网络层及传输层协议以及IP流量分类和TCP标记值等各种参数(SYN|ACK|FIN等)进行报文过滤。

AR1:

acl 3001 rule 5 deny tcp source 192.168.1.1 0 destination 8.8.8.8 0 destination-port eq ftp int g0/0/0 traffic-filter outbound acl 3001

该命令限制了源地址 192.168.1.1 0 到目的地址 8.8.8.8 0 之家传递的所有ftp报文