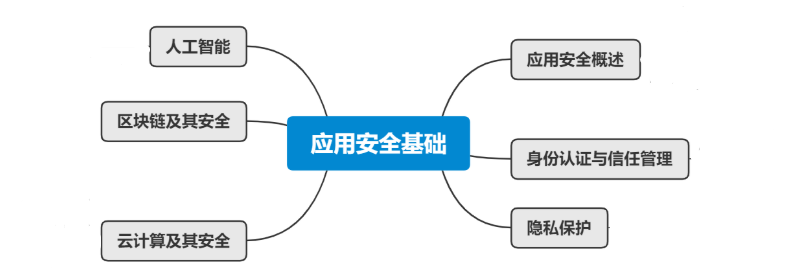

第六章 应用安全基础

应用安全是为保障各种应用系统在信息的获取、存储、传输和处理各个环节的安全涉及的相关技术的总称。密码技术是应用安全的核心支撑技术,系统安全技术与网络全技术则是应用安全技术的基础和关键技术。

6.1 应用安全概述

1.在各类应用服务系统中,身份认证是保障应用安全的基础,其不仅包括传统的人的身份认还,设备.软件等网络实体都需要身份认证和可信管理,不同场所不同约束条件下需要采用多种多样的身份认证方式。

2.密码技术是应用安全的核心支撑技术,系统安全技术与网络安全技术则是应用安全技术的基础和关键技术。

3.大数据本质上是一种方法论,是组合分析多源异构的数据来进行更好的决策,获得的数据越多越能发现数据中蕴含的知识、价值和规律。

6.2 身份认证与信任管理

1.我了解了身份认证的概念及主要方法

2.身份认证是保障信息系统安全的第一道门户。 用户在被确认身份之后才可以在信息系统中根据身份所具有的权限享受相应的信息服务。身份认证一般分为验证方和证明方,证明方通过向验证方证明其拥有和其身份对应的某个秘密来证明其身份。

3.方法:用户名/口令、动态口令/一次性口令、挑战应答认证、基于生物特征和物性特征、图灵测试、多因子认证

4.公钥基础设施

公钥基础设施(Public Key Infrastructure,PKI)是支撑公钥应用的一系列安 全服务的集合。

为了证明所得公钥可信,数字证书应运而生。国际电联ITU制定的X.509标准规定了证书的格式。

证书当中的版本号,用于实现不同版本证书的兼容;序列号是证书的唯一标识:签名算法标识符用于说明证书签名使用的算法:颁发者名称是CA的名字:有效期记载了证书颁发的时间和失效的时间。主体名称记载了证书持有人的名称;主体公钥信息记载了证书持有人的公钥。颁发人唯一标识符用来防止颁发人有重名的情况。随后是CA对证书的签名。

5.身份认证标准 RADIUS、在线快速身份认证

6.访问控制模型 自主访问控制和强制访问控制、基于角色的访问控制

7.零信任模型

6.3 隐私保护

了解了隐私的定义与保护隐私基本方法

1.隐私是指个体的敏感信息,群体或组织的敏感信息可以表示为个体的公共敏感信息。

方法:基于数据扰乱、基于密码

2.k匿名、差分隐私、隐私计算

3.相关法规 HIPAA、Regulation P、FACT、PCI DSS、GDPR、《网络安全法》

6.4 云计算及其安全

1.云计算是一种基于网络和共享使用的,已按需分配和自服务置备等方式对可伸缩、弹性的共享物理和虚拟资源池等计算资源供应和管理的模式。

2.服务模式:基础设施及服务、平台及服务、软件及服务。虚拟化技术是云计算的基础。虚拟化技术分为两类:虚拟机和容器。虚拟化架构分为:寄居架构、裸金属架构和容器架构。裸金属架构分为独立型、混合型、组合型。

3.安全性 带来威胁:虚拟机逃逸、边信道攻、网络隔离、镜像和快照安全。正面影响:高度的管理集中化和自动化带来的安全增益、网络虚拟化和SDN带来的安全增益、对业务连续性的增益

数据存储安全:云加密数据库、密文搜索、密文数据可信删除

云计算数据安全、云共享数据安全

6.5 区块链及其安全

1.2008年,化名为中本聪(Satoshi Nakamoto)的学者发表了著名文章Bitcoin: A peerto peer electronic cash system介绍了-种加密数字货币一** 比特币,比特币是一个无中心电子现金系统,区块链(Block chain)就是其基础支撑技术。区块链**是采用了密码技术的去中心化的分布式数据库,在区块链网络中没有中心节点,所有节点地位相同。每个节点都监听一个时间段内区块链网络中的所有交易,并将交易数据以区块方式打包。同时通过共识机制竞争将其区块加入到区块链当中的记账权。比特币系统的共识机制就通过依靠算力解决Hash函数的碰撞问题,即工作量证明POW(proof of work)机制,最先解出难题的节点获得记账权,系统会给该节点奖励一定数量的比特币。各个区块以时间先后顺序排列,一个完整的区块包括区块头(blockhead)和区块体(block body)两部分。

2.区块链具有不可篡改性、不可伪造性和可验证性。

6.6 人工智能及其安全

自然语言处理

计算机视觉

深度学习,包括卷积神经网络,循环神经网络、对抗神经网络和强化学习等。