IIS解析漏洞

1.如果一个目录以"xxx.asp"的形式命名,那么该目录下的所有类型文件都会被当做asp文件来进行解析执行

2.如果一个文件的扩展名采用".asp;*.jpg"的形式,那么该文件也会被当做asp文件解析执行 *随便些什么 ,也可以不写

原理:IIS识别不出后缀,默认用第一个后缀

本地搭建IIS环境

1.在虚拟机中开始->控制面板->添加删除组件->应用程序服务器->勾选Internet信息服务-> 之后需要导入iOS镜像文件

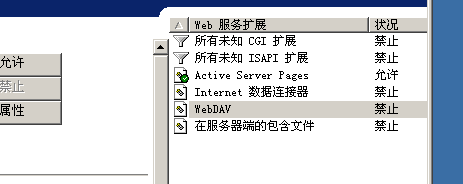

2.搭建成功后在所有程序—>管理工具中存在IIS管理器 打开之后开启active server pages wwwroot为主目录

3.测试漏洞:

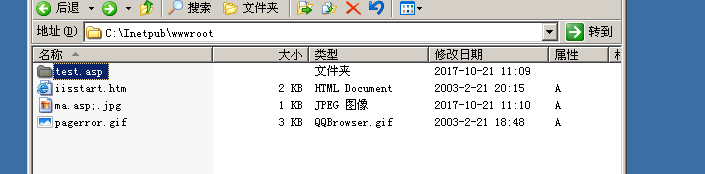

1.在wwwroot文件夹下建一个test.asp文件夹,文件夹里面添加一个ma.asp

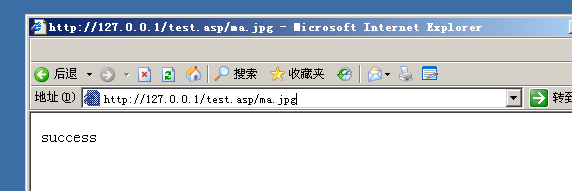

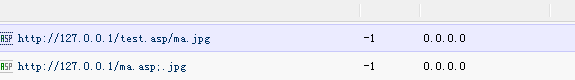

通过127.0.0.1/test.asp/ma.asp访问 把改地址放到菜刀里面成功进入

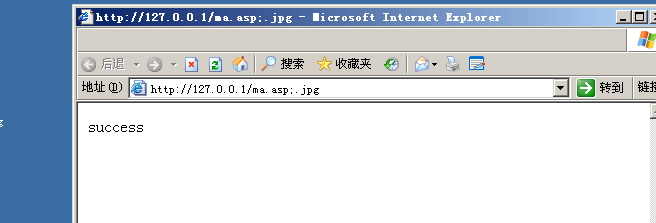

2.在wwwroot文件下建一个ma.asp;.jpg文件,里面写一句话木马

再通过127.0.0.1/ma.asp;.jpg访问 添加到菜刀