%00截断攻击

0x00实验

<html>

<head>

<title>upload 0x00截断</title>

</head>

<body>

<?php

$filename = $_FILES["file"]["name"];

echo $filename;

?>

</body>

</html>

上面php代码获取上传文件的文件名并输出,效果如下

下面开始试验

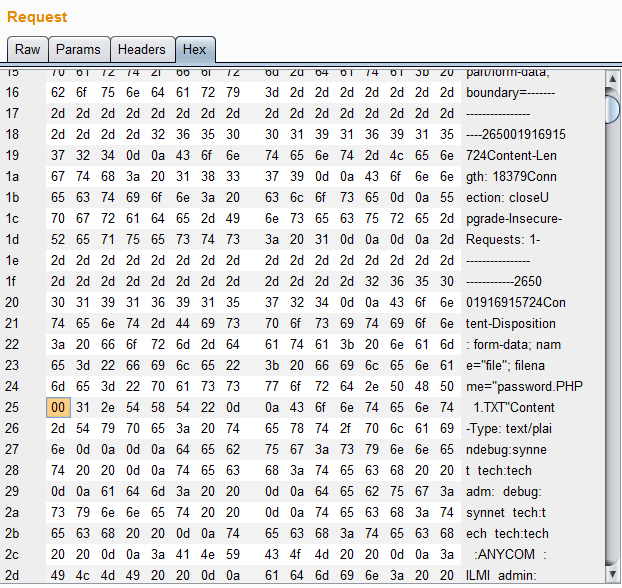

使用Burp工具拦截进行修改,实现0x00截断,上面+其实相当于空格,0x2b修改为0x00

修改如下

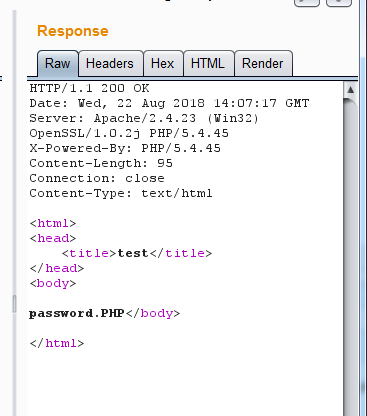

然后重放请求,查看获取的文件名

0x00后面的已经删除了。

由此可知,通过$_FILES["file"]["name"]的方式获取文件名,0x00后面的会被删除

0x01总结

上传文件这里,都主要是想上传webshell,0x00的运用还是要结合漏洞,要有漏洞才能利用,我上面的代码其实没有漏洞,因为如果加上后缀校验,其实是会校验失败的,因为取得是截断后的文件名。