ctf show web 9

sql注入时可以用用御剑扫出源码文件 这是个新的做题思路

查询语句为

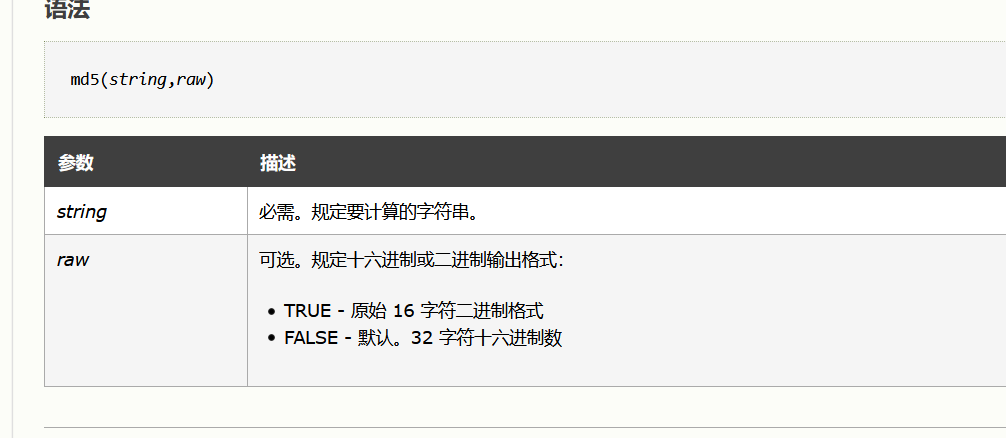

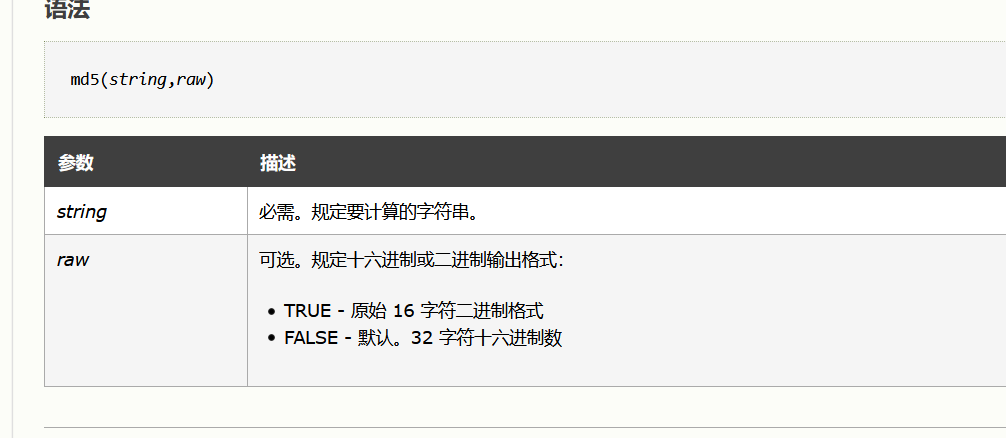

$sql = "SELECT * FROM admin WHERE pass = '".md5($password,true)."'";

重点在md5函数的处理上

以下是我看的这题讲的最深入的师傅

ctf show web 9

sql注入时可以用用御剑扫出源码文件 这是个新的做题思路

查询语句为

$sql = "SELECT * FROM admin WHERE pass = '".md5($password,true)."'";

重点在md5函数的处理上

以下是我看的这题讲的最深入的师傅