1.知识点梳理与总结

本次实验的目的是搭建网络攻防环境

1.1实验基础知识预备

1.1.1环境介绍

①靶机:内置系统和应用程序安全漏洞,并作为目标的主机。基础环境中应包括Windows2000和Linux操作系统主机。

②攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。Linux系统平台相较于Windows拥有更多强大的攻击软件,更适合作为攻击机平台。

③攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御

的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。

④网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

1.2镜像准备

1.2.1镜像介绍

| 操作系统及其类型 | 介绍 | |

|---|---|---|

| Kali | UbuntuLinux攻击机 | 基于Debian的Linux发行版,设计用于数字取证操作系统。预装了许多渗透测试软件。 |

| Winattack | WinXPWindows攻击机 | Self-built |

| SeedUbuntu | UbuntuLinux攻击机/靶机 | 一个帮助学习计算机安全的虚拟实验环境,包括软件安全,网络安全,Web安全还有移动端安全等。 |

| Metasploit2 | UbuntuLinux靶机 | 由Metasploit团队维护的一个集成了各种漏洞弱点的Linux主机(ubuntu)镜像,方便进行MSF漏洞测试跟学习,免去搭建各种测试环境。 |

| Win2kserver | Win2000Windows靶机 | Self-built |

| HoneyWall | ROO蜜网网关 | 蜜网(Honeynet)是在蜜罐技术上逐步发展起来的,又可称为诱捕网络。蜜网技术实质上还是一种高交互型、研究型的用来获取广泛的安全威胁信息的蜜罐技术,其主要目的是收集黑客的攻击信息。 |

1.2实验内容

①:基于VMwareWorkstation虚拟化平台,添加两块虚拟网卡;

②:利用提供的虚拟机镜像,在自己的笔记本电脑或PC上部署一套个人网络攻防实验环境,包括攻击机、靶机、SEED虚拟机和蜜网网关;

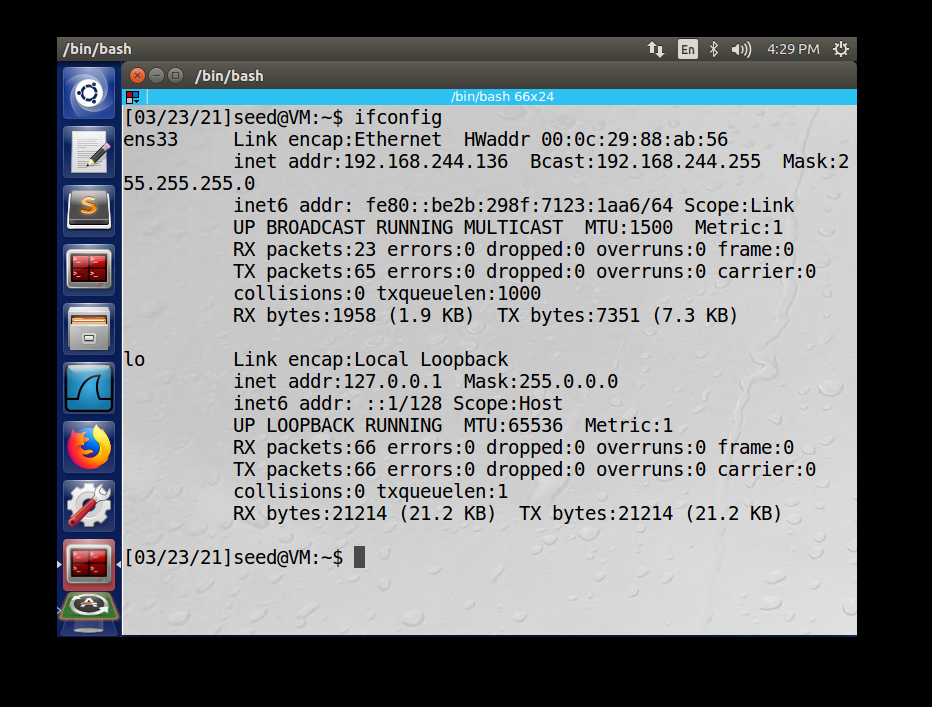

③:进行网络连通性测试,确保各个虚拟机能够正常联通。

1.3实验原理

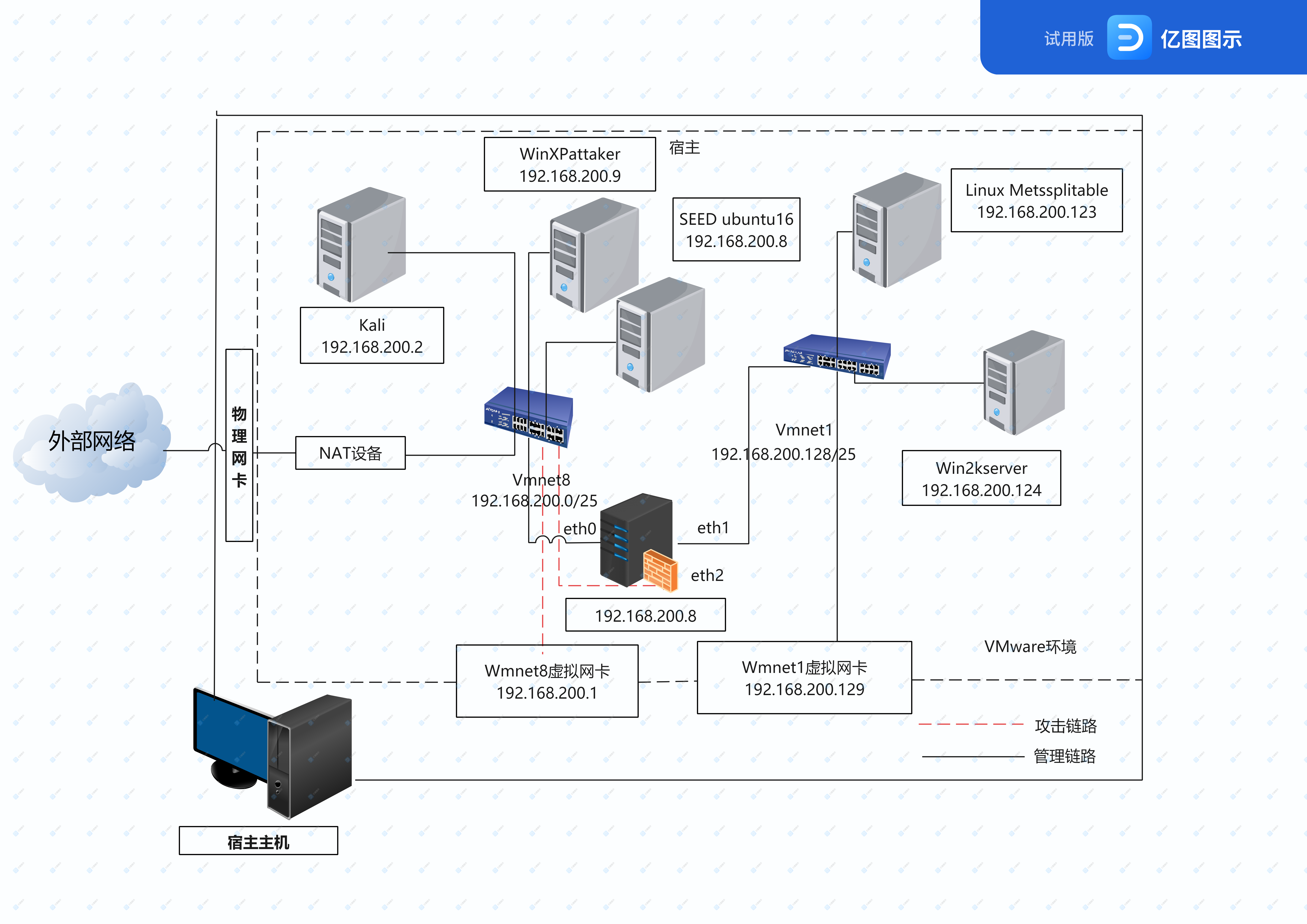

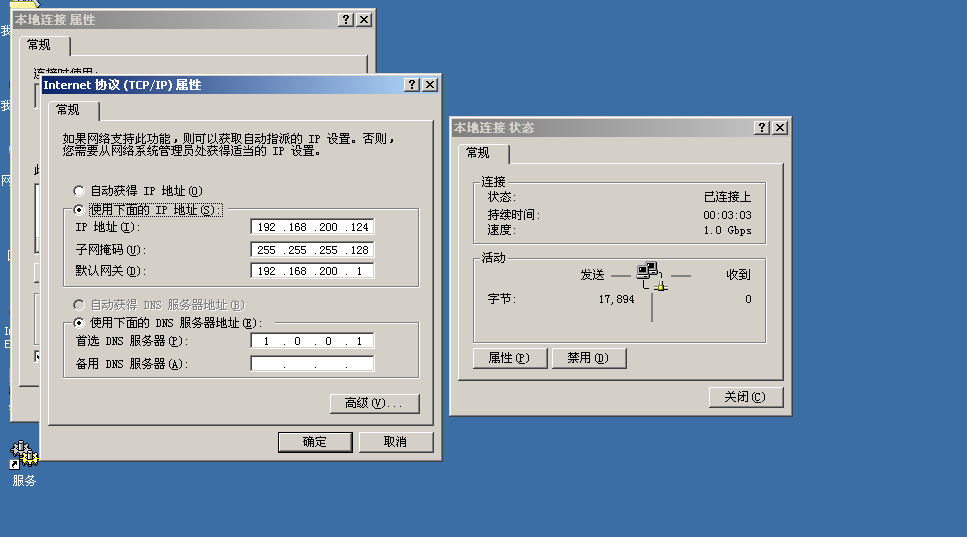

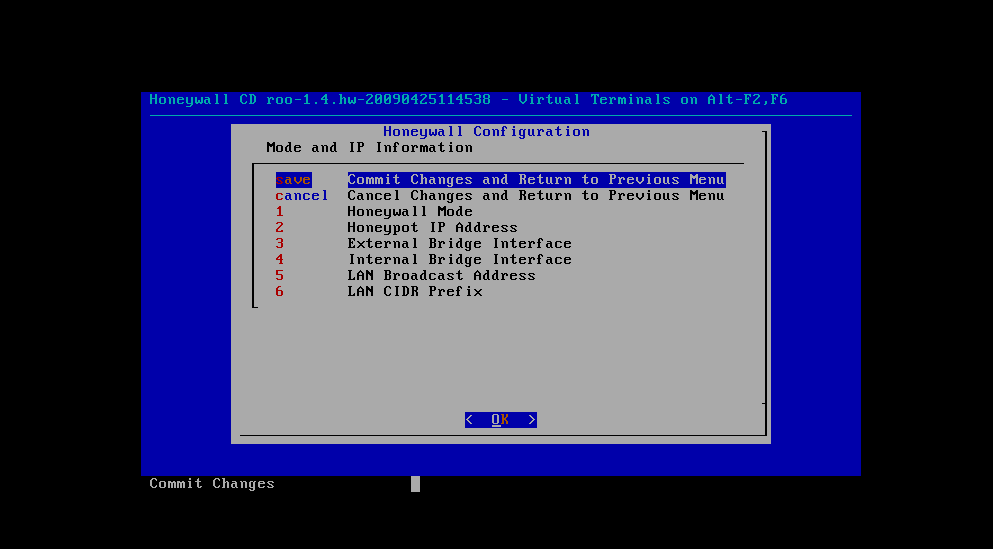

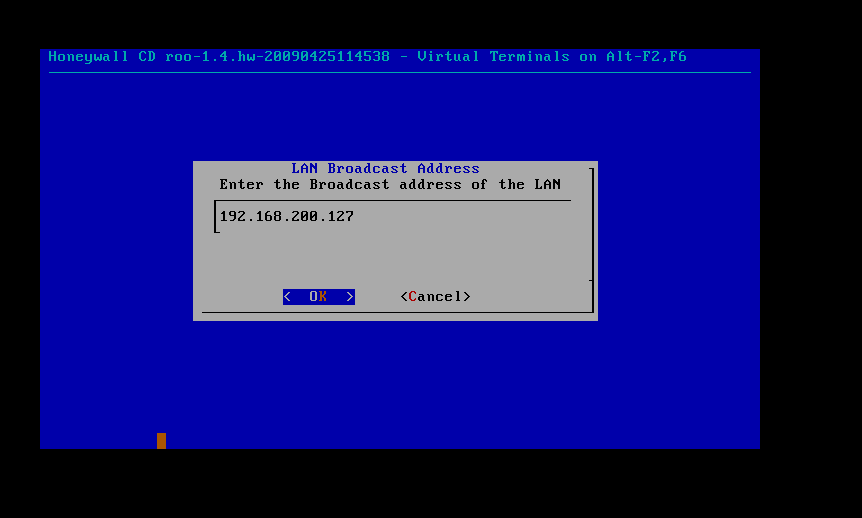

将host-only模式的VMnet1作为靶机网段,靶机Metasploit2和Win2kserver连入该网段内;将NAT模式的VMnet8作为攻击机网段,攻击机kali和WindowsXP以及SEED虚拟机连入该网段;而HoneyWall蜜网网关的eth0链接攻击机网段,eth1连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网链路通道,蜜网网关的eth2接口也连接入VMnet网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。

1.4网络攻防环境拓扑结构图

1.5实验步骤

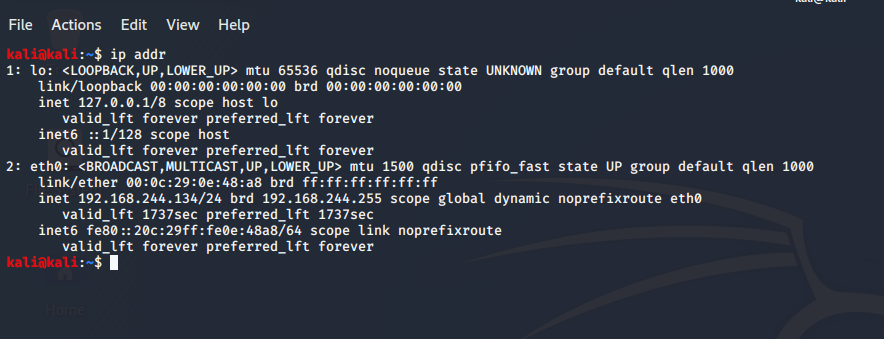

①Linux攻击机kali的安装

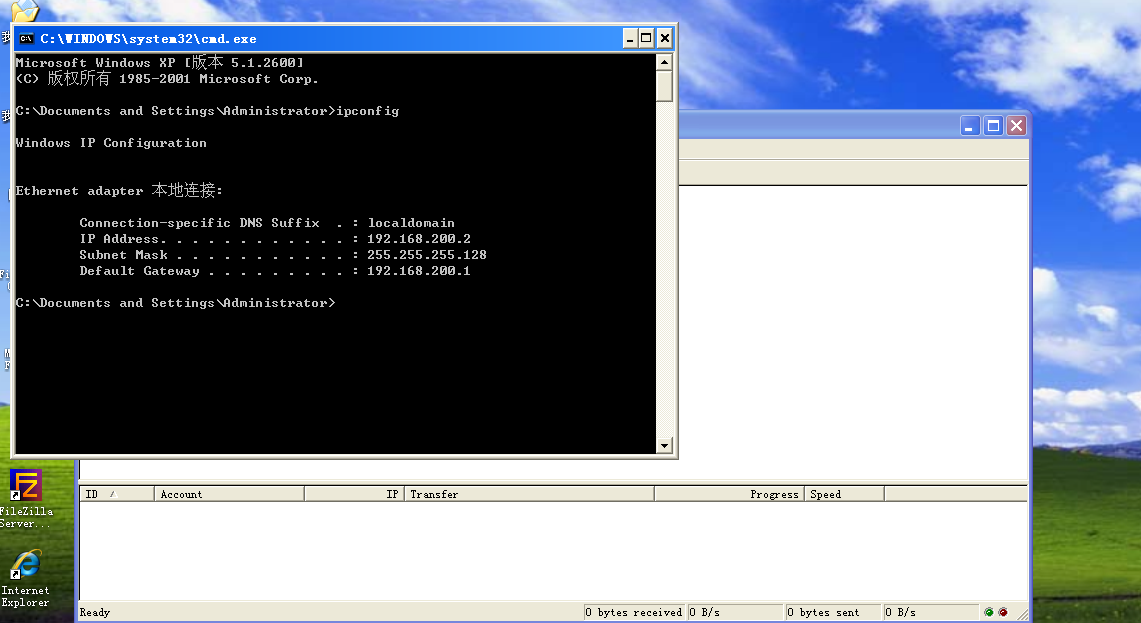

②windows攻击机-winXPattacker的安装

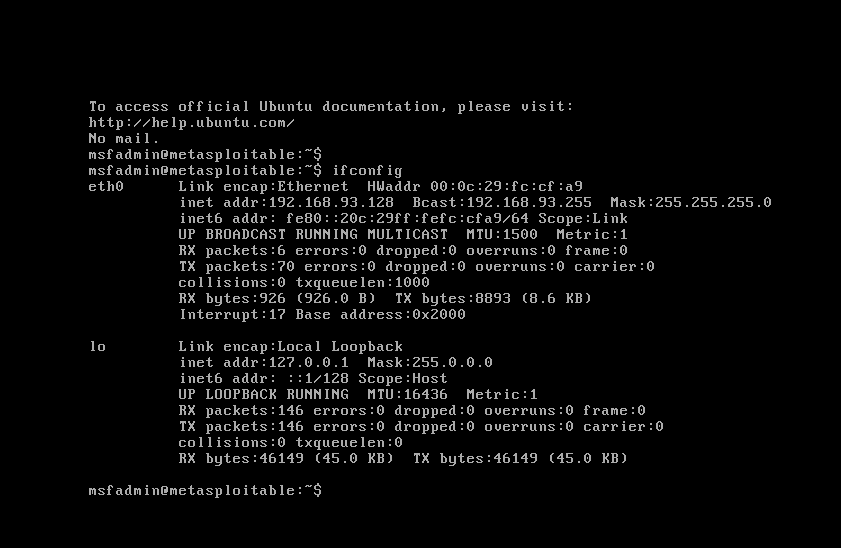

③Linux靶机-metasploitable2的安装

④Windows靶机-Win2kServer的安装

⑤SeedUbuntu的安装

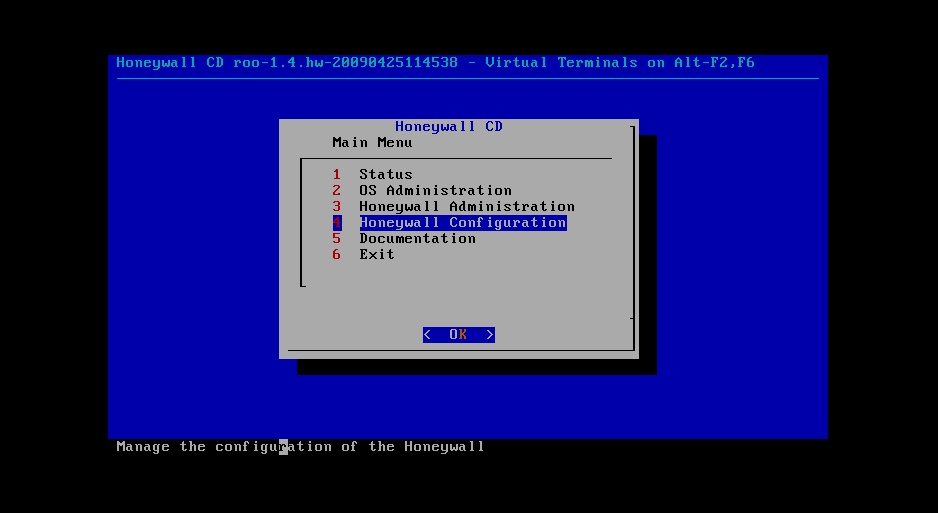

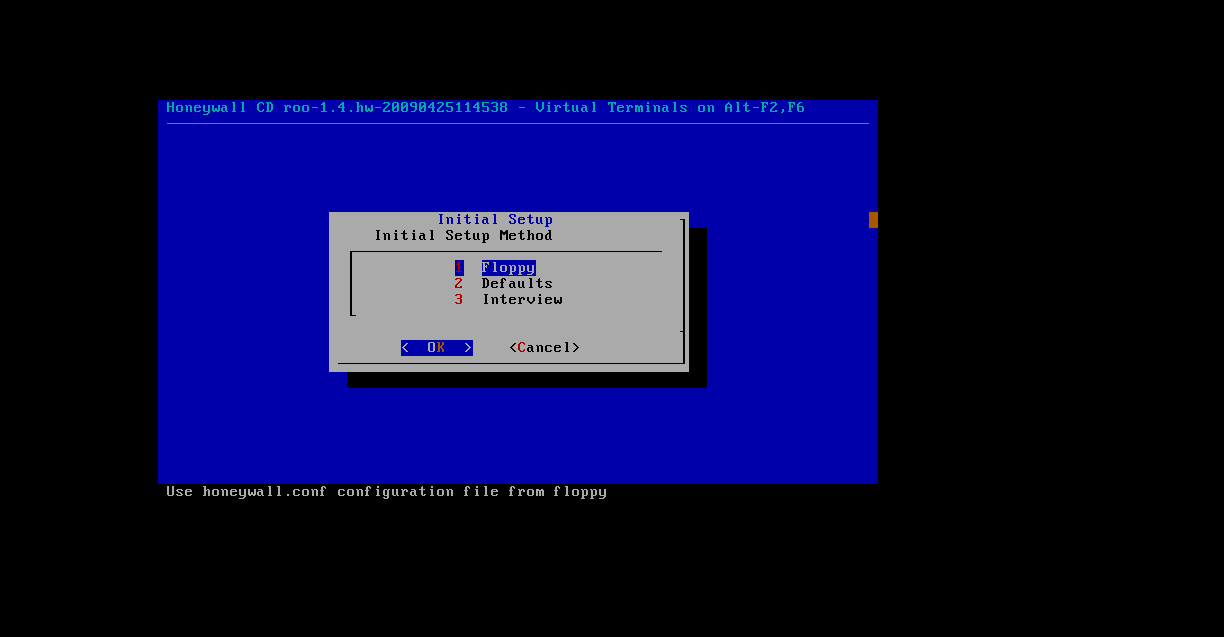

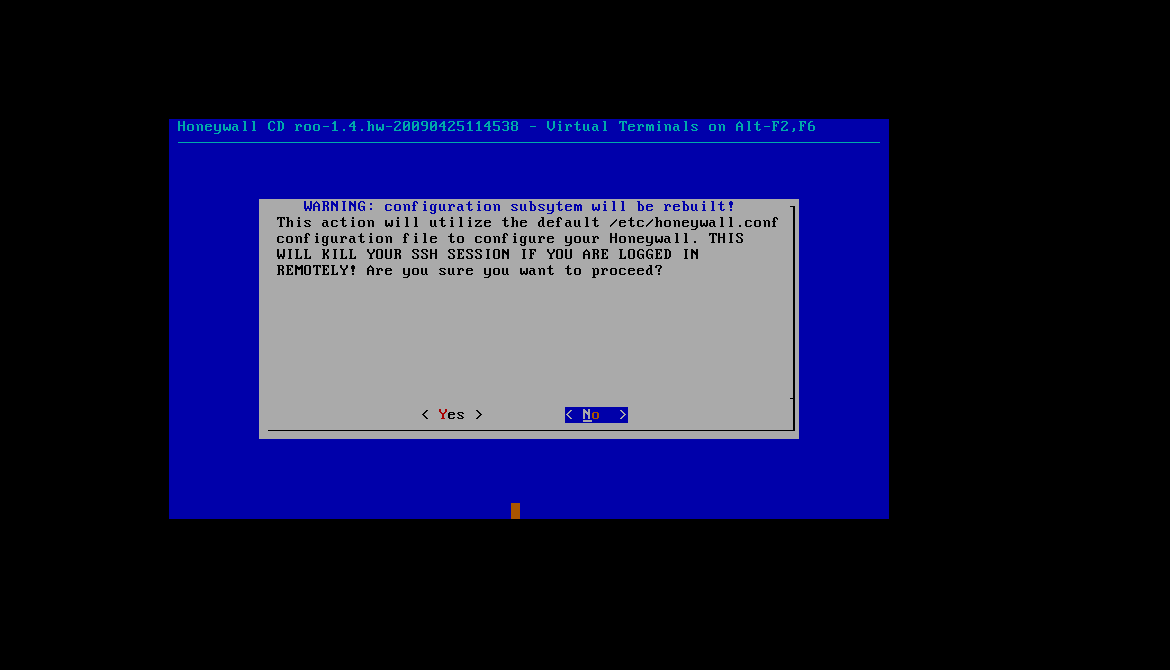

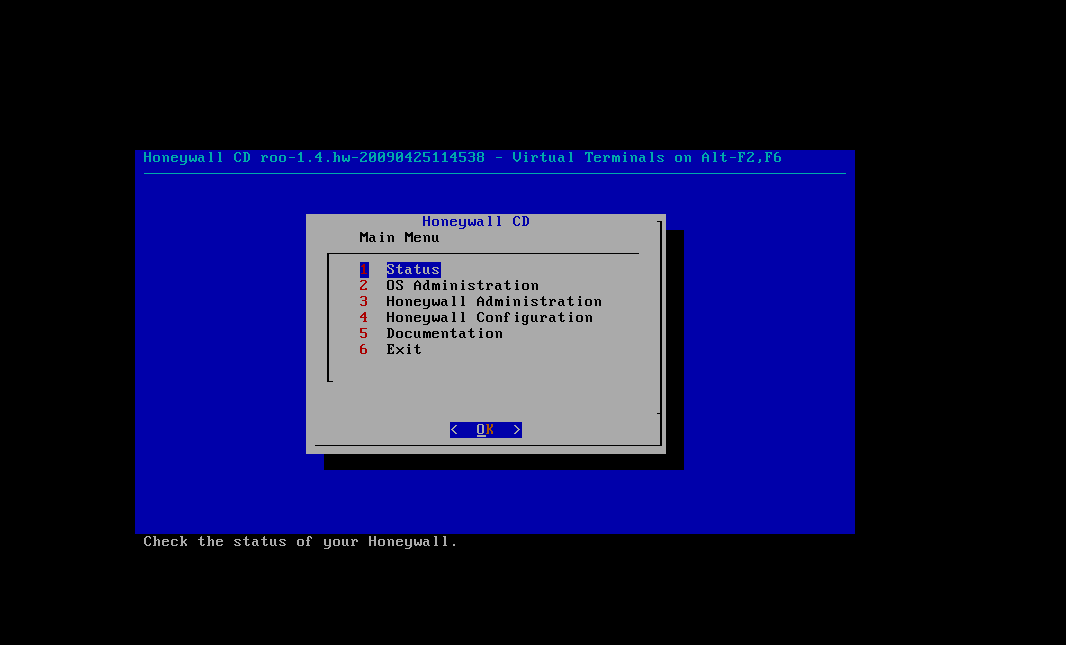

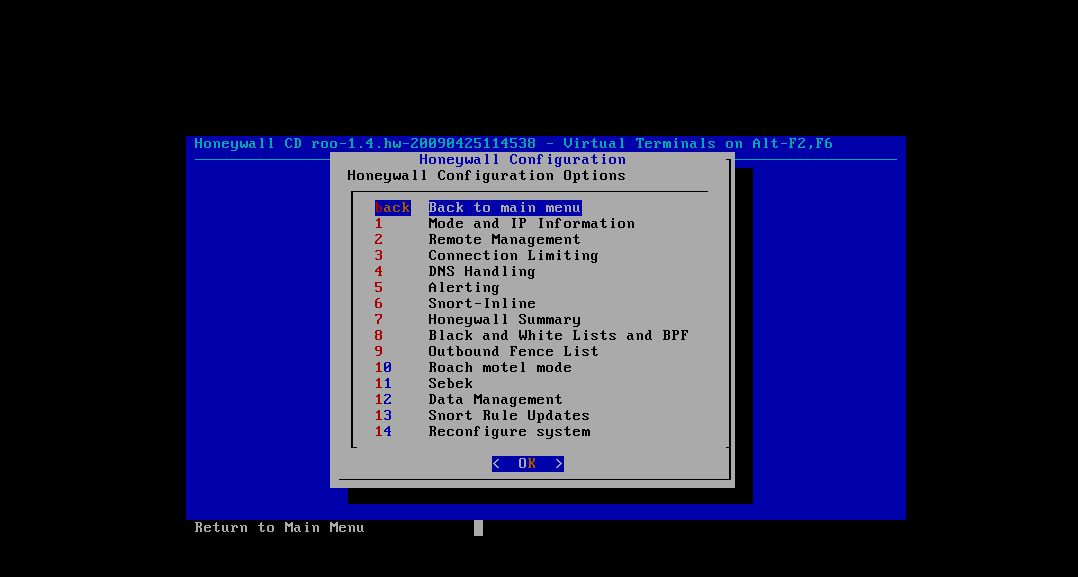

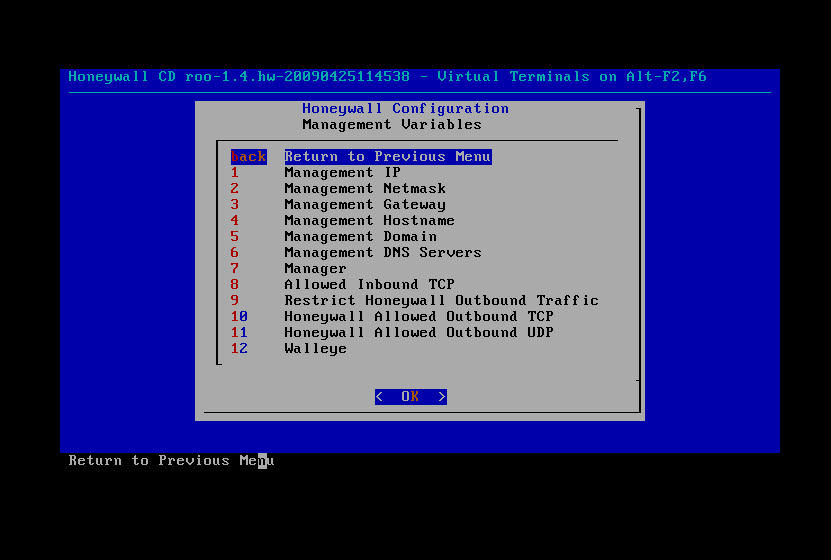

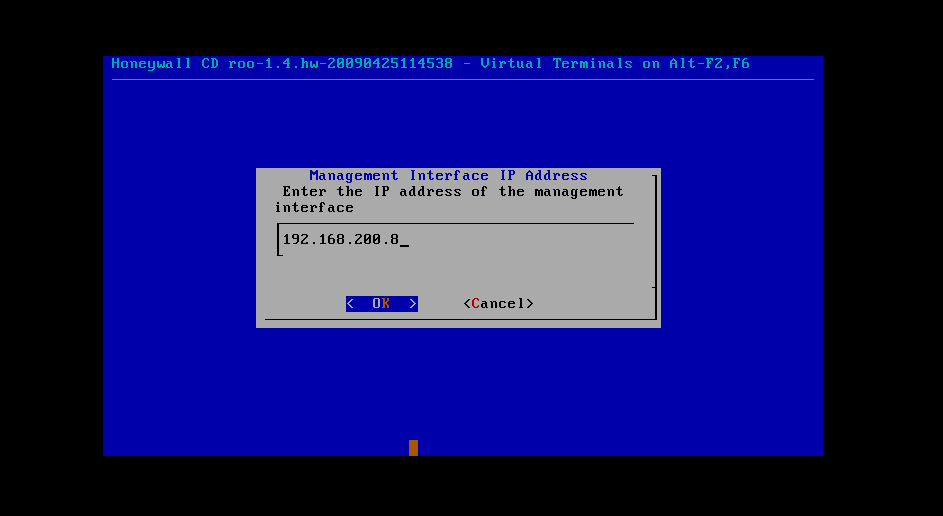

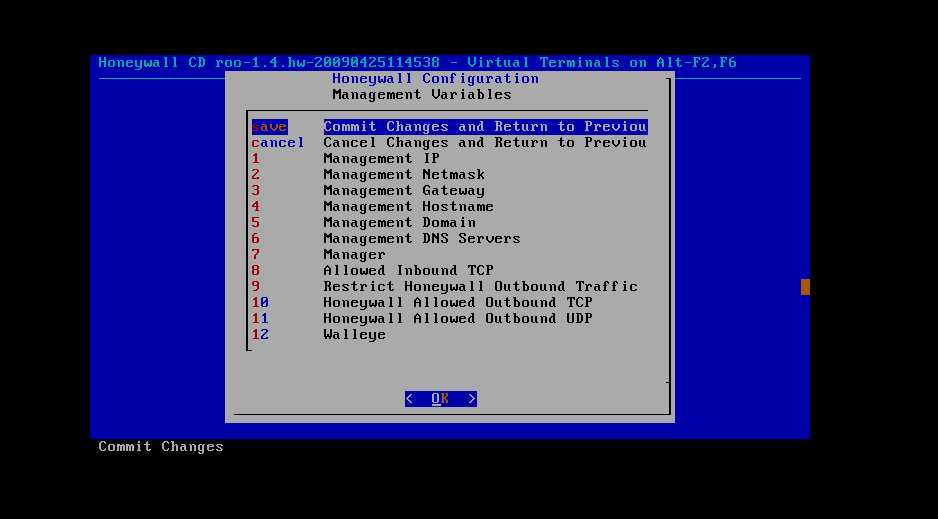

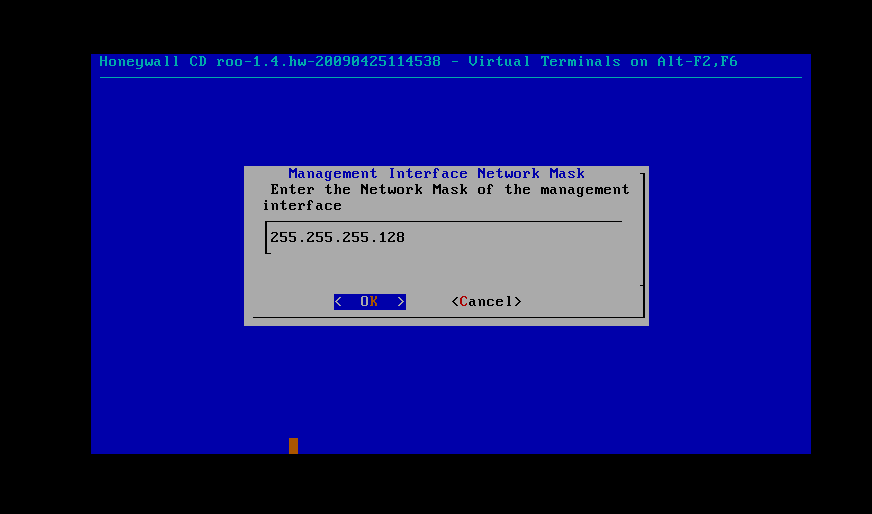

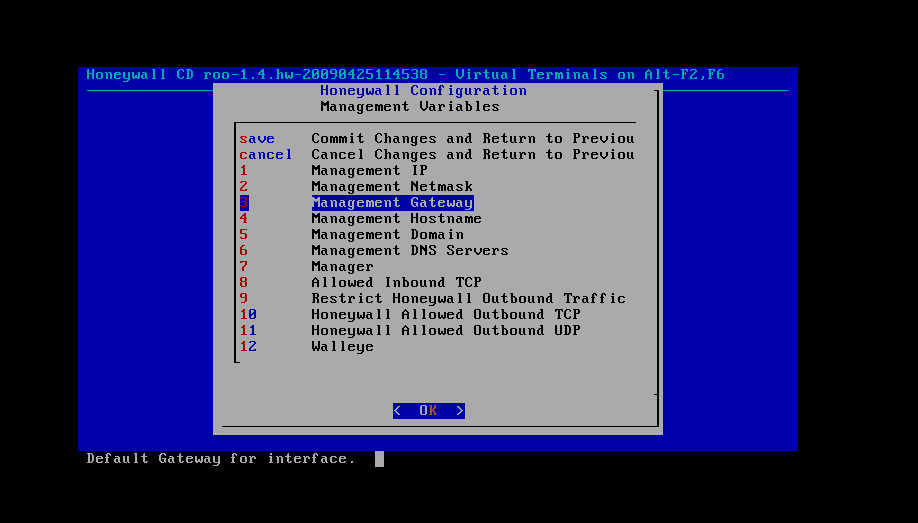

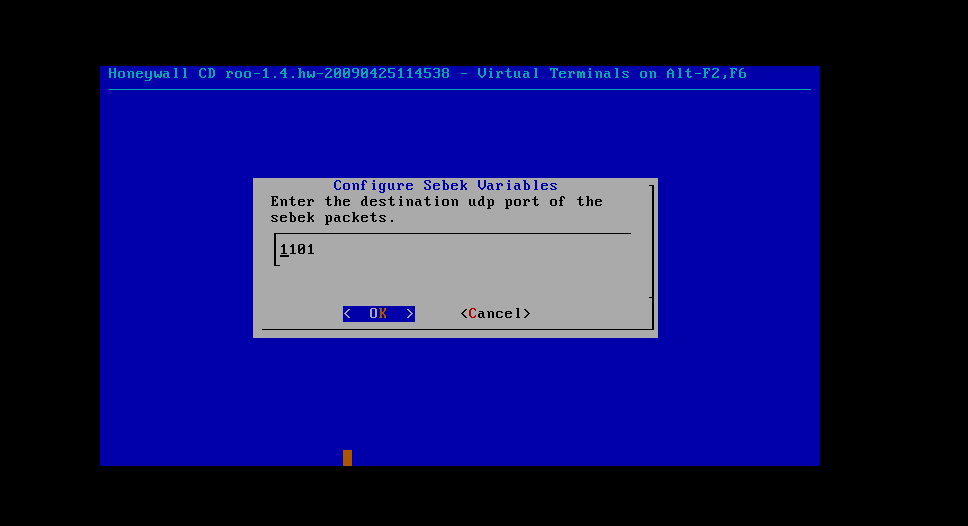

⑥蜜网网关的安装

⑦检测蜜罐安装

现在回到前面安装好的的windowsAttacker中,浏览器打开https://192.168.200.8(注意这里是https!这里会告诉你证书过期存在风险,选择打开即可);

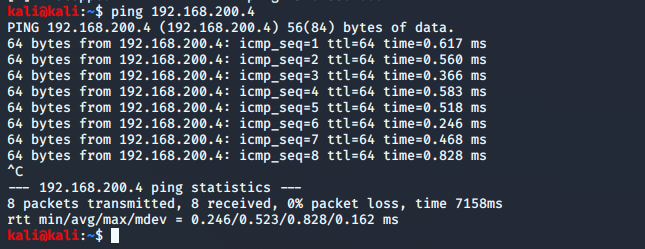

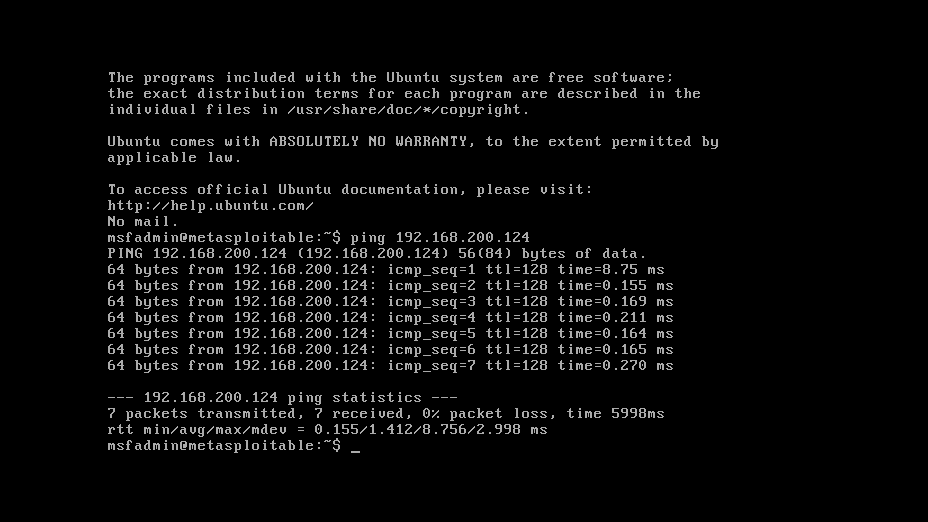

⑧网络连通性测试

2.学习中遇到的问题及解决

- 问题1:在开启蜜罐监听的时候,一直无法开启

- 问题1解决方案:经同学指导知道得先 su - 再执行tcpdump -i eth0 icmp

- 问题2:metasploitable2的安装,修改rc.local的时候显示只读 无法修改

- 问题2:解决方案:经同学指导得知,先获取root权限 在修改只读文件即可

3.学习感悟

这次实验是跟着指导书在操作,对于安装的细节,或者说是指令及虚拟机的设置并不是特别清楚,还需要继续去学习背后的原理知识。