-

打开jadx,就发现了我们的老朋友数字壳

-

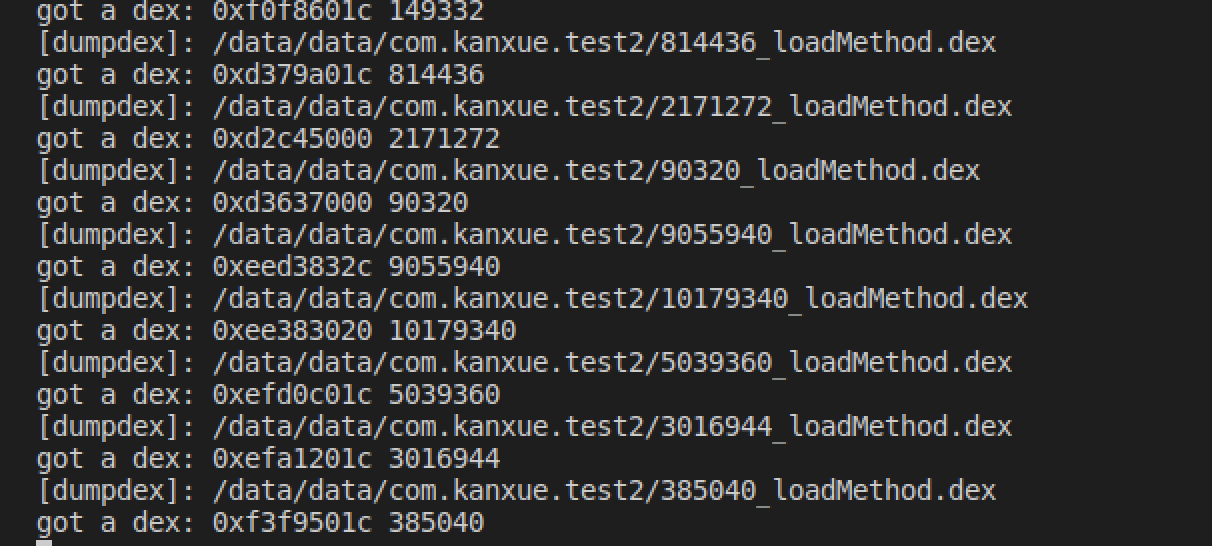

典型的类抽取壳,直接上fart脱就完事了,我这里使用的是fart的frida脚本,省去了刷机的步骤

这里的脱壳脚本,自行去github的寒冰大佬那边clone 一份下来,注意一点,就是fart.so和fart64.so copy在/data/local/tmp

下,或者sdcard下,直接拷到/data/data下面,没权限,所以先做个过渡,先把文件放到我们能控制的地方,再adb shell进入机子,su切换成root,再cp过去

-

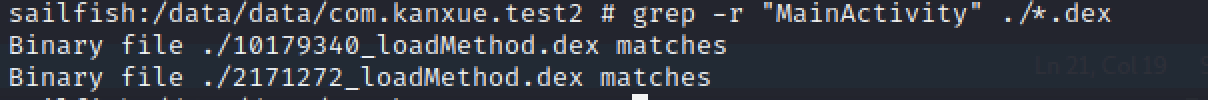

筛选出dex

-

jadx打开dex,查看逻辑

native的函数对我们传入的字符串进行校验,ida直接安排上 -

发现是静态注册,继续跟进去

发现函数都被加了ollvm,不过混淆的强度不是很高

耐心的看分发变量的取值,跟着逻辑走一遍,还是可以看出执行流程的,直接跟进核心逻辑

这里也可以和上面一样慢慢跟,但是有快的方法,这里想到是直接在每个函数中加个log,这样的话,当每次执行的

时候,log也会根据执行顺序打印出来。

7.

8. 因为写之前已经知道,考点是常用的加解密算法,所以我直接把参数和返回值dump出来看看

没法全部截图出来,这里也主要是记录下思路,发现返回值最后有两个等号,很有可能是base64,自己

本地解密后,和传入的参数比较,发现就是base64加密

9.发现这个函数,返回值都是16字节,说明是个哈希算法,盲猜md5,sha1之类

用fincrypt搜下常量,并没有搜到关于哈希的东西

反而是搜到aes,查看了下引用,发现就是在上面sub_D7EC函数中

10.怀疑是把常量嵌入到汇编中了,所以直接ida文本搜索下

这里我ida抽风了,之前可以搜到,刚刚又搜不到,但是查看引用,实锤了那个函数就是md5

11.基本逻辑差不多就捋清楚了,先经过md5加密,然后base64,然后aes,然后base64

至于密文,直接hook libc中的strcmp函数,把参数dump出来就好了,但是注意这个是系统的api,hook的话,

会有很多app调用这个函数,所以手法就是在hook最后一个执行函数后,再进行hook,这样就不会又那么多的

干扰

12.放下我hook脚本

function hookStrcmp()

{

var libcmodule=Process.findModuleByName("libc.so");

var strcmp_addr=libcmodule.findExportByName("strcmp");

Interceptor.attach(strcmp_addr,{

onEnter:function(args){

console.log("strcmp_addr_args[0]->",hexdump(args[0]));

console.log("strcmp_addr_args[1]->",hexdump(args[1]));

},onLeave:function(retval)

{

console.log("strcmp_addr_retval->",retval);

}

})

}

function main()

{

/*

sub_428BC(*(_DWORD *)(v9 - 8), v32);

sub_42888(v10);

sub_8748(v32, 16);

sub_D7EC(&unk_540C5, *v33); // 第二块的代码

strcmp(*v34, *v37);

*/

var libnativemodule=Process.findModuleByName("libnative-lib.so");

var libnativebaseadd=Module.findBaseAddress("libnative-lib.so");

var testjni=libnativemodule.findExportByName("Java_com_kanxue_test2_MainActivity_jnitest");

var sub_428BC=libnativebaseadd.add(0x428BC).add(0x1);

Interceptor.attach(sub_428BC,{

onEnter:function(args){

console.log("get into sub428BC:arg0->",hexdump(args[0]));

console.log("get into sub428BC:arg1->",hexdump(args[1]));

},onLeave:function(retval)

{

console.log("end into sub428BC:retval->");

}

});

var sub_42888=libnativebaseadd.add(0x42888).add(0x1);

Interceptor.attach(sub_42888,{

onEnter:function(args){

console.log("get into sub42888:arg0->");

},onLeave:function(retval)

{

console.log("end into sub42888:retval->");

}

});

var sub_8748=libnativebaseadd.add(0x8748).add(0x1);

Interceptor.attach(sub_8748,{

onEnter:function(args){

console.log("get into sub_8748:arg0->",hexdump(args[0]));

console.log("get into sub_8748:arg1->",16);

},onLeave:function(retval)

{

console.log("end into sub_8748:retval->",hexdump(retval));

}

});

var sub_D7EC=libnativebaseadd.add(0xD7EC).add(0x1);

Interceptor.attach(sub_D7EC,{

onEnter:function(args){

console.log("get into sub_D7EC:arg0->",hexdump(args[0]));

console.log("get into sub_D7EC:arg1->",hexdump(args[1]));

},onLeave:function(retval)

{

console.log("end into sub_D7EC:retval->",hexdump(retval));

hookStrcmp();

}

});

}