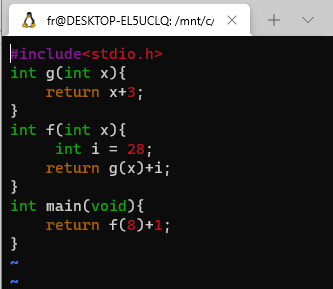

1. 通过输入gcc -S -o main.s main.c 将下面c程序”week030320191222.c“编译成汇编代码

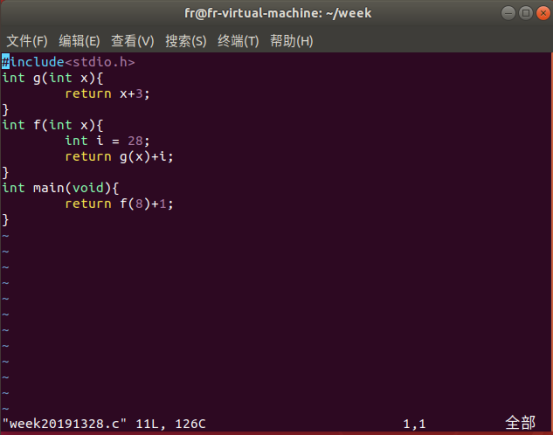

#include<stdio.h>

int g(int x){ return x+3; } int f(int x){ int i = 05; return g(x)+i; } int main(void){ return f(8)+1; }

通过输入gcc -S -o main.s main.c 将下面c程序”week0303学号.c“编译成汇编代码

汇编代码week20191328.S如下:

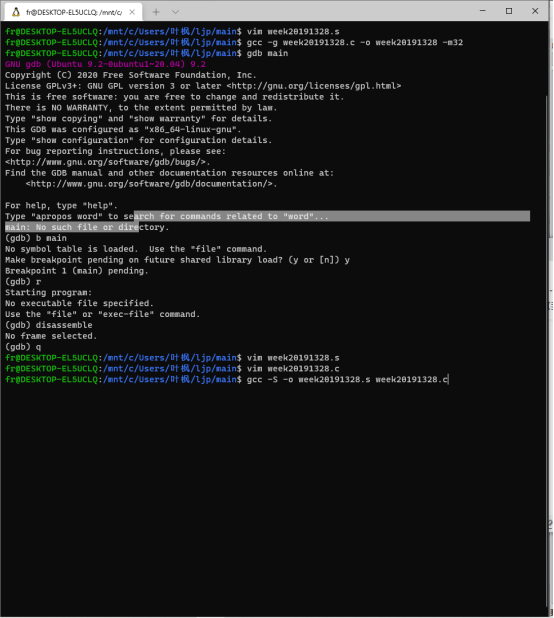

2. 参考http://www.cnblogs.com/lxm20145215----/p/5982554.html,使用gdb跟踪汇编代码。

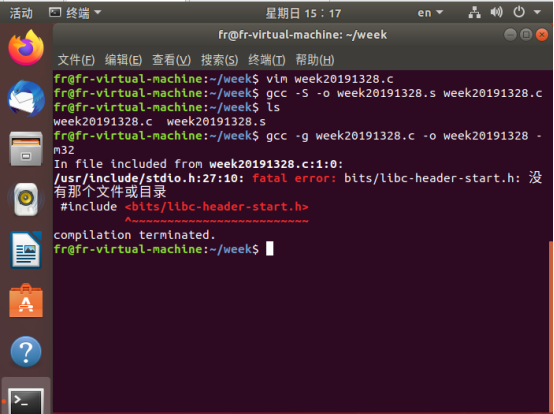

使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb week20191328指令进入gdb调试器:

因为wsl中没法进行此次实验的继续进行,而且没有找到有效的解决方法,于是我转到虚拟机中重头开始(其实是因为指令输入有问题)

错误原因

系统中的gcc没有安装multilib 库;使用这个库可以在64位的机器上产生32位的程序。

解决办法

sudo apt-get install gcc-multilib sudo apt-get install g++-multilib

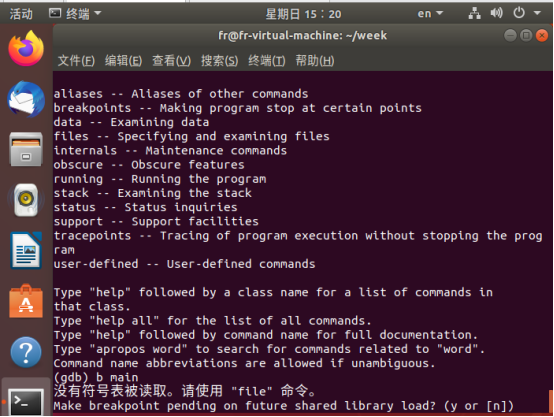

安装完成后,再次运行发现成功了~通过gdb main命令进入gdb调试器:

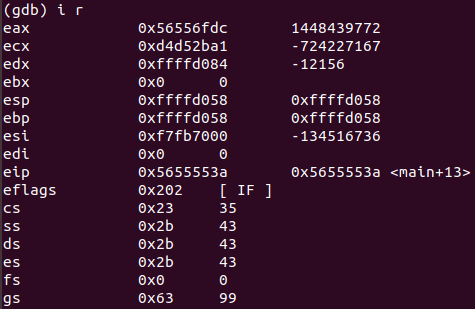

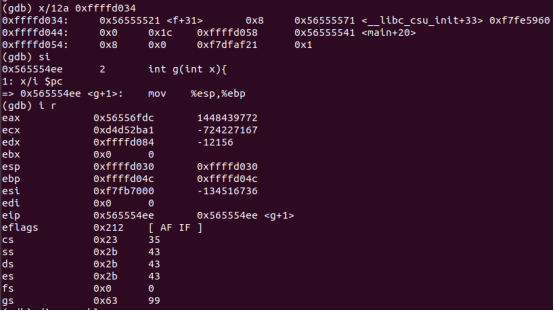

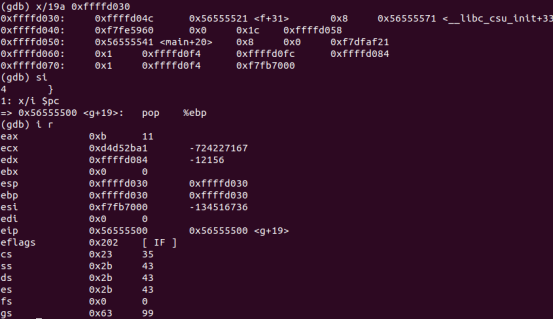

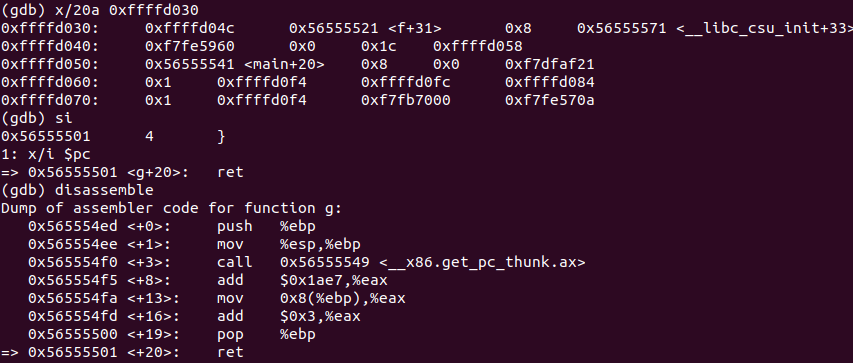

在main处设置断点、运行并获取汇编代码查看各寄存器状态

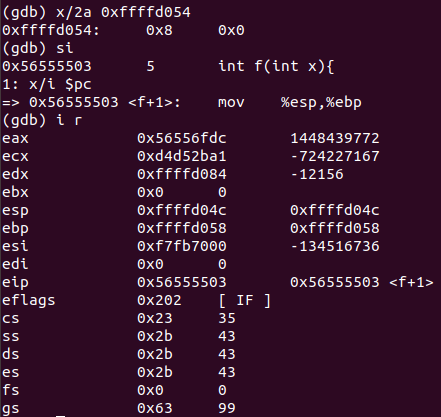

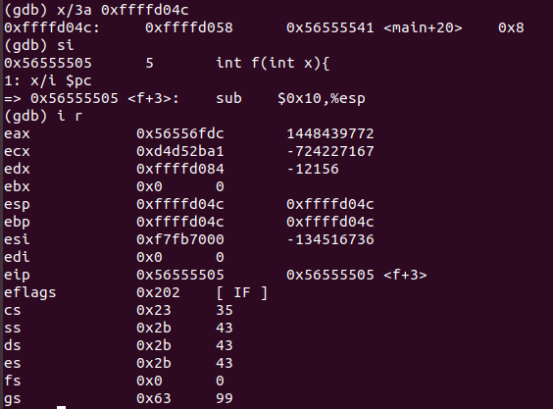

可见此时主函数的栈基址为0xffffd058,用x(examine)指令查看内存地址中的值

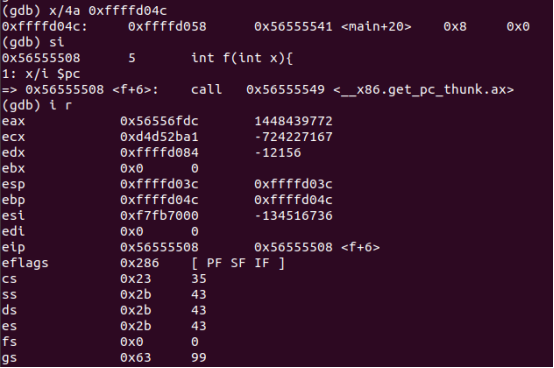

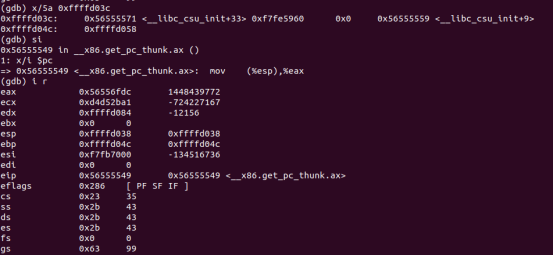

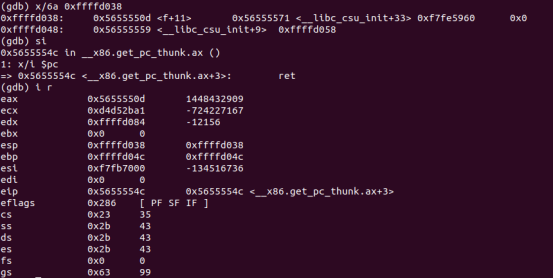

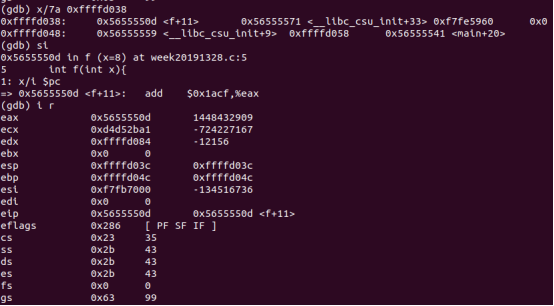

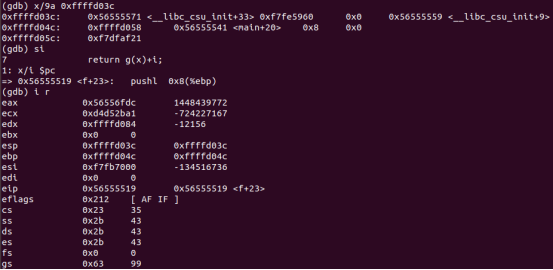

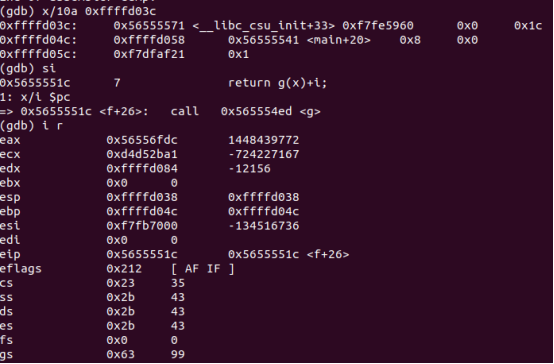

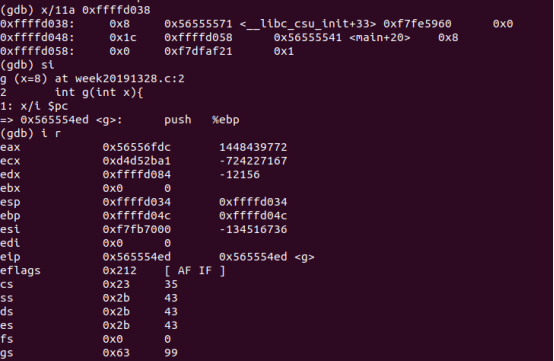

下面展示每一步时%esp、%ebp和堆栈内容的变化:

step 1

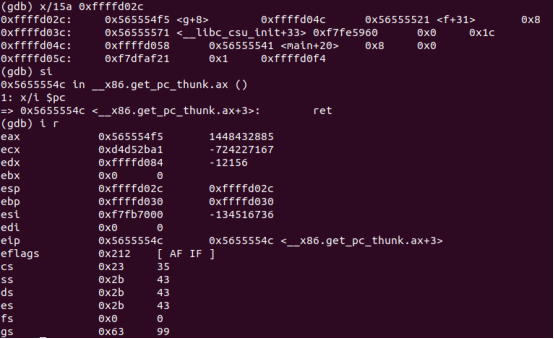

step 2

step 3

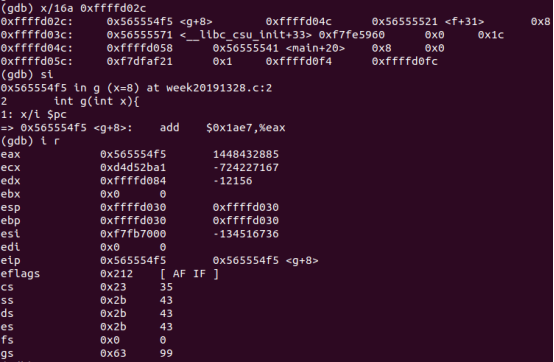

step 4

step 5

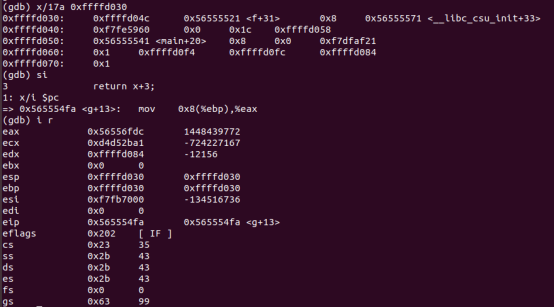

step 6

step 7

step 8

step 9

step 10

step 11

step 12

step 13

step 14

step 15

step 16

step 17

step 18

step 19

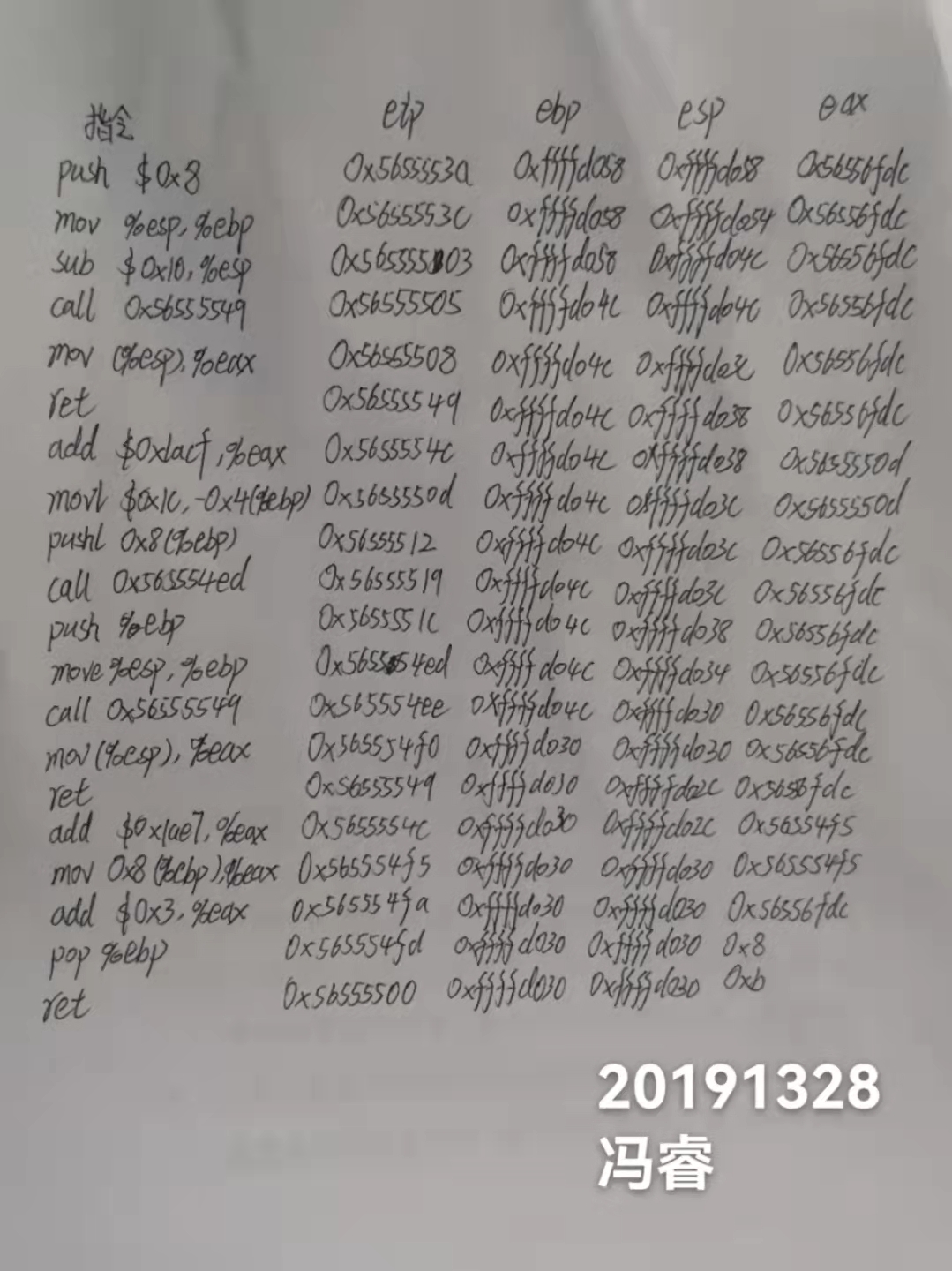

3. 在纸上画出f中每一条语句引起的eip(rip),ebp(rbp),esp(rsb),eax(rax)的值和栈的变化情况。提交照片,要有学号信息。