资料来源:

https://blog.csdn.net/like98k/article/details/80261603

https://www.cnblogs.com/tdcqma/p/6724300.html

https://www.freebuf.com/sectool/108564.html

0X01 改ssh密码

官方在给出服务器密码时,很有可能是默认的,需要赶快修改自己的密码并尝试能不能登陆别人的靶机,搞波事情嘿嘿嘿~

0X02 dump源码

首先可能没有给源码,需要自己把源码全dump下来。

1.使用XFTP或者FileZilla Client等图形化服务器管理软件

2.使用scp命令

scp -r -P Port remote_username@remote_ip:remote_folder local_file

0X03 备份数据库

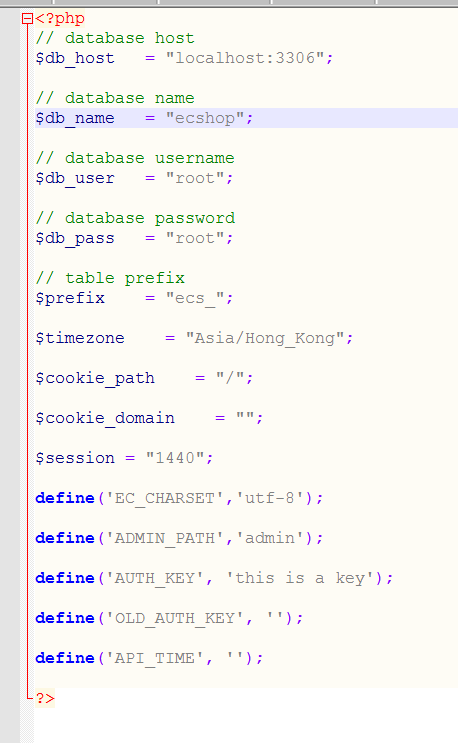

1. 找配置文件

找到用户名和密码之后登陆mysql

2. 备份

[root@localhost ~]# cd /var/lib/mysql (进入到MySQL库目录,根据自己的MySQL的安装情况调整目录)

[root@localhost mysql]# mysqldump -u root -p Test>Test0809.sql,输入密码即可。

3. 还原

法一:

[root@localhost ~]# mysql -u root -p 回车,输入密码,进入MySQL的控制台"mysql>",输入命令"show databases;"。

看看有些什么数据库;

建立你要还原的数据库,输入"create database voice;",切换到刚建立的数据库,输入"use voice;",回车;导入数据,输入"source voice.sql;",回车,开始导入,再次出现"mysql>"并且没有提示错误即还原成功。

[root@localhost ~]# cd /var/lib/mysql (进入到MySQL库目录,根据自己的MySQL的安装情况调整目录)

[root@localhost mysql]# mysql -u root -p Test<Test0809.sql,输入密码即可(将要恢复的数据库文件放到服务器的某个目录下,并进入这个目录执行以上命令|)。

moodle_bak.sql是需要恢复的文件名

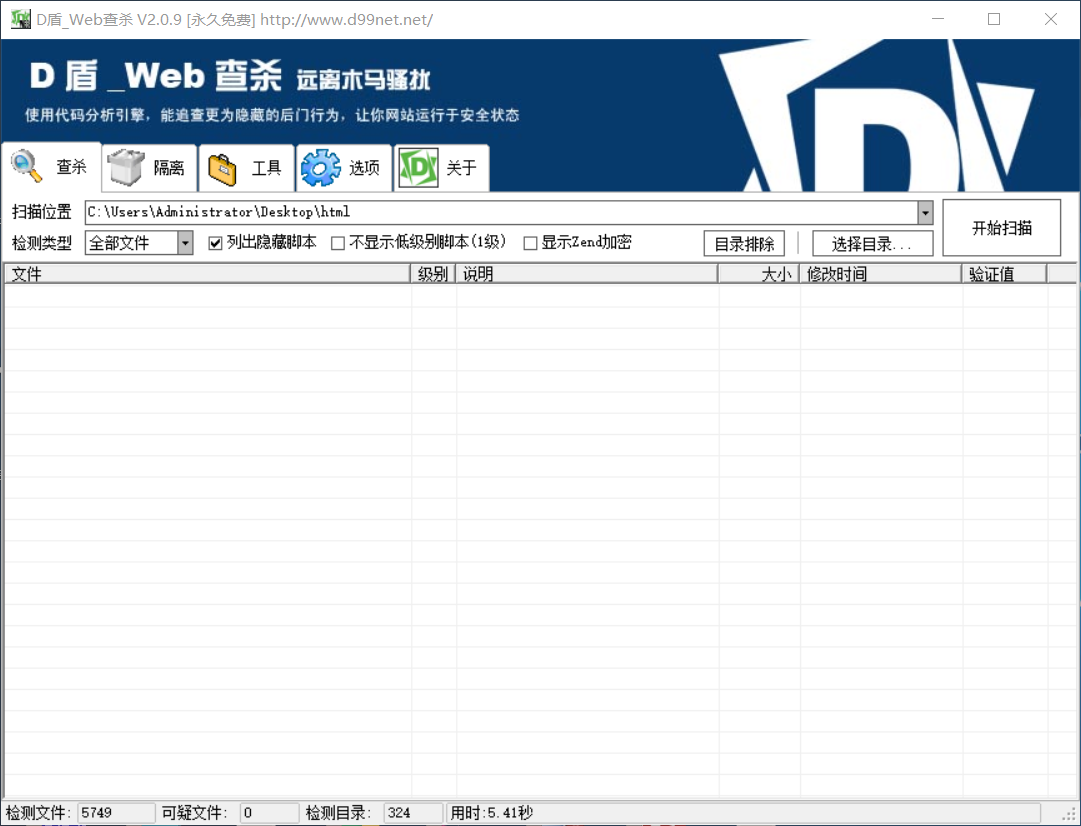

0X04 拿到源码之后先D盾查杀

先上几个安全检查脚本

这里上一个监控流量的脚本。需要在php文件前加个

require_once('waf.php');

贴监控脚本:

<?php

error_reporting(0);

define('LOG_FILEDIR','./logs');

function waf()

{

if (!function_exists('getallheaders')) {

function getallheaders() {

foreach ($_SERVER as $name => $value) {

if (substr($name, 0, 5) == 'HTTP_')

$headers[str_replace(' ', '-', ucwords(strtolower(str_replace('_', ' ', substr($name, 5)))))] = $value;

}

return $headers;

}

}

$get = $_GET;

$post = $_POST;

$cookie = $_COOKIE;

$header = getallheaders();

$files = $_FILES;

$ip = $_SERVER["REMOTE_ADDR"];

$method = $_SERVER['REQUEST_METHOD'];

$filepath = $_SERVER["SCRIPT_NAME"];

foreach ($_FILES as $key => $value) {

$files[$key]['content'] = file_get_contents($_FILES[$key]['tmp_name']);

file_put_contents($_FILES[$key]['tmp_name'], "virink");

}

unset($header['Accept']);

$input = array("Get"=>$get, "Post"=>$post, "Cookie"=>$cookie, "File"=>$files, "Header"=>$header);

logging($input);

}

function logging($var){

$filename = $_SERVER['REMOTE_ADDR'];

$LOG_FILENAME = LOG_FILEDIR."/".$filename;

$time = date("Y-m-d G:i:s");

file_put_contents($LOG_FILENAME, "

".$time."

".print_r($var, true), FILE_APPEND);

file_put_contents($LOG_FILENAME,"

".'http://'.$_SERVER['HTTP_HOST'].$_SERVER['PHP_SELF'].'?'.$_SERVER['QUERY_STRING'], FILE_APPEND);

file_put_contents($LOG_FILENAME,"

***************************************************************",FILE_APPEND);

}

waf();

?>

linux安全防护一定少不了 iptables了,使用iptables需要有管理员权限。对于比赛环境,我们完全可以配置一个近乎苛刻的配置防火墙策略。

具体我们可以做哪些工作呢,举一些例子:

(1)关闭所有网络端口,只开放一些比赛的必要端口,也可以防止后门的连接

#开放ssh

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT

#打开80端口

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT

#开启多端口简单用法

iptables -A INPUT -p tcp -m multiport --dport 22,80,8080,8081 -j ACCEPT

#允许外部访问本地多个端口 如8080,8081,8082,且只允许是新连接、已经连接的和已经连接的延伸出新连接的会话

iptables -A INPUT -p tcp -m multiport --dport 8080,8081,8082,12345 -m state --state NEW,ESTABLISHED,RELATED -j ACCEPT

iptables -A OUTPUT -p tcp -m multiport --sport 8080,8081,8082,12345 -m state --state ESTABLISHED -j ACCEPT(2)限制ssh登陆,进行访问控制

iptable -t filter -A INPUT -s 123.4.5.6 -p tcp --dport 22 -j DROP //禁止从123.4.5.6远程登陆到本机

iptables -A INPUT -s 123.4.5.6/24 -p tcp --dport 22 -j ACCEPT //允许123.4.5.6网段远程登陆访问ssh(3)限制IP连接数和连接速率

我们可以限制IP的网络连接数和速度等,限制过快的连接频率,这样可以在一定程度上限制对方的扫描器。狠一点的话,甚至可以让对方只能以手工点网页的速度与访问+_+

#单个IP的最大连接数为 30

iptables -I INPUT -p tcp --dport 80 -m connlimit --connlimit-above 30 -j REJECT

#单个IP在60秒内只允许最多新建15个连接

iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --update --seconds 60 --hitcount 15 -j REJECT

iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --set -j ACCEPT

#允许外部访问本机80端口,且本机初始只允许有10个连接,每秒新增加2个连接,如果访问超过此限制则拒接 (此方式可以限制一些攻击)

iptables -A INPUT -p tcp --dport 80 -m limit --limit 2/s --limit-burst 10 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT再猥琐一点,可以定时断开已经建立的连接,让对方只能断断续续的访问~~

(4)数据包简单识别,防止端口复用类的后门或者shell

假设病毒木马程序通过22,80端口向服务器外传送数据,这种方式发向外发的数据不是我们通过访问网页请求而回应的数据包。我们可以禁止这些没有通过请求回应的数据包。

iptables -A OUTPUT -p tcp --sport 22 -m state --state ESTABLISHED -j ACCEPT

iptables -A OUTPUT -p tcp --sport 80 -m state --state ESTABLISHED -j ACCEPT

iptables -A OUTPUT -p tcp --sport 443 -m state --state ESTABLISHED -j ACCEP(5)限制访问

如果对方来势太凶,我们可以限制或者封杀他们的ip段。

iptable -t filter -A FORWARD -s 123.4.5.6 -d 123.4.5.7 -j DROP //禁止从客户机123.4.5.6访问123.4.5.7上的任何服务

#封杀123.4.5.6这个IP或者某个ip段

iptables -I INPUT -s 123.4.5.6 -j DROP

iptables -I INPUT -s 123.4.5.1/24 -j DROP(6)过滤异常报文

iptables有一个TCP匹配扩展协议–tcp-flags,功能是过滤TCP中的一些包,比如SYN包,ACK包,FIN包,RST包等等。举个例子,我们知道SYN是建立连接,RST是重置连接,如果这两个同时出现,就知道这样的包是有问题的,应该丢弃。下面的例子是利用–tcp-flags参数,对一些包进行标识过滤,扔掉异常的数据包。

iptables -A INPUT -p tcp --tcp-flags SYN,FIN,ACK,RST SYN #表示 SYN,FIN,ACK,RST的标识都检查,但只匹配SYN标识

iptables -A INPUT -p tcp --syn #匹配SYN标识位

iptables -A INPUT -p tcp --tcp-flags ALL FIN,URG,PSH -j DROP #检查所有的标识位,匹配到FIN URG PSH的丢弃

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP #丢弃没标志位的包

iptables -A INPUT -p tcp --tcp-flags ALL SYN,RST,ACK,FIN,URG -j DROP #匹配到SYN ACK FIN URG的丢弃

iptables -A INPUT -p tcp --tcp-flags ALL SYN,FIN,RST -j DROP #匹配到SYN ACK FIN RST的丢弃

iptables -A INPUT -p tcp --tcp-flags ALL SYN,FIN,PSH -j DROP #匹配到SYN FIN PSH的丢弃

iptables -A INPUT -p tcp --tcp-flags ALL SYN,FIN,RST,PSH -j DROP #匹配到SYN FIN RST PSH的丢弃

iptables -A INPUT -p tcp --tcp-flags SYN,RST SYN,RST -j DROP #匹配到 SYN,RST的丢弃

iptables -A INPUT -p tcp --tcp-flags SYN,FIN SYN,FIN -j DROP #匹配到 SYN,FIN的丢弃(7)防DDOS攻击

iptables -A INPUT -p tcp --dport 80 -m limit --limit 20/minute --limit-burst 100 -j ACCEPT

-m limit: 启用limit扩展

–limit 20/minute: 允许最多每分钟10个连接

–limit-burst 100: 当达到100个连接后,才启用上述20/minute限制丢弃陌生的TCP响应包,防止反弹式攻击

iptables -A INPUT -m state --state NEW -p tcp ! --syn -j DROP

iptables -A FORWARD -m state --state NEW -p tcp --syn -j DROP更多的姿势,需要打开我们的脑洞了,下面是一个通用的firewall脚本,我们可以传到服务器上一键执行,相关参数可以查阅资料详细了解:

#!/bin/bash

#Allow youself Ping other hosts , prohibit others Ping you

iptables -A INPUT -p icmp --icmp-type 8 -s 0/0 -j DROP

iptables -A OUTPUT -p icmp --icmp-type 8 -s 0/0 -j ACCEPT

#Close all INPUT FORWARD OUTPUT, just open some ports

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT DROP

#Open sshiptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT

#Open port 80iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT

#Open multiport

#iptables -A INPUT -p tcp -m multiport --dport 22,80,8080,8081 -j ACCEPT

#Control IP connection

#The maximum number of connections for a single IP is 30iptables -I INPUT -p tcp --dport 80 -m connlimit --connlimit-above 30 -j REJECT

#A single IP allows up to 15 new connections in 60 seconds

iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --update --seconds 60 --hitcount 15 -j REJECT

iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --set -j ACCEPT

#Prevent port reuse

iptables -A OUTPUT -p tcp --sport 22 -m state --state ESTABLISHED -j ACCEPT

iptables -A OUTPUT -p tcp --sport 80 -m state --state ESTABLISHED -j ACCEPT

iptables -A OUTPUT -p tcp --sport 443 -m state --state ESTABLISHED -j ACCEPT

#Filter abnormal packets

iptables -A INPUT -i eth1 -p tcp --tcp-flags SYN,RST,ACK,FIN SYN -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL FIN,URG,PSH -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL SYN,RST,ACK,FIN,URG -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL SYN,FIN,RST -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL SYN,FIN,PSH -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL SYN,FIN,RST,PSH -j DROP

iptables -A INPUT -p tcp --tcp-flags SYN,RST SYN,RST -j DROP

iptables -A INPUT -p tcp --tcp-flags SYN,FIN SYN,FIN -j DROP

#Prevent DoS attacks

iptables -A INPUT -p tcp --dport 80 -m limit --limit 20/minute --limit-burst 100 -j ACCEPT

#Discard unfamiliar TCP response packs to prevent rebound attacks

iptables -A INPUT -m state --state NEW -p tcp ! --syn -j DROP

iptables -A FORWARD -m state --state NEW -p tcp --syn -j DROP注意,对于不同的iptables版本,一些参数的用法可以会有略微的差异,使用时我们可能要根据需要进行修改。